Сегодня сделаем настройку L2TP Client на MikroTik, это продолжение предыдущей статьи в которой мы рассмотрели базовую конфигурацию серверной части L2TP. Подготовили профиль, включили сервер и настроили фаервол. Нам осталось создать пользователя и подключить клиентскую часть. Также немного разберем вопросы безопасности и защитим нашу VPN сеть от ненужных товарищей. Но обо всем этом по порядку.

- Что такое VPN и где применяется

- Для удаленного доступа сотрудников

- Объединение офисов

- Доступ к облачному серверу

- Бесплатный вводный урок на онлайн курс по Сетевым Технологиям

- Протокол PPTP

- Настройка PPTP клиента

- Настройка Mikrotik

- Настроим микротик в качестве L2TP-клиента

- Пропишем маршруты

- Настройка DFL

- Создадим учетную запись для L2tp-клиента

- Следующий шаг: настройки L2TP-сервера

- Настройка

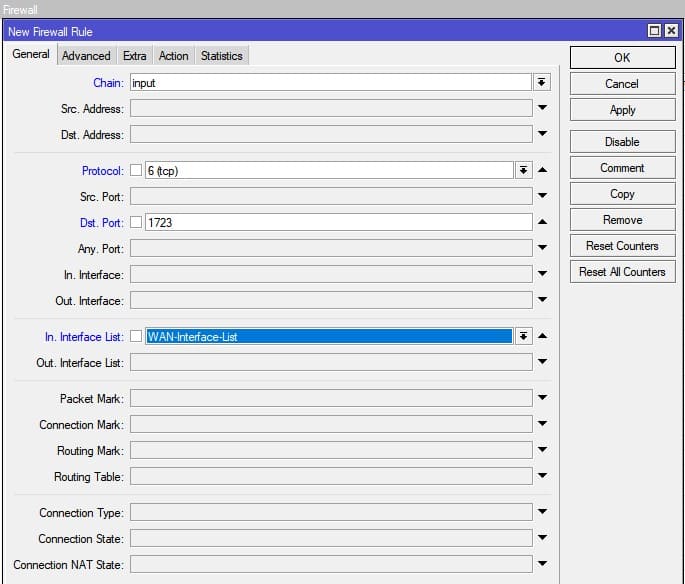

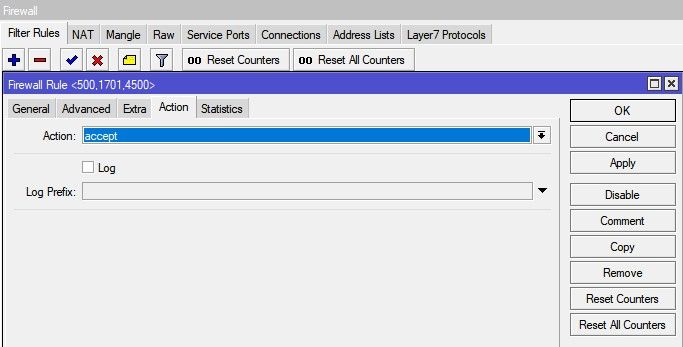

- Настройка Firewall для PPTP Сервера

- 89 вопросов по настройке MikroTik

- Как настроить PPTP VPN сервер в MikroTik

- Добавление новой подсети

- Настройка VPN сервера PPTP(на сервере)

- Активация VPN сервера PPTP

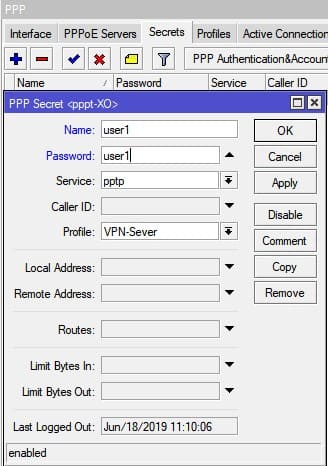

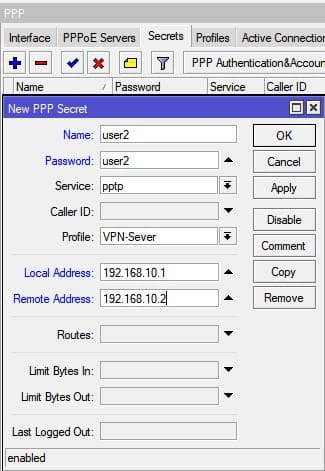

- Создание учётной записи для VPN клиента

- Разрешение FireWall для подключения VPN клиентов

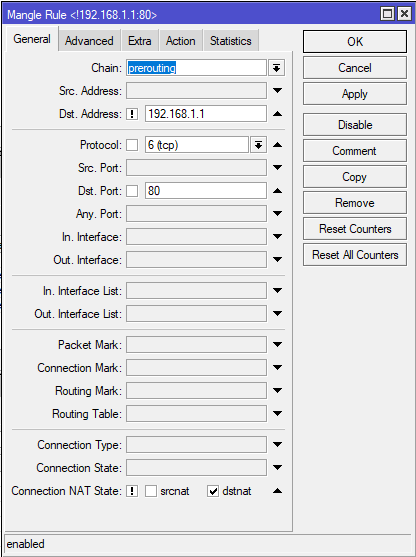

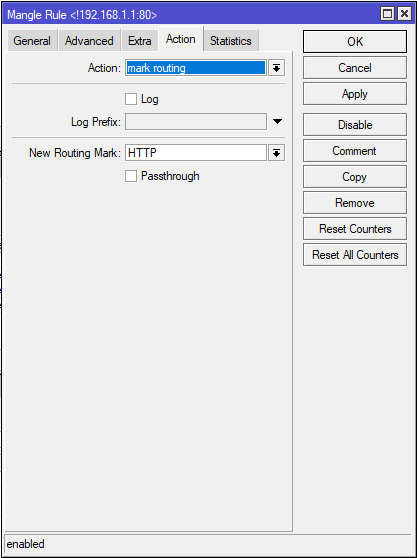

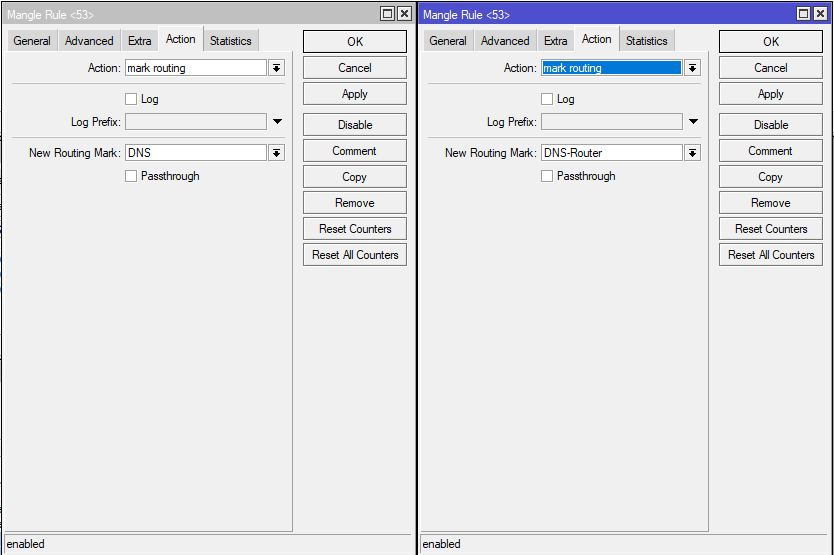

- Добавляем правила в Mangle

- Monitoring

- Настройка firewall

- Конфигурирование

- Тестирование связи

- Создание пользователя

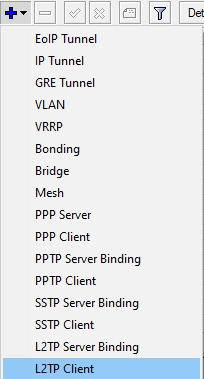

- Создание клиентского интерфейса

- Проверка соединения

- Настройка PPTP клиента на Mikrotik

- Строим маршрут через VPN

- Interface/L2TP

- Application Examples

- Connecting Remote Client

- Site-to-Site L2TP

- Basic L2TP/IpSec setup

- L2TP/IpSec with static IPSec server setup

- Ipsec/L2TP behind NAT

- IP Connectivity

- L2TP Config

- IpSec Config

- Apple iOS (iPhone/iPad) Client

- 89 вопросов по настройке MikroTik

- Настройка интернета для VPN клиентов PPTP в MikroTik

- Нужна настройка MikroTik?

- Summary

- Чем отличается PPTP от L2TP и других VPN серверов

- Создание VPN подключения PPTP Windows

- L2TP Client

- Properties

- Quick example

- Устанавливаем VPN соединение

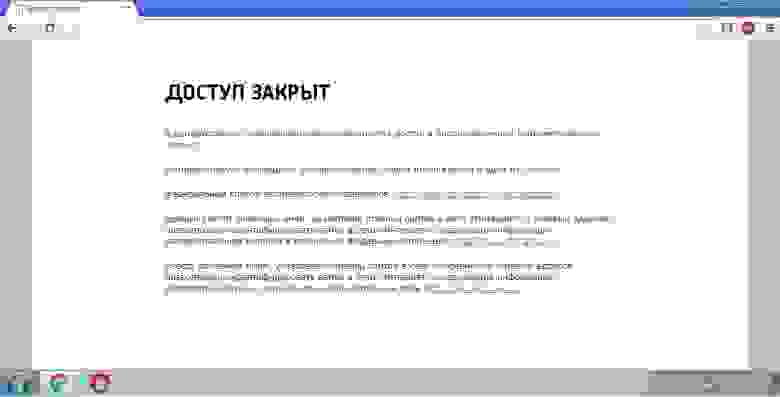

- Разблокируем интернет с помощью Mikrotik и VPN

- Строим маршрут через VPN

- Добавляем правила в Mangle

- Нужно настроить VPN сервер PPTP в MikroTik?

- VPN подключение PPTP между двумя MikroTik-ами, объединение офисов

- Настройки PPTP клиента(на клиенте)

- Настройка маршрутизации со стороны VPN сервера

- Настройка маршрутизации со стороны VPN клиента

- Полезно?

- Почему?

- ИТ База знаний

- Полезно

- Навигация

- Серверные решения

- Телефония

- Корпоративные сети

- Устанавливаем VPN соединение

- L2TP Server

- Server configuration

Что такое VPN и где применяется

VPN сервер популярное средство для удаленного подключения одного ПК(или 100 ПК) к центральному узлу, а также для объединения офисов. Реализация такого сервиса есть масса, но на MikroTik работает быстро и без инцидентов по недоступности.

Для удаленного доступа сотрудников

Доступ к рабочему пространству с любого места, где есть интернет. Почта, сетевые папки, принтер, 1с – все это становится доступным.

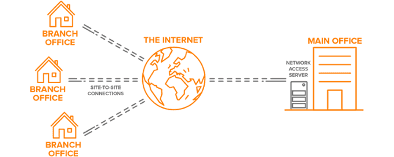

Объединение офисов

Компьютеры, та и вся техника смогут обмениваться информацией вне зависимости от географического расположения.

Доступ к облачному серверу

Закрытый канал для доступа к корпоративному или частному серверу, расположенному в облаке.

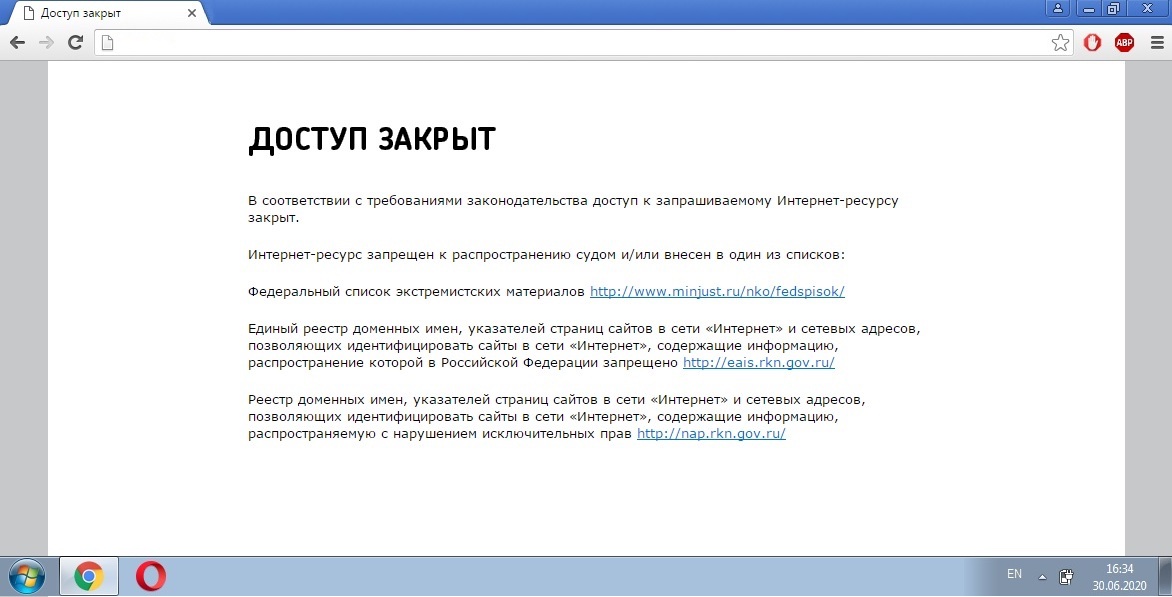

В этом пошаговом руководстве я расскажу, как настроить Mikrotik, чтобы запрещённые сайты автоматом открывались через этот VPN и вы могли избежать танцев с бубнами: один раз настроил и все работает.

В качестве VPN я выбрал SoftEther: он настолько же прост в настройке как и RRAS и такой же быстрый. На стороне VPN сервера включил Secure NAT, других настроек не проводилось.

В качестве альтернативы рассматривал RRAS, но Mikrotik не умеет с ним работать. Соединение устанавливается, VPN работает, но поддерживать соединение без постоянных реконнектов и ошибок в логе Mikrotik не умеет.

Настройка производилась на примере RB3011UiAS-RM на прошивке версии 6.46.11.

Теперь по порядку, что и зачем.

главная

— Статьи — Mikrotik

Дата обновления: 04.02.2022

Теги: Mikrotik VPN

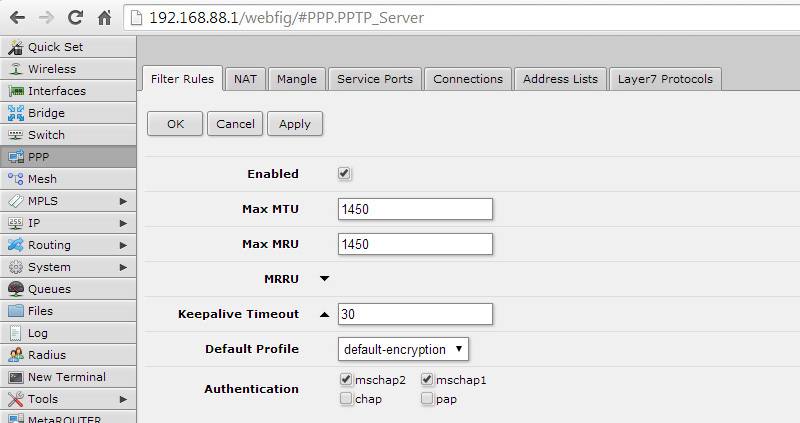

Раз! Включаем сервер PPTP

Через веб-интерфейс открываем PPP -> PPTP Server

Ставим галку «Enabled». Жмем OK.

Два! Создаем пользователя

PPP -> Secrets -> Add new

- Придумываем имя, пароль.

- Service: pptp.

- Profile: оставляем как есть, например, default.

- Local address (ip сервера): 192.168.88.1

- Remote address (ip пользователя): 192.168.88.2

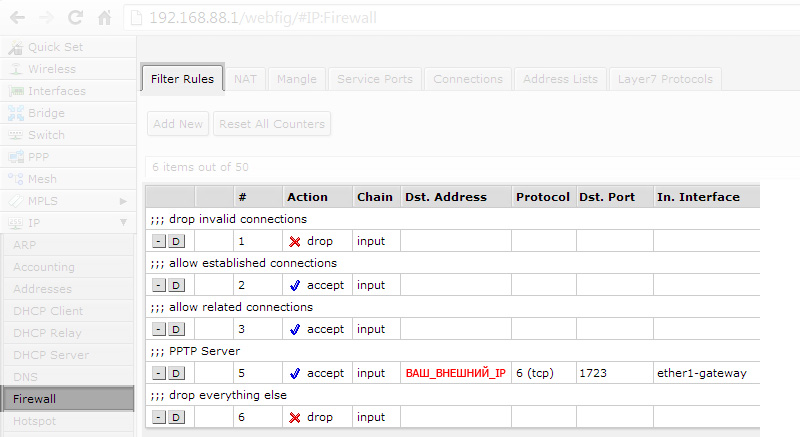

Три! Разрешаем PPTP в firewall

IP -> Firewall

Создаем правило input:

- Dst-address: внешний IP нашего роутера.

- Protocol: tcp

- Dst-port:1723

- In-interface: ether1-gateway

- Action: accept

В качестве дополнительной меры (при возможности) можно указать, с каких IP разрешены подключения. Самый простой вариант: src-address, более гибкий — указать список Src. Address List. Это не всем подойдет, т.к. если вы хотите с улицы (с мобильного устройства) соединяться с вашим роутером, то список IP укзать уже не выйдет.

Все. Берем, например iPhone, Настройки -> Основные -> VPN -> Добавить конфигурацию VPN.

В разделе меню PPP вы можете наблюдать активность подключенных пользователей, удалять текущие активные сессии, и много чего еще.

Авторизуйтесь для добавления комментариев!

Бесплатный вводный урок на онлайн курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer

Протокол PPTP

Для начала немного теории. PPTP (Point To Point Tunnel Protocol) это протокол, который позволяет создать незашифрованный туннель через публичную сеть Интернет. Для шифрования данного туннеля вместе с PPTP обычно применяется протокол Microsoft Point-to-Point Encryption (MPPE). PPTP поддерживает различные методы аутентификации, которые включены в PPP, такие как: pap, chap, mschap2, mschap1. Для использования PPTP зарезервирован порт 1723 и протокол GRE для энкапсуляции фреймов.

Основные задачи, которые решает PPTP:

- Безопасное соединение роутеров через Интернет по защищенному туннелю

- Подключение удаленных пользователей для доступа к ресурсам локальной сети

- Соединение распределенных локальных сетей через Интернет

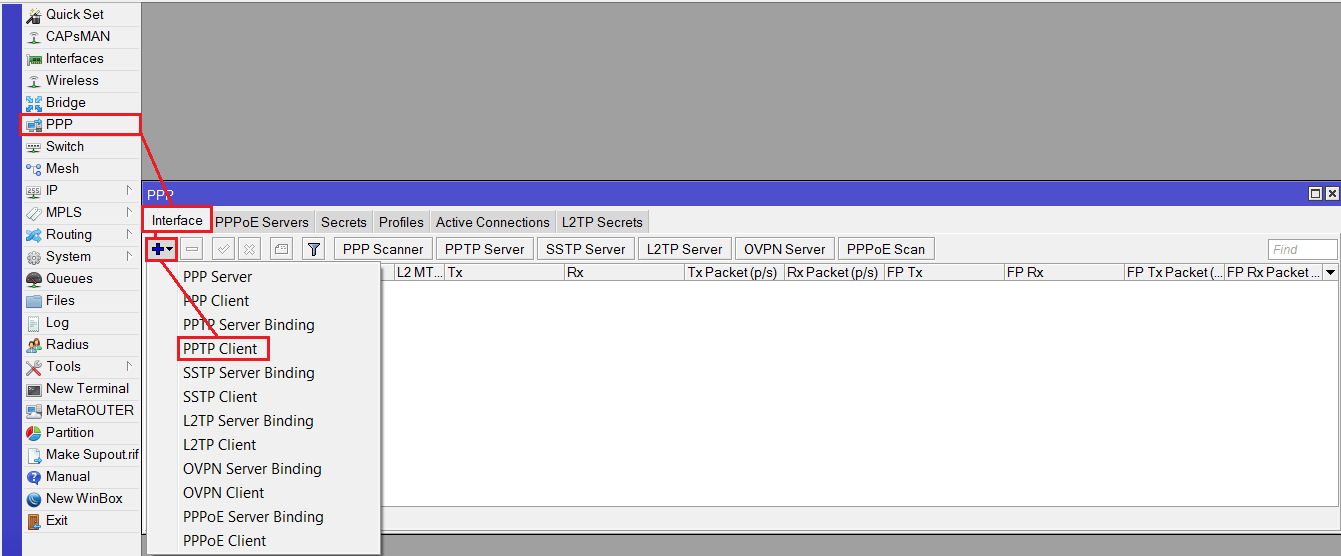

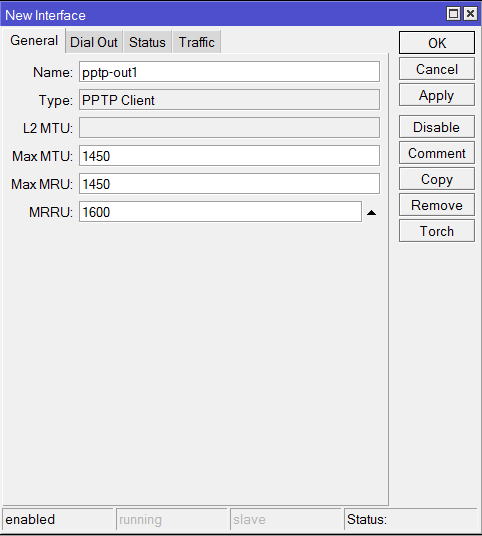

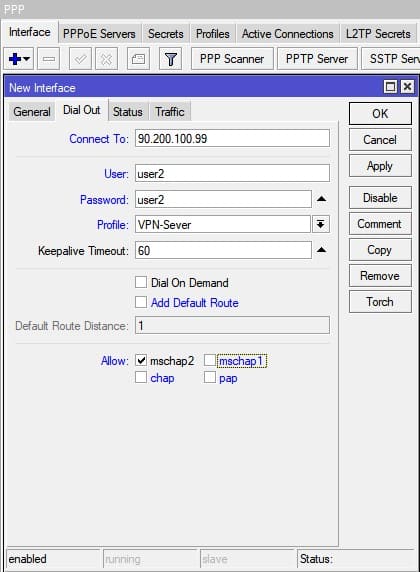

Настройка PPTP клиента

Откроется окно добавления нового интерфейса. На вкладке General можно оставить всё по умолчанию.

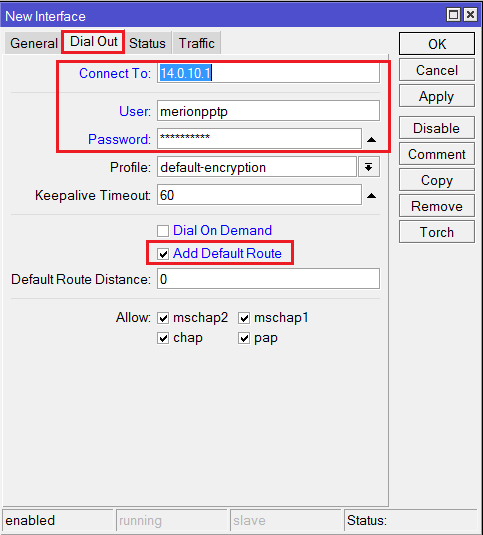

Переходим на вкладку Dial Out и выполняем следующие настройки:

- Connect To — Сюда вписываем адрес или ddns сервера PPTP/ VPN (Например — OpenVPN).

- User — Логин для подключения к серверу PPTP/VPN

- Password — Пароль для подключения к серверу PPTP/VPN

На самом базовом уровне этих данных вполне достаточно.

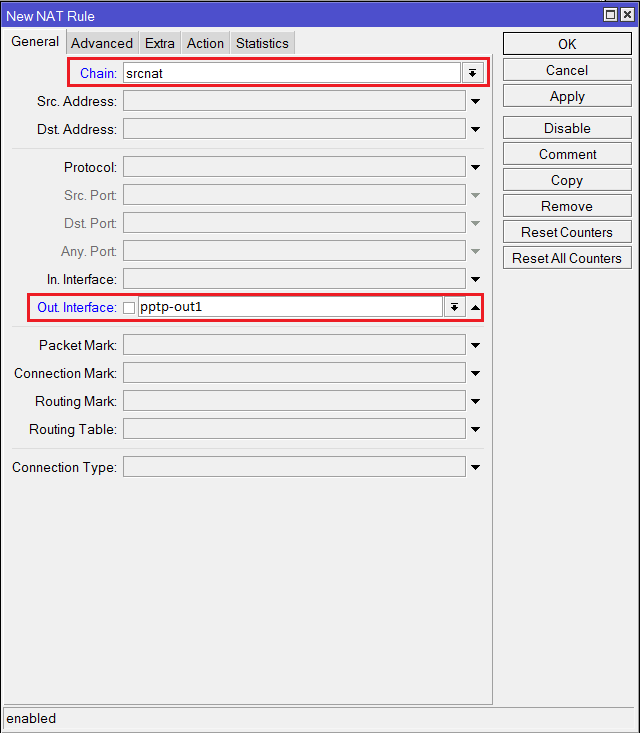

Осталось только добавить несколько правил, которые разрешат использование PPTP.

Здесь Out Interface — интерфейс для PPTP клиента, который мы создавали ранее.

Самые важные знания по основному протоколу Интернета – BGP (Border Gateway Protocol) за два с половиной часа.

Потребовалось по работе объединить две локальные сети. Конечно оптимальный вариант GRE+Ipsec. Но к сожалению сеть В сидит на 4G модеме и внешнего статического IP нет. Было решено соединить сети по системе Сервер-Клиент. Сеть А (192.168.100.0/24) и Сеть B (192.168.65.0/24). Перерыв весь интернет, нормальной инструкции не нашел, пришлось самому искать ответы.

Настройка Mikrotik

IP — внутренний IP — 192.168.65.1, сеть, которую он раздает — 192.168.65.0/24.

Настроим микротик в качестве L2TP-клиента

10.0.0.102 — внешний IP адрес DFL-260E.

/interface l2tp-client

add allow=mschap2 connect-to=10.0.0.102 disabled=no max-mru=1418 max-mtu=1418 name=l2tp-to-m1 user= osp_mrad password=secret1 profile=default

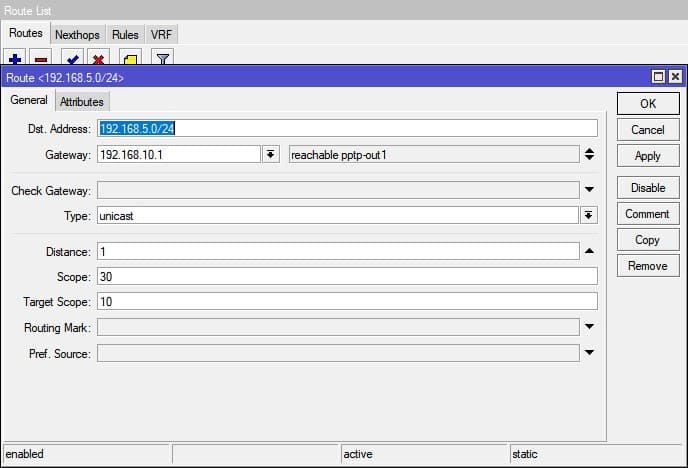

Пропишем маршруты

/ip route

add comment="Mikrotik office" distance=1 dst-address=192.168.100.0/24 gateway=192.168.99.1

На этом настройка микротика завершена.

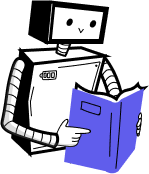

Настройка DFL

Сначала создадим списки IP адресов в Objects раскрываем Address Book, нужные значения я обвел цветом.

- IP адрес сервера L2TP (L2TP_server_inter) — 192.168.99.1

- Сеть, которая выделена под L2TP клиентов (L2TP_net) — 192.168.99.0/24

- Пулл L2TP клиентов (l2tp_osp) — 192.168.99.100-192.168.99.200

- Ip адрес l2tp клиент, ip который получит наш микротик (osp_mrad_ip_vpn) — 192.168.99.100

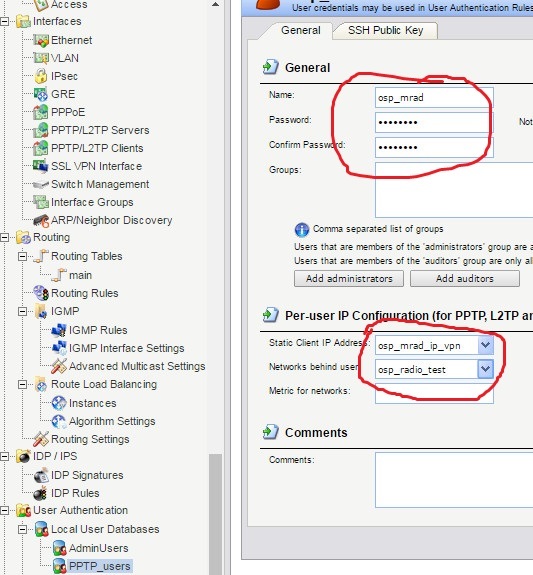

Создадим учетную запись для L2tp-клиента

ВАЖНО!!! ТУТ ГЛАВНОЕ ВЫБРАТЬ СЕТЬ, КОТОРАЯ НАХОДИТСЯ ЗА КЛИЕНТОМ (в данном случае 192.168.65.0/24)

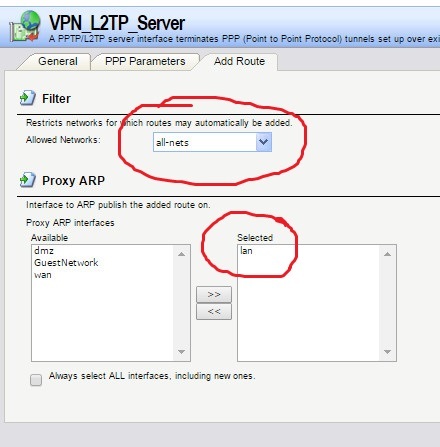

Следующий шаг: настройки L2TP-сервера

Кликните по знаку «+» рядом с папкой Interfaces и выберите PPTP/L2TP Servers. Кликните по Add и выберите PPTP/L2TP Servers.

- Выбираем тип сервера — L2TP/PPTP/SSL VPN

- Выбираем базу авторизации — Local (Локальную)

- Интерфейс — VPN_L2TP_Server (мы создали его ранее)

- Originator IP — all-nets (0.0.0.0/0) — любая сеть

- Terminator IP — wan_ip (внешний ip DFL)

На вкладке PPP Parameters — выбираем pool — L2tp_osp (192.168.99.100-192.168.99.200):

На вкладке Add Route — выбираем Allowed Networks — all-nets (0.0.0.0/0). Proxy ARP — lan (192.168.100.0/24).

Далее необходимо создать два правила в фаэрволе. Для этого необходимо зайти в папку Rules и выберить IP Rules.

Применяем настройки, микротик должен подключиться, сети — пинговаться.

В сегодняшней статье мы рассмотрим настройку PPTP-сервера на Mikrotik (RouterOS) через Winbox. Роутер будет находиться на нашем тестовом стенде EVE-NG, по этому я буду использовать образ Mikrotik CHR 6.45.7 для виртуальных машин.

Пару слов о протоколе PPTP. Протокол является клиент-серверным, работает по TCP и использует в своей работе GRE. Стоит отметить, что ваши данные будут гарантированно доставлены благодаря использованию TCP. Зачастую бывает, что провайдер блокирует GRE, в результате соединение между клиентом и сервером не может установиться.

Имейте ввиду, что если вы собираетесь использовать внутри PPTP телефонию, то качество связи может ухудшиться. Предполагается что на роутере настроен доступ в интернет, и провайдер предоставляет публичный (белый) IP адрес.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте ниже.

Настройка

Для начало нам нужно подключится к роутеру через Winbox.

MikroTik имеет доступ в интернет через интерфейс ether1 с адресом 172.16.11.2/24. Так же на нем настроена локальная сеть на интерфейсе General-Bridge с адресом 192.168.10.1/24. В Bridge находятся интерфейсы ether2-ether4

Открываем вкладку PPP:

Нас интересует PPTP Server, и сразу дам рекомендацию, не нужно заходить в нее и включать сервер PPTP. Большая ошибка многих конфигураций — это использование стандартных профайлов. Прежде чем включать VPN, нужно создать и настроить новый. Он нужен для более тонкой настройки PPTP сервера Mikrotik. В нем мы включаем и отключаем нужные параметры. Предлагаю взглянуть.

Переходим в Profiles

Жмем на плюс, так же стандартные Profile не нужно удалять или выключать.

Перед нами открывается окно нового профайла. В строке «Name» задаем понятное имя. В строке Local Address указываем IP адрес Mikrotik в VPN. Я указываю 172.16.25.1. То есть при подключении клиента к PPTP VPN автоматически назначается именно это адрес для сервера Mikrotik.

В строке Remote Address указываю IP адрес или пул адресов для клиентов внутри VPN. Так как я буду подключать больше одного клиента к VPN, то создам пул из той же подсети.

Переходим в нужный нам раздел IP-Pool.

Создаю пул, нажатием плюс. Задаю имя PPTP-VPN-Clients и задаю IP адреса 172.16.25.10-172.16.25.20 в строке Address.

Нажимаем Apply и Ok. Проверяем, создался ли наш пул. Если все хорошо, то возвращаемся к созданию PPTP профайла.

В строке Remote Address выпадающего списка, стал доступен наш пул. Выбираем его.

Приведем свежующие параметры к такому виду:

- переключаем Change TCP MSS в yes;

- параметр Use UPnP переключаем в no.

Снова рекомендация, никогда не оставляйте default если хотите, чтобы все работало именно так как, вы планируете.

Переходим в Protocols и изменяем:

- Ставим no для Use MPLS;

- Ставим yes для Use Compression;

- Ставим yes для Use Encryption.

Далее в Limits указываем no для Only One. Остальные настройки можно не задавать. К примеру, если бы нужно было ограничить скорость клиента в VPN, то нас интересовала вкладка Queue – но это совсем другая история.

Теперь можно сохранять. Жмем Apply и OK

В списке должен появиться наш созданный профайл.

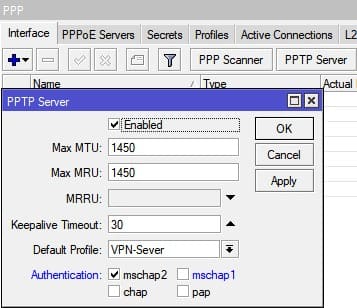

Нам осталось включить PPTP сервер на Mikrotik и настроить Firewall. Нас интересует PPTP в меню Interface.

Ставим галочку Enabled.

Выбираем в Default Profile наш созданный PPTP-General-Profile.

Authentication — для более безопасной проверки подлинности рекомендую использовать только mschap2. Мы отключаем все другие протоколы проверки подлинности, но будьте осторожны, т.к. некоторые устройства могут не поддерживать протокол MS-CHAPv2.

Жмем Apply и OK.

Настройка Firewall для PPTP Сервера

На этом еще не все, нам осталось настроить Firewall. Если ваш роутер с пустой конфигурацией, то делать ничего не нужно. Если у вас есть запрещающие правила входящего трафика, то нужно внести некоторые изменения.

Внимание, если вы используете default config, то правила вносить необходимо.

Переходим в Firewall. (IP-Firewall), выбираем Filter Rules и жмем плюс.

В окне создания New Firewall Rule выбираем цепочку input, поскольку трафик будет идти именно на роутер (входящий трафик).

Protocol выбираем gre.

Connection State ставим галочку new.

Далее идем во вкладку Action и в параметре Action проверяем чтобы значение было на accept.

Нажимаем Apply и OK.

Создаем еще одно. Нажимаем плюс. Все параметры остаются такие же, за исключением параметров Protocol и Dst.port.

Protocol выбираем tcp

Сохраняем и проверяем.

Все на месте. Обязательно после сохранения переместите их выше блокирующих, это значит если у вас есть блокирующее правило входящего трафика в цепочке input, то последние два нужно поднять.

Для удобства подпишем их одним комментарием.

Теперь понятно, что это за правила, в какой цепочке и для чего нужны.

Пару слов про блокировку GRE. Некоторые товарищи все же блокируют его, но как понять, доходит ли пакеты до нас?

Расскажу маленькую хитрость. В каждом правиле firewall есть счетчик, они называются Bytes и Packets.

Если в процессе подключения эти счетчики не изменяются, значит пакеты просто не доходят до вашего роутера. В подобных ситуациях нужно пробовать другие протоколы VPN. В следующий статье мы расмотрим настройку и подключение клиента к нашему PPTP серверу на оборудование микротик.

89 вопросов по настройке MikroTik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.

Как настроить PPTP VPN сервер в MikroTik

Для VPN клиентов создаётся отдельная подсеть, это добавит больше возможностей в ограничении доступа между VPN клиентами и локальной сетью, а также в самой маршрутизации. Другими словами эта реализация обеспечивает сетевую безопасность на уровне Firewall-а.

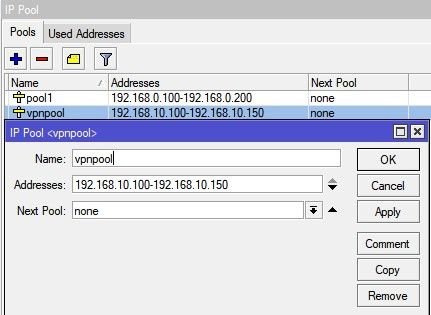

Добавление новой подсети

Настройка находится IP->Pool

/ip pool add name=LAN-Ip-Pool ranges=192.168.10.100-192.168.10.150

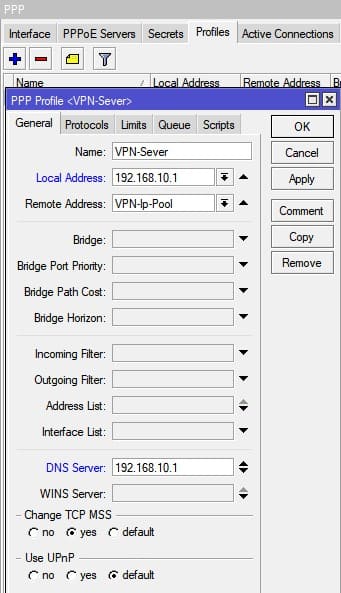

Настройка VPN сервера PPTP(на сервере)

Настройка находится PPP->Profile

Предварительно нужно задать сетевые параметры для VPN клиентов

/ppp profile add dns-server=192.168.10.1 local-address=\ 192.168.10.1 name=VPN-Server remote-address=VPN-Ip-Pool

Активация VPN сервера PPTP

Настройка находится PPP->Interface->PPTP Server

/interface pptp-server server set authentication=mschap2 default-profile=VPN-Server enabled=yes

Создание учётной записи для VPN клиента

Этой учётной записью будет пользоваться VPN клиент для удаленного подключения к VPN серверу.

Настройка находится PPP->Interface->Secrets

/ppp secret add name=user1 password=user1 service=pptp profile=VPN-Server

Разрешение FireWall для подключения VPN клиентов

Настройка находится IP->Firewall

/ip firewall filter add action=accept chain=input comment="Port Access" dst-port=1723 \ in-interface-list=WAN-Interface-List protocol=tcp

Добавляем правила в Mangle

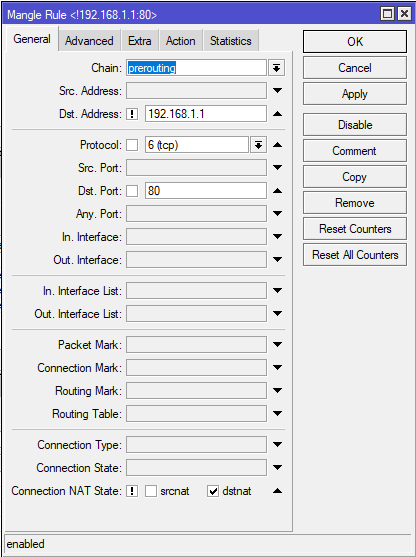

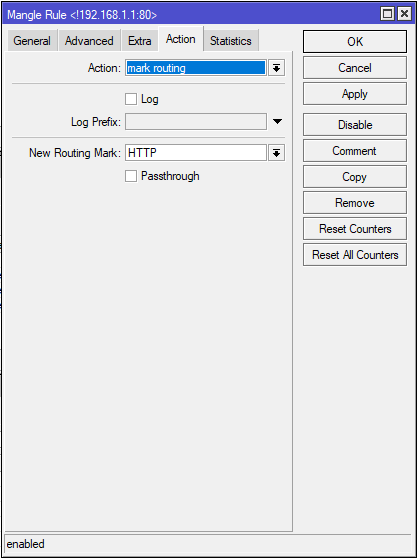

Первым делом хочется, конечно, защитить все самое ценное и беззащитное, а именно DNS и HTTP трафик. Начнем с HTTP.

В правиле, Chain выбираем Prerouting.

Если перед роутером стоит Smart SFP или еще один роутер, и вы хотите к нему подключаться по веб интерфейсу, в поле Dst. Address нужно ввести его IP адрес или подсеть и поставить знак отрицания, чтобы не применять Mangle к адресу или к этой подсети. У автора стоит SFP GPON ONU в режиме бриджа, таким образом автор сохранил возможность подключения к его вебморде.

По умолчанию Mangle будет применять свое правило ко всем NAT State’ам, это сделает проброс порта по вашему белому IP невозможным, поэтому в Connection NAT State ставим галочку на dstnat и знак отрицания. Это позволит нам отправлять по сети исходящий трафик через VPN, но все еще прокидывать порты через свой белый IP.

Далее на вкладке Action выбираем mark routing, обзываем New Routing Mark так, чтобы было в дальнейшем нам понятно и едем дальше.

То же самое командой:

/ip firewall mangle

add chain=prerouting action=mark-routing new-routing-mark=HTTP passthrough=no connection-nat-state=!dstnat protocol=tcp dst-address=!192.168.1.1 dst-port=80

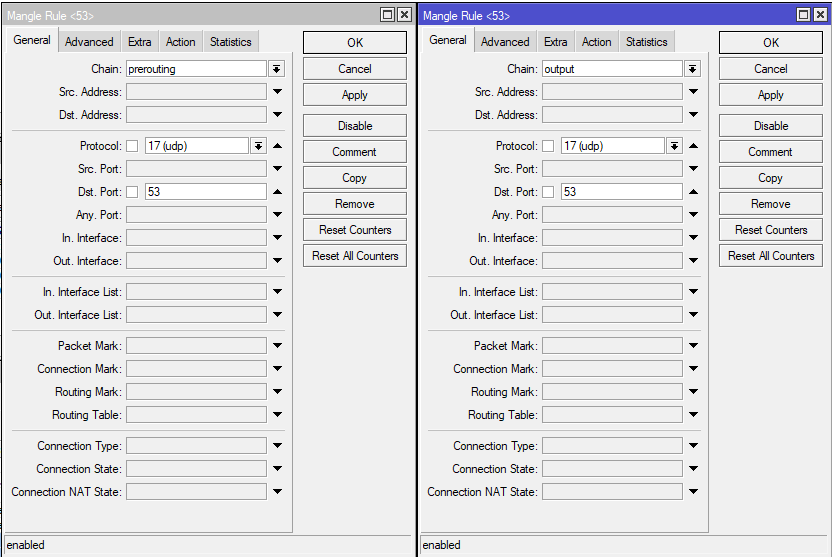

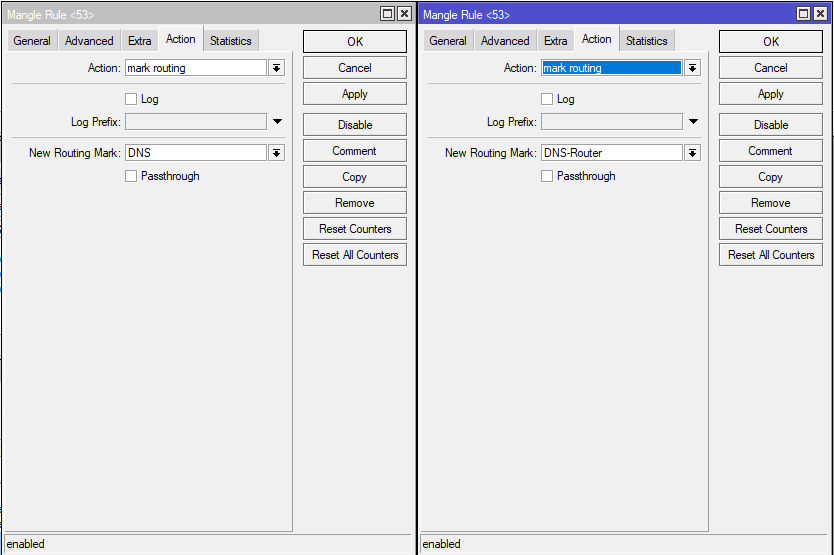

Теперь переходим к защите DNS. В данном случае нужно создать два правила. Одно для роутера, другое для устройств подключенных к роутеру.

Если вы пользуетесь встроенным в роутер DNS, что делает и автор, его нужно тоже защитить. Поэтому для первого правила, как и выше мы выбираем chain prerouting, для второго же нужно выбрать output.

Output это цепь которые использует сам роутер для запросов с помощью своего функционала. Тут все по аналогии с HTTP, протокол UDP, порт 53.

То же самое командами:

/ip firewall mangle

add chain=prerouting action=mark-routing new-routing-mark=DNS passthrough=no protocol=udp

add chain=output action=mark-routing new-routing-mark=DNS-Router passthrough=no protocol=udp dst-port=53

Monitoring

Monitor command can be used to monitor status of the tunnel on both client and server.

Настройка firewall

Вы можете пропустить данный пункт если ваш роутер, который выполняет роль клиента имеет динамический IP.

Брутфорс – зло! Но нас не проведешь. В предыдущей статье мы сделали базовую настройку фаервола сервера. Мы знаем, что клиент будет подключаться с 172.16.11.2. Проведем не большие изменения для увеличения безопасности подключения. Подключаемся на московский роутер и открываем ранее созданное правило фаервола для порта UDP 1701.

Данное правило можно читать следующим образом: если новое соединение с 172.16.11.2 на 172.16.10.2 на сокет UDP:1701 – разрешить. Все устоявшиеся соединения будут жить, т.к. уже есть второе разрешающее правило ниже. Идем дальше PPP – Secrets. Открываем пользователя SPB-Office и указываем адрес в Caller ID, с которого он будет подключаться.

Читаем правильно – пользователь SPB-Office, с паролем passwordspb, с адреса 172.16.11.2 к сервису L2TP – назначить параметры, указанные в профиле. Подключиться не удастся если хотя бы одно условие не выполнится. На этом все, настройка и подключение l2pt клиента завершено, теперь у нас есть стабильный канал связи. В следующий статье мы прикрутить ко всему этому IPSec для еще большей безопасности.

Конфигурирование

Используем лабораторный стенд с Mikrotik CHR версии 6.46.2 на борту. Мы находимся справа внизу в офисе SPB (Office-SPB). Вводные данные:

- Office-SPB клиент;

- Office-Moscow сервер;

- NetworkCore выполняет роль провайдера, он будет заниматься обычной маршрутизацией;

- Office-Moscow ether1 смотрит в интернет 172.16.10.2/24;

- Office-SPB ether1 смотрит в интернет 172.16.11.2/24;

- Office-Moscow имеет bridge “General-Bridge” в локальной сети 192.168.11.1/24;

- Office-SPB имеет bridge “General-Bridge” в локальной сети 192.168.10.1/24;

- IP ПК в локальной сети Office-Moscow 192.168.11.2;

- IP ПК в локальной сети Office-SPB 192.168.10.2;

- Адресация в VPN сети 172.16.25.0/24.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте ниже.

Тестирование связи

На нашем стенде, как вы заметили, я использую статические частные (серые) IP адреса. В действительности необходим хотя бы один публичный (белый) IP адрес. Он должен быть на том оборудовании, которое выполняет роль сервера. Самым лучшим решением – это использование публичных адресов со всех устройств которые будут подключаться к VPN. Цена в таком решении — это абонентская плата, а результат – улучшенная безопасность на нескольких уровнях. Проверим связь между устройствами. Отправляю ping-запросы между 172.16.10.2 и 172.16.11.2 с московского роутера.

Ping-и идут стабильно, можно идти дальше.

Создание пользователя

Не отключаясь от роутера Office-Moscow создадим пользователя. Переходим в PPP – Secrets.

Задаем следующие параметры:

- Name – SPB-Office — Имя учетной записи;

- Password – passwordspb – пароль;

- Service – l2tp – сервис, который разрешен данной учетной записи;

- Profile – L2TP-Server-General – созданный ранее профиль сервера.

Сохраняем и проверяем результат.

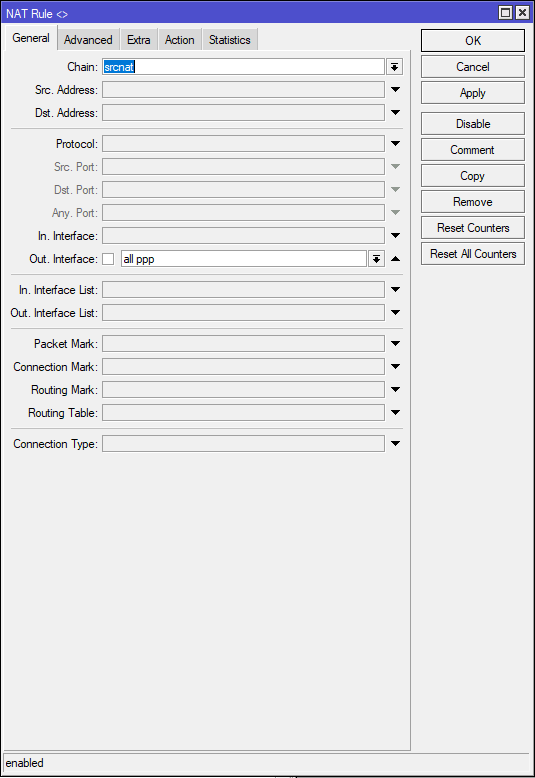

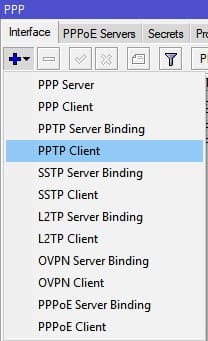

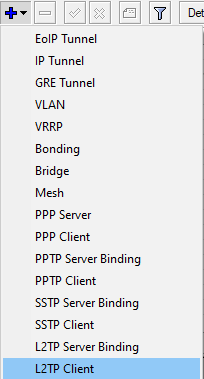

Создание клиентского интерфейса

Подключаемся к клиентскому Mikrotik Office-SPB. Создаем интерфейс в PPP – Interface.

Указываем параметр Name на вкладке General. Я обычно указываю направление, в которое будет подключаться роутер.

Задавайте понятные имена интерфейсов на английском языке, чтобы вам было все ясно при диагностики неисправностей.

На вкладке Dial Out указываем:

- Connect To – 172.16.10.2 – IP или DNS имя сервера Mikrotik;

- User — SPB-Office – созданный на прошлом шаге пользователь;

- Password – passwordspb – пароль от учетной записи;

- Allow – mschap2 – протокол аутентификации.

Жмем Apply и смотрим на статус в правом нижнем углу, он должен быть connected.

Это символизирует об успешном подключении. Открываем вкладку Status. Взглянем на состояние.

Мы видим, что наш клиент подключился последний раз 25 января 2020 года в 15:11:18, ни одного разрыва с момента подключения, шифрование MPPE 128, адрес клиента в туннеле 172.16.25.10 и шлюза 172.16.25.1. Если ваш провайдер блокирует L2TP без IPSEC, то у вас либо не поднимется соединение, либо будет расти счетчик Link Downs. Так же стоит проверить, создался ли сам интерфейс.

Проверка соединения

Перейдем к проверке связи. Будем тестировать ping-запросами. Отправим их внутри туннеля.

Убедившись, что запросы по направлению друг к другу отрабатывают корректно, займемся настройкой безопасности.

Настройка PPTP клиента на Mikrotik

В сегодняшней статье мы покажем, как настроить PPTP клиент на роутерах Mikrotik. Мы будем проводить все настройки на модели RB951Ui-2HnD, но написанное в этой статье будет актуально для любой модели Mikrotik, поддерживающей PPP.

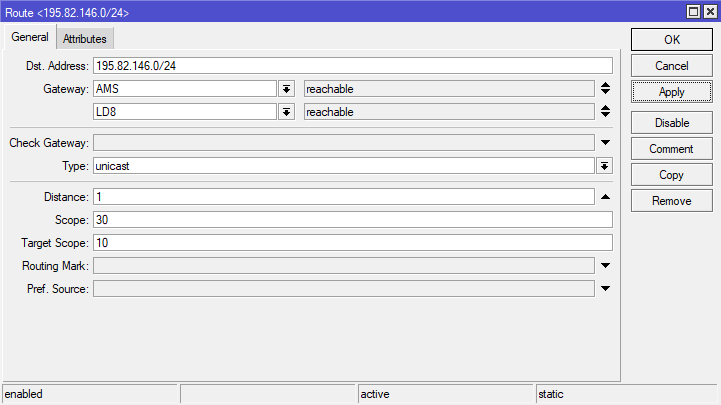

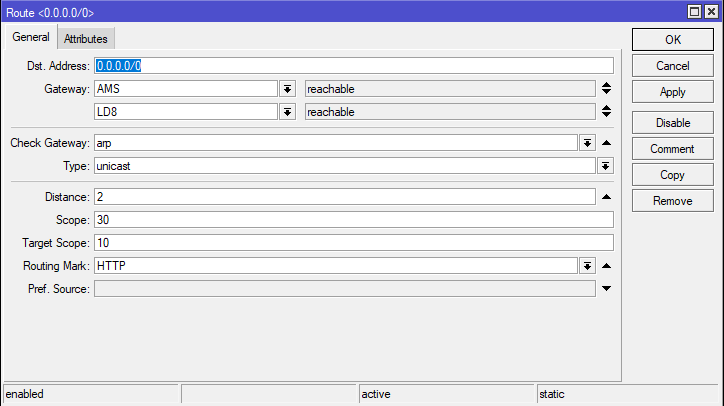

Строим маршрут через VPN

Маршрут для маршрутизации HTTP по VPN. Указываем название наших VPN интерфейсов и выбираем Routing Mark.

На этом этапе вы уже почувствовали, как ваш оператор перестал встраивать рекламу в ваш HTTP трафик.

То же самое командой:

/ip route

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=HTTP distance=2 comment=HTTP

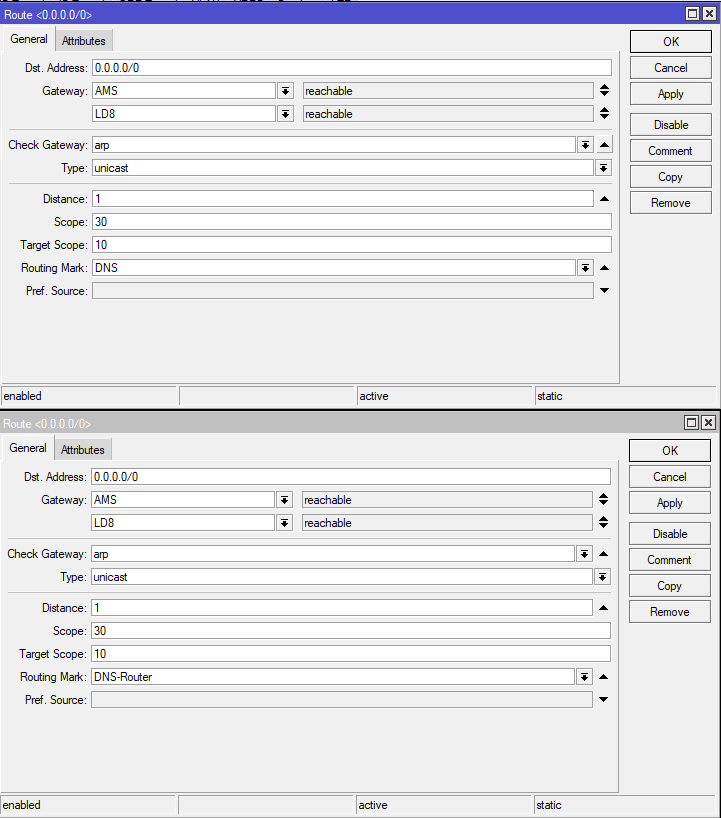

Ровно так же будут выглядеть правила для защиты DNS, просто выбираем нужную метку:

Тут вы ощутили, как ваши DNS запросы перестали прослушивать. То же самое командами:

/ip route

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=DNS distance=1 comment=DNS

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=DNS-Router distance=1 comment=DNS-Router

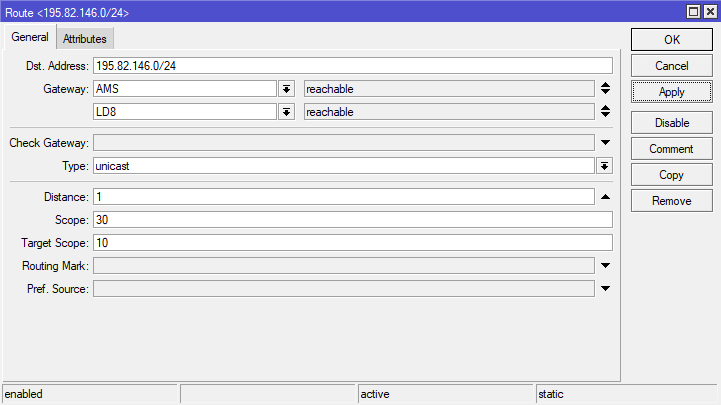

Ну под конец, разблокируем Rutracker. Вся подсеть принадлежит ему, поэтому указана подсеть.

Вот настолько было просто вернуть себе интернет. Команда:

/ip route

add dst-address=195.82.146.0/24 gateway=LD8 distance=1 comment=Rutracker.Org

Ровно этим же способом, что и с рутрекером вы можете прокладывать маршруты корпоративных ресурсов и других заблокированных сайтов.

Автор надеется, что вы оцените удобство захода на рутрекер и корпоративный портал в одно и тоже время не снимая свитер.

Interface/L2TP

Applies to RouterOS: v6+

Application Examples

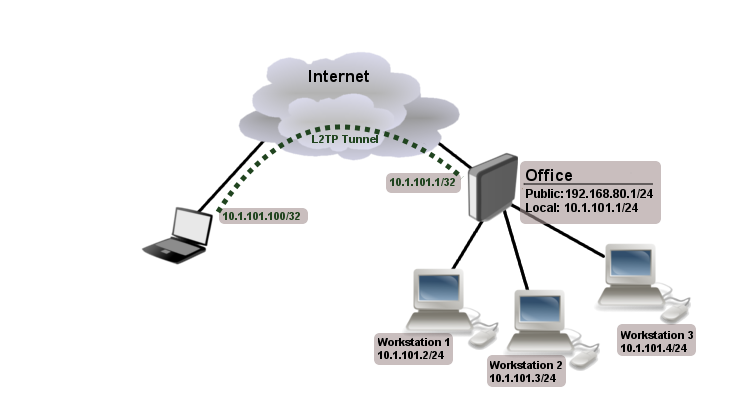

Connecting Remote Client

Office router is connected to internet through ether1. Workstations are connected to ether2. Laptop is connected to the internet and can reach Office router’s public IP (in our example it is 192.168.80.1).

Notice that L2TP local address is the same as routers address on local interface and remote address is from the same range as local network (10.1.101.0/24).

Next step is to enable L2TP server and L2TP client on the laptop.

L2TP client from the laptop should connect to routers public IP which in our example is 192.168.80.1.

Please, consult the respective manual on how to set up a L2TP client with the software you are using.

At this point (when L2TP client is successfully connected) if you will try to ping any workstation from the laptop, ping will time out, because Laptop is unable to get ARPs from workstations. Solution is to set up proxy-arp on local interface

After proxy-arp is enabled client can now successfully reach all workstations in local network behind the router.

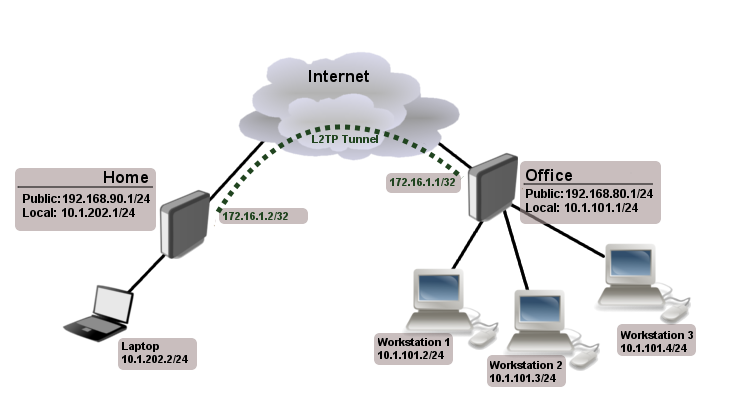

Site-to-Site L2TP

Office and Home routers are connected to internet through ether1, workstations and laptops are connected to ether2. Both local networks are routed through L2TP client, thus they are not in the same broadcast domain. If both networks should be in the same broadcast domain then you need to use BCP and bridge L2TP tunnel with local interface.

Notice that we set up L2TP to add route whenever client connects. If this option is not set, then you will need static routing configuration on the server to route traffic between sites through L2TP tunnel.

Next step is to enable L2TP server on the office router and configure L2TP client on the Home router.

After tunnel is established and routes are set, you should be able to ping remote network.

Basic L2TP/IpSec setup

This example demonstrates how to easily setup L2TP/IpSec server on Mikrotik router (with installed 6.16 or newer version) for road warrior connections (works with Windows, Android And iPhones).

First step is to enable L2TP server:

required is set to make sure that only IPSec encapsulated L2TP connections will be accepted.

Now what it does is enables L2TP server and creates dynamic ipsec peer iwth specified secret

Note: Care must be taken if static ipsec peer configuration exists.

If there are strict firewall policies, do not forget to add rules which accepts l2tp and ipsec.

Now router is ready to accept L2TP/IpSec client connections.

L2TP/IpSec with static IPSec server setup

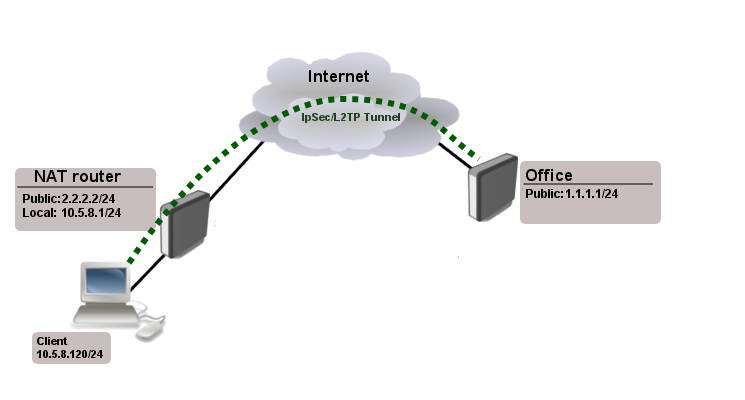

Ipsec/L2TP behind NAT

Consider setup as illustrated below

Client needs secure connection to the office with public address 1.1.1.1, but server does not know what will be the source address from which client connects. It is so called road-warrior setup. Our client will also be located behind the router with enabled NAT.

For the setup RouterOS router will be used as the client device behind NAT (it can be any device: Windows PC, Smartphone, Linux PC, etc.)

IP Connectivity

On the clients router:

L2TP Config

IpSec Config

RouterOS as client:

Notice that nat-traversal is enabled. This option is required because Ipsec connection will be established through the NAT router otherwise Ipsec will not be able to establish phase2.

Warning: Only one L2TP/IpSec connection can be established through the NAT. Which means that only one client can connect to the sever located behind the same router.

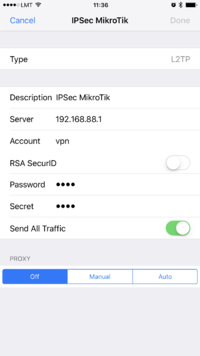

Apple iOS (iPhone/iPad) Client

You must choose L2TP as VPN type in iOS to connect to the IPsec/L2TP server on RouterOS (this includes the default IPsec server created by QuickSet VPN checkbox).

89 вопросов по настройке MikroTik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.

Настройка интернета для VPN клиентов PPTP в MikroTik

Этот вопрос будет вынесен за рамки данной статьи, т.к. относится с дополнительным сервисам для VPN клиентов. Таких сервисов может быть множество и все они имеют индивидуальных характер(для тех кто ищет: нужно настроить и разрешить DNS запросы и Masquerade).

Нужна настройка MikroTik?

Настройка сервисов на маршрутизаторах MikroTik: подключение интернета, DHCP, brige, VLAN, WiFi, Capsman, VPN, IpSec, PPTP, L2TP, Mangle, NAT, проброс портов, маршрутизация(routing), удаленное подключение и объединение офисов.

Summary

Standards: RFC 2661

It may also be useful to use L2TP just as any other tunneling protocol with or without encryption. The L2TP standard says that the most secure way to encrypt data is using L2TP over IPsec (Note that it is default mode for Microsoft L2TP client) as all L2TP control and data packets for a particular tunnel appear as homogeneous UDP/IP data packets to the IPsec system.

L2TP includes PPP authentication and accounting for each L2TP connection. Full authentication and accounting of each connection may be done through a RADIUS client or locally.

MPPE 128bit RC4 encryption is supported.

L2TP traffic uses UDP protocol for both control and data packets. UDP port 1701 is used only for link establishment, further traffic is using any available UDP port (which may or may not be 1701). This means that L2TP can be used with most firewalls and routers (even with NAT) by enabling UDP traffic to be routed through the firewall or router.

Чем отличается PPTP от L2TP и других VPN серверов

PPTP – самый распространенный протокол VPN. Представляет собой связку протокола TCP, который используется для передачи данных, и GRE – для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности – отсутствие шифрования. Данные передаваемые в туннеле PPTP могут быть подвержены зеркалированию в другой интернет канал, что подвергает опасности коммерческой информации.

Специалисты Настройка-Микротик.укр использовать данный вид VPN туннелей для передачи коммерческой информации.

В качестве рабочих решений по организации удаленного доступа могут выступать любые VPN сервера с поддержкой шифрования: L2TP, IpSec.

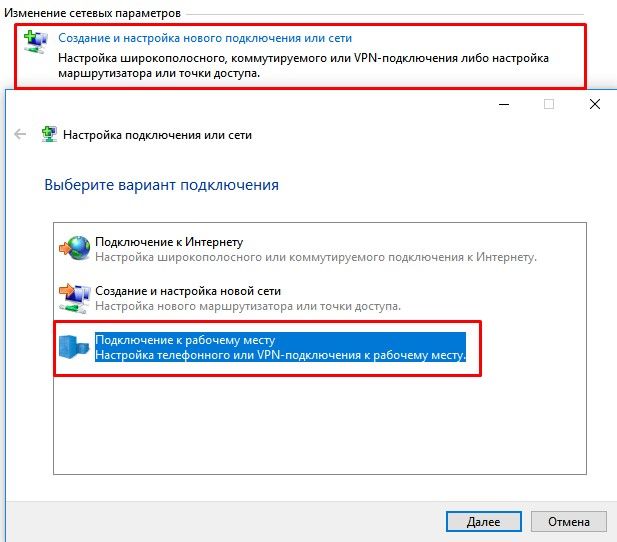

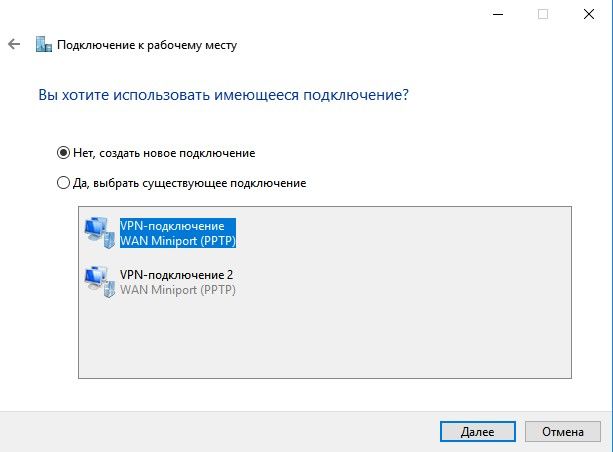

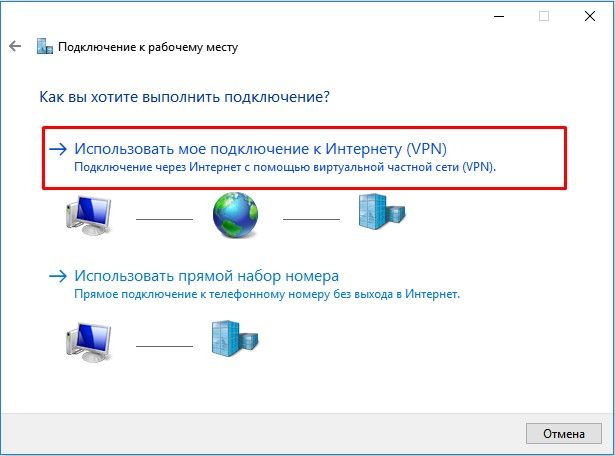

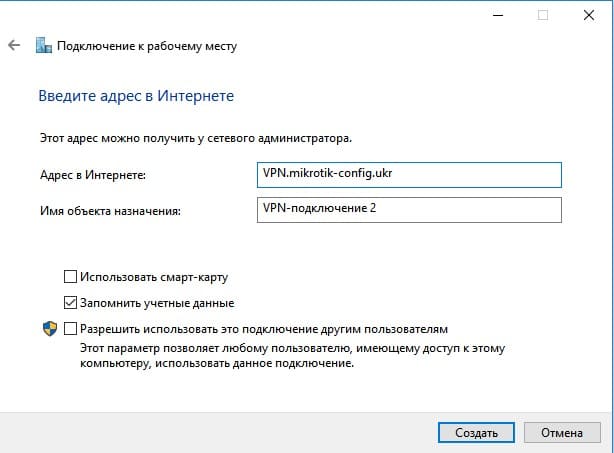

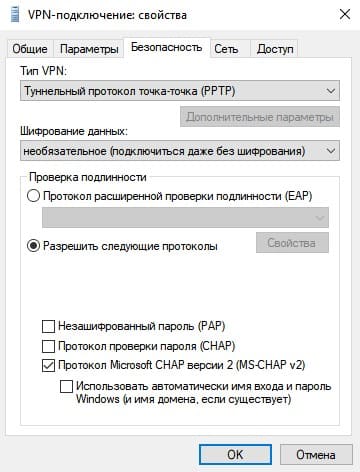

Создание VPN подключения PPTP Windows

ОС семейства Windows имеют штатный VPN клиент, который отлично подходит под эту роль. Для его настройки нужно перейти

Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом

создание Windows VPN клиента

выбор нового подключения

использовать текущее подключение к интернету

указать адрес VPN сервера

настройка VPN клиента Windows

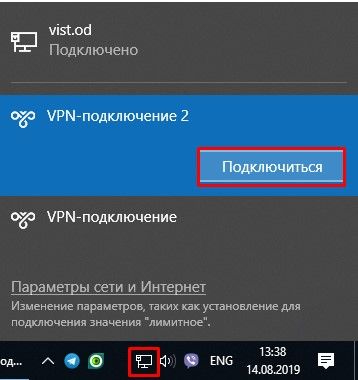

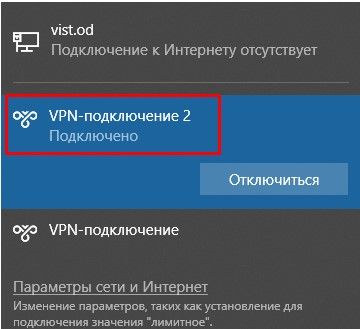

подключение Windows VPN

статус подключения Windows VPN

L2TP Client

Sub-menu: /interface l2tp-client

Properties

Quick example

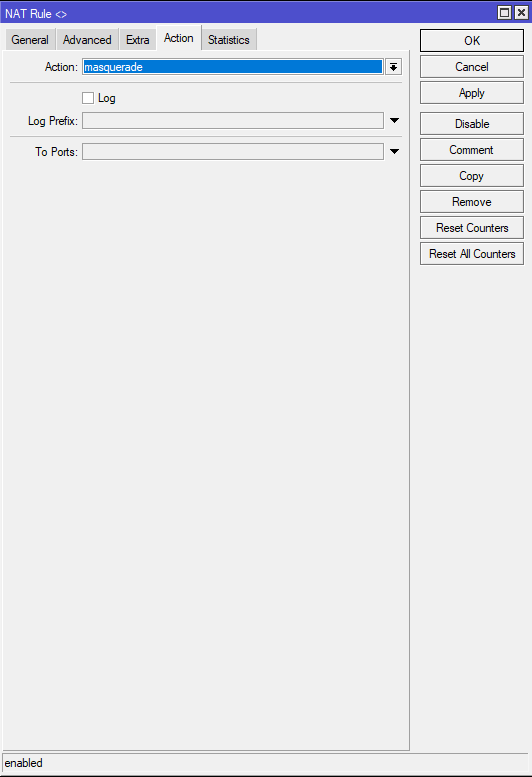

Устанавливаем VPN соединение

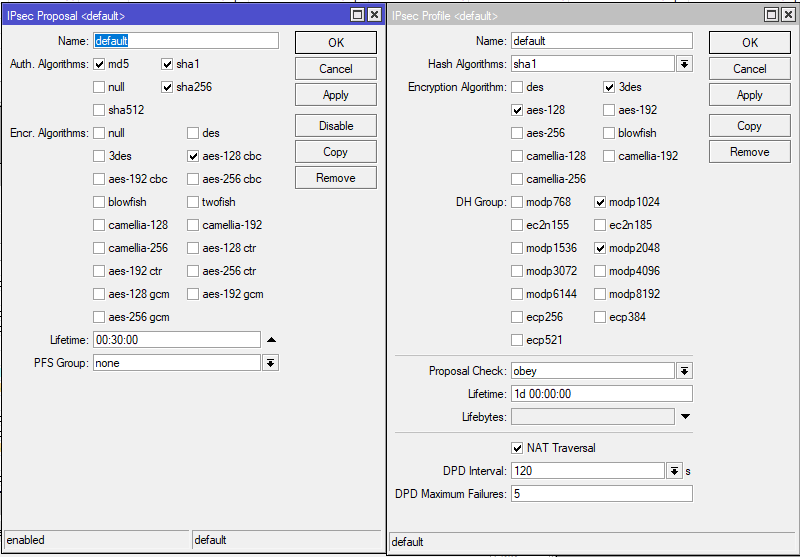

В качестве VPN решения был выбран, конечно, SoftEther, L2TP с предварительным ключом. Такого уровня безопасности достаточно кому угодно, потому что ключ знает только роутер и его владелец.

То же самое командой:

SoftEther заработает без изменения ipsec proposals и ipsec profiles, их настройку не рассматриваем, но скриншоты своих профилей, на всякий случай, автор оставил.

Для RRAS в IPsec Proposals достаточно изменить PFS Group на none.

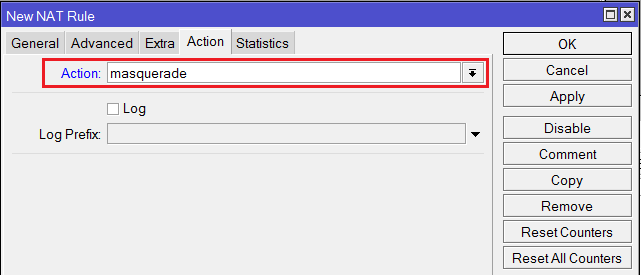

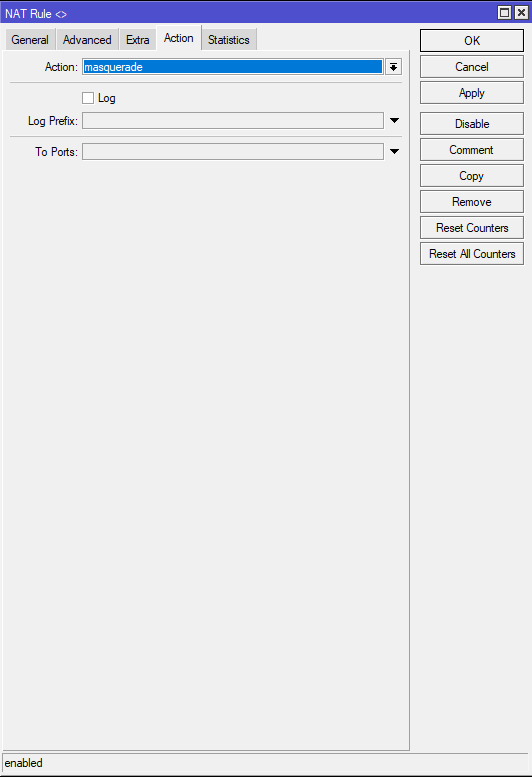

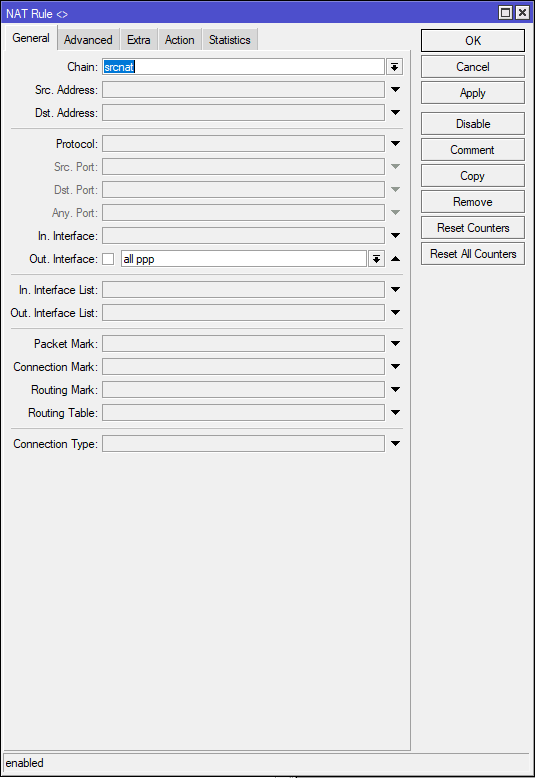

Теперь нужно встать за NAT этого VPN сервера. Для этого нам нужно перейти в IP > Firewall > NAT.

Тут включаем masquerade для конкретного, или всех PPP интерфейсов. Роутер автора подключен сразу к трём VPN’ам, поэтому сделал так:

То же самое командой:

/ip firewall nat

chain=srcnat action=masquerade out-interface=all-ppp

Разблокируем интернет с помощью Mikrotik и VPN

В этом пошаговом руководстве я расскажу, как настроить Mikrotik, чтобы запрещённые сайты автоматом открывались через этот VPN и вы могли избежать танцев с бубнами: один раз настроил и все работает.

В качестве VPN я выбрал SoftEther: он настолько же прост в настройке как и RRAS и такой же быстрый. На стороне VPN сервера включил Secure NAT, других настроек не проводилось.

В качестве альтернативы рассматривал RRAS, но Mikrotik не умеет с ним работать. Соединение устанавливается, VPN работает, но поддерживать соединение без постоянных реконнектов и ошибок в логе Mikrotik не умеет.

Настройка производилась на примере RB3011UiAS-RM на прошивке версии 6.46.11.

Теперь по порядку, что и зачем.

Строим маршрут через VPN

Маршрут для маршрутизации HTTP по VPN. Указываем название наших VPN интерфейсов и выбираем Routing Mark.

На этом этапе вы уже почувствовали, как ваш оператор перестал встраивать рекламу в ваш HTTP трафик.

То же самое командой:

/ip route

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=HTTP distance=2 comment=HTTP

Ровно так же будут выглядеть правила для защиты DNS, просто выбираем нужную метку:

Тут вы ощутили, как ваши DNS запросы перестали прослушивать. То же самое командами:

/ip route

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=DNS distance=1 comment=DNS

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=DNS-Router distance=1 comment=DNS-Router

Ну под конец, разблокируем Rutracker. Вся подсеть принадлежит ему, поэтому указана подсеть.

Вот настолько было просто вернуть себе интернет. Команда:

/ip route

add dst-address=195.82.146.0/24 gateway=LD8 distance=1 comment=Rutracker.Org

Ровно этим же способом, что и с рутрекером вы можете прокладывать маршруты корпоративных ресурсов и других заблокированных сайтов.

Автор надеется, что вы оцените удобство захода на рутрекер и корпоративный портал в одно и тоже время не снимая свитер.

Добавляем правила в Mangle

Первым делом хочется, конечно, защитить все самое ценное и беззащитное, а именно DNS и HTTP трафик. Начнем с HTTP.

В правиле, Chain выбираем Prerouting.

Если перед роутером стоит Smart SFP или еще один роутер, и вы хотите к нему подключаться по веб интерфейсу, в поле Dst. Address нужно ввести его IP адрес или подсеть и поставить знак отрицания, чтобы не применять Mangle к адресу или к этой подсети. У автора стоит SFP GPON ONU в режиме бриджа, таким образом автор сохранил возможность подключения к его вебморде.

По умолчанию Mangle будет применять свое правило ко всем NAT State’ам, это сделает проброс порта по вашему белому IP невозможным, поэтому в Connection NAT State ставим галочку на dstnat и знак отрицания. Это позволит нам отправлять по сети исходящий трафик через VPN, но все еще прокидывать порты через свой белый IP.

Далее на вкладке Action выбираем mark routing, обзываем New Routing Mark так, чтобы было в дальнейшем нам понятно и едем дальше.

То же самое командой:

/ip firewall mangle

add chain=prerouting action=mark-routing new-routing-mark=HTTP passthrough=no connection-nat-state=!dstnat protocol=tcp dst-address=!192.168.1.1 dst-port=80

Теперь переходим к защите DNS. В данном случае нужно создать два правила. Одно для роутера, другое для устройств подключенных к роутеру.

Если вы пользуетесь встроенным в роутер DNS, что делает и автор, его нужно тоже защитить. Поэтому для первого правила, как и выше мы выбираем chain prerouting, для второго же нужно выбрать output.

Output это цепь которые использует сам роутер для запросов с помощью своего функционала. Тут все по аналогии с HTTP, протокол UDP, порт 53.

То же самое командами:

/ip firewall mangle

add chain=prerouting action=mark-routing new-routing-mark=DNS passthrough=no protocol=udp

add chain=output action=mark-routing new-routing-mark=DNS-Router passthrough=no protocol=udp dst-port=53

Нужно настроить VPN сервер PPTP в MikroTik?

Мы поможем настроить: маршрутизатор(роутер), точку доступа или коммутатор.

VPN подключение PPTP между двумя MikroTik-ами, объединение офисов

В этой настройке будут участвовать два роутера MikroTik, один в качества сервера, другой в качестве клиента. На этапе создание такого подключения стоит обратить внимание на модель MikroTik, т.к. от неё зависит количество VPN подключений, а также возможность обрабатывать такие потоки данных. Для консультации по этому вопросу обращайтесь в Настройка-Микротик.укр через контактную форму.

Для объединения двух офисов и работы маршрутизации данную настройку лучше разбить на два блока:

- Настройка клиент-серверной части;

- Добавление статических маршрутов для прохождения трафика.

Серверная часть была описана ваше, но требует корректировки в виде статических адресов для VPN клиента

Настройка находится PPP->Interface->Secrets

/ppp secret add local-address=192.168.10.1 name=user2 password=user2 profile=VPN-Server \ remote-address=192.168.10.2

а клиентская часть состоит из настройки PPTP клиента.

Настройки PPTP клиента(на клиенте)

Настройка находится PPP->Interface->+PPTP Client

/interface pptp-client add connect-to=90.200.100.99 disabled=no name=\ pptp-out1 password=user2 user=user2

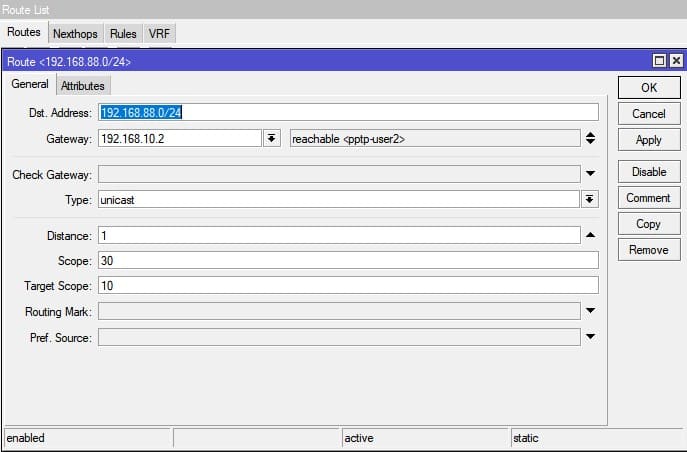

Настройка маршрутизации со стороны VPN сервера

Это правило укажет роутеру MikroTik куда направлять трафик.

Настройка находится IP->Routes

/ip route add distance=1 dst-address=192.168.88.0/24 gateway=192.168.10.2

- 192.168.88.0/24 – сеть за 2-ым MikroTik-ом, который выступает в роли ppptp клиента;

- 192.168.10.2 – IP адрес 2-ого MikroTik-а.

Настройка маршрутизации со стороны VPN клиента

Настройка находится IP->Routes

/ip route add distance=1 dst-address=192.168.0.0/24 gateway=192.168.10.1

- 192.168.5.0/24 – сеть 1-ого MikroTik-ом, который выступает в роли ppptp сервера;

- 192.168.10.1 – IP адрес 1-ого MikroTik-а.

Полезно?

Почему?

😪 Мы тщательно прорабатываем каждый фидбек и отвечаем по итогам анализа. Напишите, пожалуйста, как мы сможем улучшить эту статью.

😍 Полезные IT – статьи от экспертов раз в неделю у вас в почте. Укажите свою дату рождения и мы не забудем поздравить вас.

ИТ База знаний

Курс по Asterisk

Полезно

— Узнать IP — адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP — АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Устанавливаем VPN соединение

В качестве VPN решения был выбран, конечно, SoftEther, L2TP с предварительным ключом. Такого уровня безопасности достаточно кому угодно, потому что ключ знает только роутер и его владелец.

То же самое командой:

SoftEther заработает без изменения ipsec proposals и ipsec profiles, их настройку не рассматриваем, но скриншоты своих профилей, на всякий случай, автор оставил.

Для RRAS в IPsec Proposals достаточно изменить PFS Group на none.

Теперь нужно встать за NAT этого VPN сервера. Для этого нам нужно перейти в IP > Firewall > NAT.

Тут включаем masquerade для конкретного, или всех PPP интерфейсов. Роутер автора подключен сразу к трём VPN’ам, поэтому сделал так:

То же самое командой:

/ip firewall nat

chain=srcnat action=masquerade out-interface=all-ppp

L2TP Server

Sub-menu: /interface l2tp-server

This sub-menu shows interfaces for each connected L2TP clients.

An interface is created for each tunnel established to the given server. There are two types of interfaces in L2TP server’s configuration

- Static interfaces are added administratively if there is a need to reference the particular interface name (in firewall rules or elsewhere) created for the particular user.

- Dynamic interfaces are added to this list automatically whenever a user is connected and its username does not match any existing static entry (or in case the entry is active already, as there can not be two separate tunnel interfaces referenced by the same name).

Server configuration

Sub-menu: /interface l2tp-server server

To enable L2TP server: