- О сканере портов

- О сетевых портах

- Cписок уязвимых портов

- Как начать пользоваться Whoer VPN

- Скачайте

- Выберите тариф, Whoer VPN ждет вас!

- What is a port scanner?

- Why use an online port scanner at all?

- What to do after running the TCP Port Scanner with Nmap online

- Сканер портов от MX ToolBox

- TCP сканер портов с Nmap

- Онлайн сканер портов

- Сканер портов от T1 Shopper

- Сканер портов от Hacker Target

- In Cloak

- Сканер портов от DNS Tools

- Дано

- Целевое состояние

- План работ

- Соберем информацию о белых сетях

- Подготовим хост для сканирования

- Сканирование белых сетей с помощью nmap

- Сбор информации о портах и сервисах, доступных из интернета

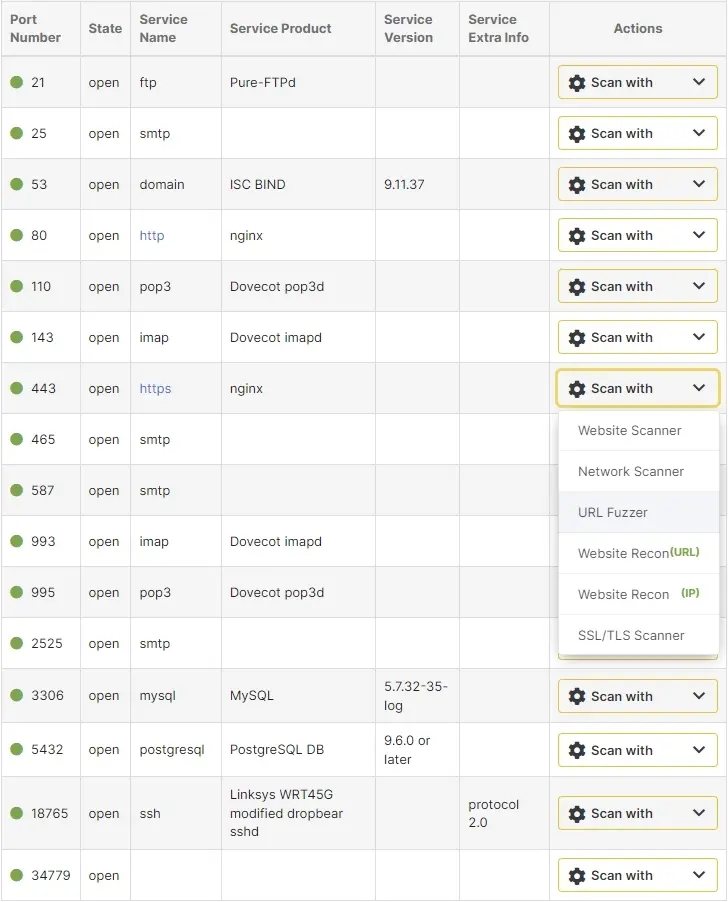

- Список открытых портов

- Список открытых портов с версиями приложений

- Комплексное сканирование

- Перечисление списка доступных директорий для веб-ресурса

- Промежуточные итоги

- Сканирование веб-приложений с помощью Nikto

- Меры по повышению уровня защищенности периметра

- Чек-лист повышения уровня защищенности информационной безопасности

- У вас есть понимание цели каждого опубликованного в интернет порта

- Используете более безопасные версии протоколов

- Не публикуете порты для управления устройствами и хостами

- Используете reverse-proxy в DMZ для публикаций веб-приложений

- Используете Port-Forwarding для проброса портов

- Используете WAF

- Используете фильтрацию GeoIP

- Используете fail2ban для сервисов, где настроена авторизация

- Используете авторизацию по сертификату, если требуется ограничить доступ к публикациям портов понятному конечному числу пользователей

- Используете защиту от DDoS

- Отслеживаете информацию о новых уязвимостях

- Авторизация на хостах происходит под непривилегированной учетной записью с дальнейшим повышением прав

- По возможности используете двухфакторную аутентификацию

- Заключение

- Сканирование чужих узлов.

- Сканирование нескольких узлов.

- Проверка открытых портов

- Сканирование запущенных сервисов

- Кто в моей сети?

- Zenmap

О сканере портов

- Сканер определяет активные порты системы, открытые для получения и передачи данных

- Открытый порт дает возможность узнать, какие программы и сервисы запущены в системе

- С помощью сканирования портов вы сможете предотвратить вероятную атаку на ваше устройство

О сетевых портах

- Онлайн-сканер не требует настройки и готов к использованию

- Регулярные апдейты сервиса для корректной работы

- Простой в использовании интерфейс

- Понятный вывод результатов сканирования

Cписок уязвимых портов

- Анонимность и приватность

- Быстрая смена IP и DNS

- Контент без ограничений доступа

Как начать пользоваться Whoer VPN

Выберите план подписки

Whoer VPN

без рисков. Гарантия возврата денег 30 дней. Отсутствие скрытых автоплатежей.

Скачайте

Откройте VPN-клиент, введите полученный после регистрации код и подключайтесь к одной из локаций серверов.

Выберите тариф, Whoer VPN ждет вас!

30-дневная гарантия возврата платежа

каждые 6 месяцев

каждые 12 месяцев

Поддерживаемые способы оплаты

Сомневаетесь в выборе тарифа?

What is a port scanner?

A port scanner is a software application designed to check open ports on a server’s IP address or hostname by sending probe packets to TCP or UDP ports and checking the responses. Find specific details about each port scanning method below.

Security and IT specialists use an open port scanner tool to check how security policies are implemented and make accurate recommendations to reduce risk.

Malicious hackers also rely on public port scanners to discover exposed and outdated network services they can exploit to gain unauthorized access to a target. This is why offensive security pros need reliable port scanning tools to keep ahead of remote attackers and proactively reduce risk.

Why use an online port scanner at all?

The main benefit of using an online version of the Nmap port scanner (vs using it on your local machine) is that it gives you an external view of your systems as any malicious hacker from the Internet has. If you do the same scan from your internal network you may obtain different results because of various firewalls and network restrictions. Furthermore, our port scanner is:

- Already configured and ready to run

- Periodically upgraded

- Has an easy-to-use interface over the complex command line parameters of Nmap

The scanner allows you to easily map the network perimeter of a company, check firewall rules and verify if your services are reachable from the Internet. Based on Nmap Online, it performs accurate port discovery and service detection.

What to do after running the TCP Port Scanner with Nmap online

After you check website open ports or do an IP port scan, you can act on the findings right from the list of results. A handy drop-down gives you the option to further scan open ports with various tools such as our Website Scanner, Network Vulnerability Scanner, URL Fuzzer, and Website Recon (for either URLs or IPs).

The arsenal of reconnaissance tools on our cloud platform also includes dedicated scanners that help you Find Domains, Find Subdomains, Find Virtual Hosts, find juicy information with Google Hacking, and perform a thorough UDP Port Scan.

To save even more precious time, ready-to-use scan templates which group multiple tools in one bundle sit at your fingertips. Just like scan templates, pentest robots are also customizable or you can build your own and reuse them to fine-tune engagements and do your best work.

For instance, this Recon Robot discovers all subdomains of a target domain and does full port scanning and service discovery. For each web port, it does recon to gather technologies and take screenshots and delivers all the data aggregated in the unified Attack Surface view.

With your TCP port scan report, you can start digging deeper and pursue the most interesting findings in it while also getting inspiration for the next stages in your engagement, particularly around security issues related to business logic.

Время на прочтение

От переводчика. Привет, сегодня я хочу опубликовать перевод статьи со списком сервисов, которые помогут найти открытые порты на серверах. Надеюсь, что статья окажется полезной.

Если вы размещаете свои веб-приложения на администрируемом сервере или шаред хостинге, тогда Вам не о чем беспокоиться. Однако для виртуального или выделенного сервера вы должны предусматривать все возможности для безопасности своего сервера.

Иметь ненужные порты открытыми — плохая идея, из которой злоумышленник может извлечь выгоду множеством способов.

Ниже представлены бесплатные онлайн сервисы, которые помогут выяснить открыты ли порты, чтобы вы могли проверить и заблокировать их, если они не используются.

Сканер портов от MX ToolBox

MX Toolbox пытается проверить 15 наиболее часто используемых портов с таймаутом в 3 секунды и выдает результаты, какие из них открыты, а какие нет.

TCP сканер портов с Nmap

Pentest Tools проверяет открытые порты, используя NMAP на целевой хост. вы можете выбрать определение операционной системы и версию сервиса.

Он выдаст вам результаты для открытых портов и предложит сохранить подробности сканирования в PDF формате.

Онлайн сканер портов

Этот инструмент — персональный проект Javier Yanez, позволяющий бесплатно просканировать порты для IPv4 и IPv6 адресов.

Сканер портов от T1 Shopper

Сканирует один или диапазон портов, прослушиваемых сервером с указанным IP. Это удобно, если вы только хотите просканировать выбранные порты.

Сканер портов от Hacker Target

Выполняет быстрое сканирование шести наиболее распространенных портов (FTP, SSH, SMTP, HTTP, HTTPS, RDP) сканером портов NMAP.

In Cloak

Просканируйте около тысячи часто используемых портов с помощью NMAP или укажите свои порты для вашего домена или IP.

Сканер портов от DNS Tools

Быстро сканирует некоторые распространенные порты, такие как FTP, SMTP, DNS, Finger, POP3, SFTP, RPC, IRC, IMAP, VNC и т. д.

Надеюсь, вышеперечисленные инструменты помогут найти открытые порты на вашем домене или IP. Используйте файервол, чтобы разрешить использование нужных портов и игнорировать остальные.

Вы также можете подумать над тем, чтобы сменить порт по умолчанию для SSH, как это показано здесь.

P. S. Все проекты Хостинг Кафе перешли на работу через https протокол:

Спасибо egorcompany за картинку.

В последнее время участились случаи взлома сервисов, хакерских атак сайтов, утечки персональных данных. Не во всех кейсах это результат внешних атак, но ситуация подтверждает: сейчас как никогда важно убедиться в надежности периметра сети вашего сервиса.

Периметр любой сети — первый эшелон защиты, отправная точка построения системы защиты информации. Цель этого текста — показать подход, позволяющий провести инвентаризацию доступных «снаружи» и потенциально уязвимых сервисов. Мы оценим их уровень защищенности и выработаем план по повышению безопасности сетевого периметра.

К концу статьи мы повысим уровень защищенности от статуса «не знаю, как настроен сетевой периметр» до «опубликованы минимально необходимые сервисы с учетом необходимых настроек безопасности». В работе будем использовать бесплатное программное обеспечение.

Чек-лист для оценки защищенности вашей сети — под катом.

Дано

Мы же предлагаем более дешевый, но не менее эффективный способ настроить подобную систему самостоятельно.

Целевое состояние

Сетевой периметр в безопасности. Что мы подразумеваем под этим состоянием, к чему придем в завершение текста:

- понимаем топологию периметра своей сети,

- обеспечили безопасное удаленное управления хостами сети (при необходимости в удаленном управлении),

- опубликовали только те сервисы, которые действительно должны быть опубликованы (отсутствие избыточных публикаций),

- сделали публикацию сервисов максимально безопасной с помощью определенных и часто очень ограниченных средств,,

- контролируем отсутствие уязвимостей оборудования и веб-приложений (мисконфиги, устаревшее ПО).

План работ

Анализ текущего состояния сети пройдет по следующим шагам:

- Соберем информации о белых сетях,

- Подготовим хост/стенд для сканирования,

- Просканируем белые сети с помощью утилиты nmap,

- Соберем информацию о портах, доступных из интернета,

- Определим сервисы, доступные на открытых портах,

- Просканируем веб-приложения с помощью Nikto,

- Интерпретируем результаты.

Соберем информацию о белых сетях

Источниками информации об используемых белых сетях могут выступить:

- Составленный и поддерживаемый в актуальном состоянии план сетей (или карта сети при наличии).

- Физический доступ к оборудованию. Необходимо проверить, как оно скоммутировано с другим сетевым оборудованием и иными хостами (например, серверами).

- DNS-записи. Их список будет особенно полезным на этапе сканирования веб-приложений.

Если у вас нет сетевой схемы или она устарела, рекомендуем начать ее составлять или актуализировать после этого этапа. Рабочая сетевая схема помогает при дебагах сети, планировании расширения, передаче роли администратора и других операциях сетью.

Подготовим хост для сканирования

Требуемый состав ПО для сканирования, которое нужно установить на сервер, следующий:

Есть несколько вариантов подготовки тестового хоста. Вы можете:

sudo apt update && sudo apt upgrade && sudo apt install nmap nikto -y

Сканирование белых сетей с помощью nmap

Сканирование не предполагает деструктивного воздействия на боевые системы, но все же его лучше проводить в период наименьшей нагрузки на сервисы, предварительно оповестив системных администраторов.

До сканирования следует выполнить следующие действия:

- Определить дату и время проведения работ.

- Уведомить администраторов сервисов о работах.

Сбор информации о портах и сервисах, доступных из интернета

Далее стоит определиться со списком сканируемых портов. По умолчанию nmap сканирует первую тысячу портов.

Если после анализа настроек NAT и Firewall у вас есть полный список опубликованных портов, можно в параметрах сканирования указывать конкретные значения — например, -p 80, 443, 1194. Если такой информации нет, можно явно указывать все порты (-p 0-65535). В таком случае сканирование будет идти долго, но можно будет получить полную картину по опубликованным портам.

Статусы портов в результатах сканирования с помощью nmap могут быть следующими:

На данном этапе все готово к началу сканирования. Ниже опишем несколько вариантов сканирования с записью результатов в файл nmap.txt.

Список открытых портов

Пример результата сканирования

В результате сканирования обнаружены два открытых порта: 22/TCP, 80/TCP. 18 портов фильтруется, остальные закрыты. Первичное обнаружение открытых портов и работа по ним позволяет существенно сократить время более углубленного сканирования. Продолжая сканирование, будем указывать эти порты.

Список открытых портов с версиями приложений

Попробуем узнать версии операционной системы и приложений, работающих на целевом хосте. Для этого запустим nmap со следующими параметрами:

Starting Nmap 7.01 ( nmap.org ) at 2022-03-21 19:05 UTC

Nmap scan report for x.x.x.x

Host is up (0.00026s latency).

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.6p1 Ubuntu 4ubuntu0.5 (Ubuntu Linux; protocol 2.0)

80/tcp open http nginx 1.14.0 (Ubuntu)

MAC Address: FA:16:3E:2B:29:0B (Unknown)

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port

Aggressive OS guesses: Linux 3.2 — 4.0 (96%), Linux 2.6.32 — 3.10 (96%), Linux 2.6.32 (96%), Linux 3.4 — 3.10 (95%), Linux 3.1 (95%), Linux 3.2 (95%), AXIS 210A or 211 Network Camera (Linux 2.6.17) (94%), Linux 2.6.32 — 2.6.35 (94%), Linux 2.6.32 — 3.5 (94%), Linux 2.6.32 — 3.13 (93%)

No exact OS matches for host (test conditions non-ideal).

Network Distance: 1 hop

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

OS and Service detection performed. Please report any incorrect results at nmap.org/submit.

Nmap done: 1 IP address (1 host up) scanned in 11.55 seconds

Этот вид сканирования проходит быстрее, чем предыдущий, за счет уменьшения количества сканируемых портов. Красным цветом выделены обнаруженные открытые порты, информация о сервисах, работающих на открытых портах, а также версия ядра Linux.

На основании информации о версиях ОС, ее ядра, а также версиях ПО можно понять, является ли используемые ОС и ПО устаревшими и есть ли в них известные уязвимости. За последней информацией можно обратиться к ресурсу CVE.

Комплексное сканирование

Nmap позволяет использовать скриптовый движок NSE — Nmap Scripting Engine. С его помощью можно существенно увеличить объем получаемой информации за счет применения множества разнообразных проверок, написанных на языке lua и добавленных в базу скриптов nmap. Дополнительную информацию о применении NSE можно найти здесь.

Рассмотрим пример сканирования с помощью скриптов категории vuln.

Запустим расширенное сканирование следующей командой:

TRACEROUTE

HOP RTT ADDRESS

1 0.29 ms x.x.x.x

Перечисление списка доступных директорий для веб-ресурса

Запустим следующую команду для сканирования веб-приложения, в котором необходимо авторизоваться для доступа к содержимому сайта:

В результате видны каталоги и файлы сайта, которые доступны без авторизации.

Промежуточные итоги

Таким образом, после проведения сканирования удалось получить следующие данные об исследуемых хостах:

- список открытых портов,

- версии используемых ОС,

- версии используемого ПО,

- существующие уязвимости для используемых ОС и ПО.

Возможности nmap не ограничиваются приведенными примерами. Для более широкого сканирования, например, можно использовать иные категории скриптов. Более полную информацию можно найти на сайте.

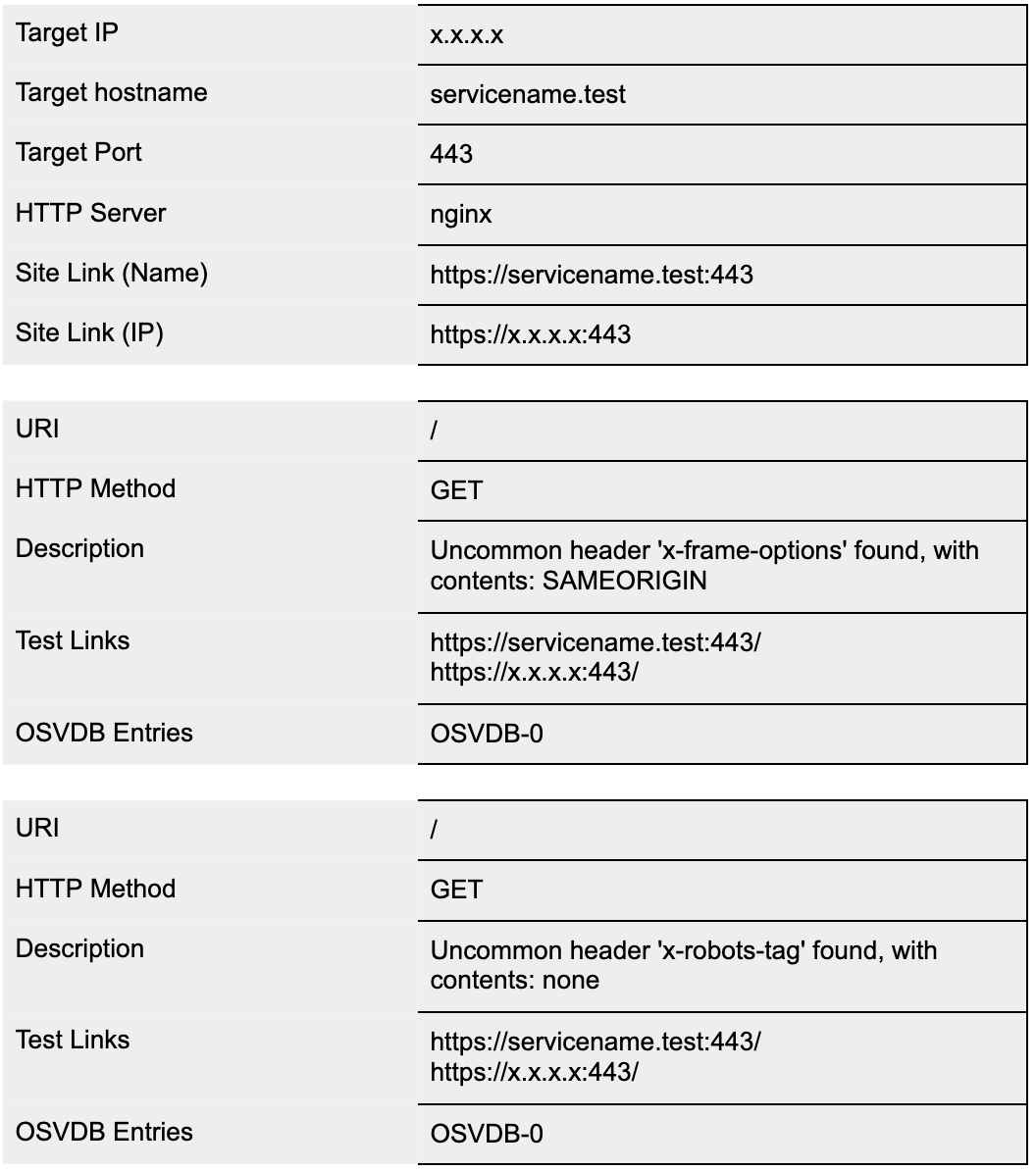

Сканирование веб-приложений с помощью Nikto

Nikto — сканер уязвимостей веб-серверов с открытым исходным кодом. Он выполняет всесторонние тесты, выявляя следующие уязвимости:

- неверные настройки сервера и программного обеспечения

- файлы и программы по умолчанию

- небезопасные файлы и программы

- устаревшие серверные компоненты и др.

Nikto не может работать в скрытом режиме. Адрес, с которого будет производиться сканирование, необходимо добавить в исключения IPS, чтобы он не был заблокирован в ходе тестирования.

Список целей сканирования можно получить из DNS-записей, которые доступны в личном кабинете DNS-регистратора, или в настройках DNS-сервера (если вы управляете NS-сервером арендованной зоны).

Ключи, с которыми возможен запуск сканера, можно найти в man или в описании в репозитории одного из разработчиков продукта. Параметры запуска сканирования индивидуальны и зависят от особенностей архитектуры веб-приложений.

Самый простой запуск сканирования с сохранением результата в html-файл выглядит так:

$ sudo nikto -host servicename.test -o result.html -Format htm

Команда запуска сканирования будет выглядеть следующим образом:

$ sudo nikto -host servicename.test -ssl -Tuning 2490ab -o result.html -Format htm

В результате сканирования получаем html-файл с подробно описанными результатами.

Рассмотрим часть отчета, чтобы понять принцип анализа результатов сканирования:

В каждом из блоков отчета содержится:

- запрашиваемый в ходе теста URI — в поле URI,

- вызываемые HTTP-метод — в поле HTTP Method,

- описание найденной уязвимости/ошибки конфигурации и т.д. — в поле Description;

- полный путь — в поле Test Links,

- номер уязвимости в формате OSVDB — в поле OSVDB Entries.

Информацию о соответствии записей OSVDB и CVE можно найти по ссылке.

В примерах указаны следующие описания:

Uncommon header ‘x-frame-options’ found, with contents: SAMEORIGIN

Информацию по данному описанию можно найти, например, на данном ресурсе. И кастомизировать параметр заголовка HTTP по результатам анализа.

Uncommon header ‘x-robots-tag’ found, with contents: none

Аналогично стоит проанализировать информацию по второму отмеченному в отчете заголовку, основываясь, например, на информацию ресурса. После тут тоже стоит кастомизировать параметр заголовка HTTP.

Полученный с помощью Nikto результат следует подробно изучить и внести соответствующие правки в конфигурацию прокси-сервера/веб-сервера/веб-приложения.

Меры по повышению уровня защищенности периметра

- список DNS-имен, на которые отвечают веб-приложения,

- список открытых портов в интернет,

- список протоколов, используемых на открытых портах,

- список используемых ОС и ПО, их версии,

- список обнаруженных уязвимостей,

- список мисконфигов.

Для повышения уровня защищенности периметра сети необходимо проанализировать всю собранную информацию и определить план работ. Ниже приводим чек-лист, который можно использовать в качестве опорного плана. Учтите, что в зависимости от особенностей архитектуры периметра, используемых решений, построенных процессов он должен меняться.

Чек-лист повышения уровня защищенности информационной безопасности

Регулярно следите за актуальностью используемых версий ОС и ПО. При появлении стабильных версий планируйте обновление и реализацию совместимости с имеющейся инфраструктурой.

У вас есть понимание цели каждого опубликованного в интернет порта

Любая публикация порта в открытую сеть повышает риски нарушения ИБ публикуемого ресурса и всей инфраструктуры. Поэтому стоит публиковать ресурсы, только если вы убедились в реальной необходимости и предварительно настроили средства защиты.

Используете более безопасные версии протоколов

Например, HTTPS вместо HTTP, SMTPS вместо SMTP, FTPS вместо FTP, SSH вместо TELNET, SNMPv3 вместо SNMP первой и второй версий.

Не публикуете порты для управления устройствами и хостами

Если требуется удаленное подключение к хостам для управления, лучший вариант — настройка vpn. Допустимый вариант: ограничение адресов для доступа к портам управления с помощью Firewall.

Используете reverse-proxy в DMZ для публикаций веб-приложений

Перечень актуальных HTTP-заголовков, которые можно использованы для повышения уровня защищенности, можно найти, например, здесь. Публикацию ресурсов можно осуществить, например, с помощью nginx, настроив параметры HTTP-заголовков.

Используете Port-Forwarding для проброса портов

Можно использовать open source-решения (Suricata, Snort) или, например, обеспечить защиту сервисов через провайдера. Подобные решения Selectel предоставляет в рамках услуг по аренде межсетевых экранов и Аттестованного ЦОД.

Используете WAF

Решения класса Web Application Firewall являются наилучшим вариантом для обеспечения безопасной публикации веб-приложений. Выбрать подходящий можно на сайте Selectel.

Используете фильтрацию GeoIP

Ранее мы подробно описывали, как реализовать подобную фильтрацию. Также ее можно осуществить с помощью параметров nginx.

Используете fail2ban для сервисов, где настроена авторизация

Для SSH, например, можно найти информацию о настройке fail2ban здесь.

Используете авторизацию по сертификату, если требуется ограничить доступ к публикациям портов понятному конечному числу пользователей

Реализация возможна, например, с помощью nginx в качестве обратного прокси-сервера для публикации ресурсов.

Используете защиту от DDoS

Регулярное внешнее сканирование ресурсов поможет поддерживать уровень ИБ на высоком уровне. Можно развернуть свой хост для сканирования, как было описано в тексте, или, например, воспользоваться соответствующей услугой в Аттестованном периметре ЦОД Selectel.

Отслеживаете информацию о новых уязвимостях

Актуальную информацию можно получать, например, из следующих источников — список новых уязвимостей ПО или БДУ, а также на сайтах вендоров конкретных решений.

Авторизация на хостах происходит под непривилегированной учетной записью с дальнейшим повышением прав

Например, пароли со следующими характеристиками: длина не менее 12 символов с алфавитом, содержащим строчные, заглавные буквы, цифры, спецсимволы.

По возможности используете двухфакторную аутентификацию

Необходимо настроить сбор логов межсетевого экрана, систем обнаружения и предотвращения вторжения, логи сервисов и ОС. Для более эффективного реагирования должна быть настроена корреляции всей собранной информации. Для мониторинга информационной безопасности можно использовать open source-решение, например Wazuh, или воспользоваться «коробочным» решением, существующим на рынке.

Заключение

Если вы уже регулярно проводите такие «обходы», расскажите в комментариях, как реализовываете сканирование и как часто.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Проводите сканирование сетевого периметра?

Делаю, но хотелось бы чаще.

Да, но использую другие инструменты, напишу в комментариях.

Нет, но теперь попробую.

Нет, не пробовал. У меня другие способы, напишу в комментариях

Да я вообще не сетевик, братцы.

Проголосовали 46 пользователей.

Воздержались 11 пользователей.

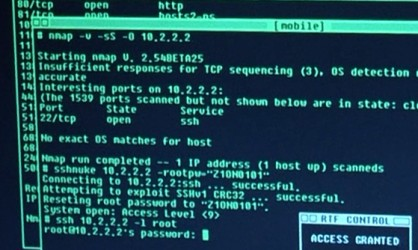

Вы когда-нибудь интересовались откуда атакующий знает какие порты открыты в системе? Или как узнать, какие приложения запущены на сервере, не спрашивая об этом администратора? Вы можете сделать все это и даже больше вместе с небольшим инструментом под названием Nmap.

Что такое Nmap? Название Nmap это сокращение от “network mapper”, сам nmap это набор инструментов для сканирования сети. Он может быть использован для проверки безопасности, просто для определения сервисов запущенных на узле, для идентификации ОС и приложений, определения типа фаерволла используемого на сканируемом узле.

Nmap это знаменитый инструмент. Как только вы узнаете больше о Nmap, вы поймете, что он делает в эпизодах таких фильмов как Матрица Перезагрузка, Ультиматум Борна, Хоттабыч, и других.

В этом руководстве будут описаны основы использования Nmap и приведены некоторые примеры, которые вы сможете использовать.

Где взять Nmap?

Если Вы используете Linux, то можете найти пакеты Nmap в репозиториях для большинства дистрибутивов. Последний релиз Nmap вышел в начале 2010, поэтому самой свежей версии может не быть в текущих стабильных ветках. Найти исходники и некоторые бинарные сборки можно на странице загрузки.Там есть и windows версия.

Основы использования Nmap.

Синтаксис Nmap следующий:

nmap Опции_сканирования Цель_сканирования.

Допустим Вы хотите сканировать узел и узнать какая операционная система на нем работает. Чтобы сделать это выполните следующее:

nmap -O target.host.com

Заметим что Nmap требует привилегий суперпользователя для запуска подобного типа сканирования. Процесс сканирования может занять около минуты, так что будьте терпеливы. Когда процесс закончится вы увидите что то похожее на это:

Starting Nmap 5.21 ( nmap.org ) at 2010-02-28 00:00 EST

Nmap scan report for 10.0.0.6

Host is up (0.0039s latency).

Not shown: 999 closed ports

PORT STATE SERVICE

22/tcp open ssh

MAC Address: 00:17:08:2A:D6:F0 (Hewlett Packard)

Device type: general purpose

Running: Linux 2.6.X

OS details: Linux 2.6.19 — 2.6.31

Network Distance: 1 hop

OS detection performed. Please report any incorrect results at nmap.org/submit .

Nmap done: 1 IP address (1 host up) scanned in 3.40 seconds

Здесь мы видим, что система имеет сетевую карту HP, запущено Linux между версиями 2.6.19 и 2.6.31. Кстати, Вы не сможете явно идентифицировать дистрибутив, только версию Linux ядра.

Сканирование чужих узлов.

В примерах выше для сканирования были выбраны локальный маршрутизатор и одна из рабочих станций, потому что мы имели право на их сканирование. Однако, будет плохой идеей запуск множественного сканирования чужого узла, если вы их не контролируете или не имеете прав для сканирования. Для экспериментов Nmap имеет общедоступный тестовый сервер scanme.nmap.org который Вы можете использовать.

Многие администраторы не любят несанкционированного сканирования их серверов, так что лучшим вариантом будет ограничение сканирования узлов своей локальной сети или тех для которых у вас есть права на сканирование. Также в некоторых случаях вы можете нарушить договор с вашим провайдером, при использовании некоторых особо агрессивных методов сканирования Nmap, поэтому будьте осторожны.

Сканирование нескольких узлов.

nmap –O 10.0.0.1-42

Если у вас есть некоторый список доменных имен вместо IP адресов, вы можете разделить их в командной строке, вот так:

nmap -O host1.target.com host2.target.com

Проверка открытых портов

Если вы запустите nmap вообще без опций и укажите какой то узел, то он будет сканировать порты и покажет все найденные открытые порты и сервисы запущенные на них. Например запустите:

nmap target.hostname.com

после чего он должен выдать что то похожее на это:

Interesting ports on target.hostname.com (10.0.0.88):

Not shown: 1711 closed ports

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

3306/tcp open mysql

Nmap done: 1 IP address (1 host up) scanned in 0.228 seconds

Nmap выдаст больше информации если использовать опцию -v (verbose).

Сканирование запущенных сервисов

Если вы хотите узнать какой сервис возможно запущен попробуйте опцию –sV. Эта опция произведет более агрессивное сканирование и попытается выяснить какая версия сервисов запущена на данном узле, а также может помочь более точно определить какая ОС запущена. Для пример запустим nmap –sV на тестовый сервер и получим следующий ответ:

Starting Nmap 5.21 ( nmap.org ) at 2010-02-28 00:15 EST

Nmap scan report for test.host.net (XX.XXX.XXX.XX)

Host is up (0.090s latency).

Not shown: 965 closed ports, 33 filtered ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 4.7p1 Debian 8ubuntu1.2 (protocol 2.0)

80/tcp open http Apache httpd 2.2.8 ((Ubuntu) PHP/5.2.4-2ubuntu5.10 with Suhosin-Patch)

Service Info: OS: Linux

Service detection performed. Please report any incorrect results at nmap.org/submit .

Nmap done: 1 IP address (1 host up) scanned in 11.43 seconds

Как вы видите, Nmap может проанализировать пакеты и определить версию запущенного приложений на SSH и HTTP портах. Здесь вы можете увидеть что опрашиваемая система это Ubuntu с Apache 2.2.8 и OpenSSH 4.7p1. Эта информация может быть полезна по ряду причин. Nmap сканирование может идентифицировать систему под управлением устаревших сервисов которые могут быть уязвимы для известных эксплойтов.

Кто в моей сети?

Не знаете сколько онлайн узлов находятся в вашей сети? Попробуйте использовать nmap –sP который запустит ping сканирование указанной сети. Для примера, nmap –sP 10.0.0.0/24 сканирует 256 узлов от 10.0.0.0 до 10.0.0.255 проверит доступны ли они и доложит об этом. Так же вы можете использовать диапазон, например:

nmap –sP 10.0.0.1-15

Zenmap

Наконец, если все эти радости командной строки не для вас, nmap имеет GUI который вы можете использовать для построения и выполнения команд. Называется Zenmap. Он позволит выбрать цель, запустить сканирование, отобразить результаты, а также сохранить их и сравнить с другими.

GUI Zenmap это хороший способ познакомиться с Nmap, но лучше знать как использовать Nmap в командной строке, если вы собираетесь работать с ним часто.

В будущем руководстве мы более глубоко познакомимся с Nmap и конкретными задачами которые вы сможете решить.

Данный пост это вольный перевод статьи Beginner’s Guide to Nmap. Спасибо за внимание.