- Что должно быть в резольвере?

- Dns хостинг — бесплатная настройка доменов на ns серверах | selectel

- Inferno solutions — база знаний — добавление домена в

- Inferno solutions — база знаний — личный vpn и socks сервер. настройка клиента vpn (openvpn) на vps/vds

- Inferno solutions — база знаний — перенос хостинга (сайтов) на наши серверы и vps/vds

- Бесплатный dns-хостинг на быстрых dns-серверах от 1cloud

- Доработка поддержки windows powershell

- Доступ к wap-сайтам через сотовые телефоны

- Заказ услуги

- Используем субдомен на hts на хостинге hts

- Как сделать свои dns на vds ? / faq isp manager root / team.abcd.bz

- Купить домен для сайта | зарегистрировать доменное имя от 350 рублей

- Мелочи жизни

- Настройка локальной сети для обработки внутренних dns запросов

- Настройка открытия web интерфейса proxmox-ve по доменному имени

- Настройка сетевого адаптера для dns-сервера

- Ограничение скорости отклика (rrl)

- Политики dns-серверов

- Самый быстрый dns(днс)-сервер в россии

- Создание a-записи

- Создание зоны обратного просмотра

- Создание зоны прямого просмотра

- Сравнение dns-сервисов и выбор

- Управление dns-хостингом

- Установка и настройка dns сервиса bind9

- Установка роли dns-сервера

- Заключение

Что должно быть в резольвере?

5 вещей, которые нужно сделать в своем резольвере.

1. Никаких форвардов к Яндексу или Google

Это довольно очевидно, поэтому, пожалуйста, перестаньте так делать. Перенаправлять запросы к Google плохо по двум причинам. Во-первых, вас рано или поздно ограничат по количеству запросов, о чем они заранее предупреждают. Но самое неприятное в том, что связность неидеальная.

Иногда бывает, что даже заветные 4 восьмерки недоступны, соответственно, у вас тоже будут проблемы. Абсолютно то же самое касается и Яндекса.

Нет, это не проблема Google или Яндекс, их недоступность обычно связана с тем, что у Вас (или Вашего аплинка) упал до них канал.

2. SO_REUSEPORT

Эта опция реально ускоряет жизнь, но требует, чтобы у вас было ядро, как минимум, версии 3.9. Если среди вас есть любители ядер 2.6. (моябабушкаизRedHat), закопайте его, пожалуйста. Опция SO_REUSEPORT позволяет нескольким процессам одновременно биндить один порт (у них должен быть одинаковый UID, чтобы порт не «угнать»), но ее приятственность в другом — нагрузка распределяется на эти потоки равномерно. Для DNS это подходит идеально, и вы на самом деле увидите прирост производительности, просто перейдя на современное ядро.

SO_REUSEPORT есть и в bind, и в unbound. В bind он включен из коробки, в unbound его надо отдельно включать, потому что unbound пытается быть максимально совместимым, иногда в ущерб производительности.

3. Prefetch

Это странная опция. Она действительно помогает в том смысле, что она немножко не уважает TTL. Когда мы идем к авторитетному серверу и спрашиваем у него какую-то запись, у нее есть TTL — это то время, в течение которого к нему можно за обновлением не ходить. Unbound и bind идут за обновленным содержимым этой записи раньше, чем TTL реально истек.

Но есть две особенности. Вы получите прирост в исходящем трафике процентов на 10. Хотя на самом деле в целом резольверы с трудом могут генерировать вообще много трафика, поэтому вряд ли это вас будет волновать. Второй момент — с короткими TTL (например, в минуту)

4. Expired

Этой опции в bind я не нашел, но в unbound она есть и позволяет возвращать просроченную запись с нулевым TTL, а в фоне пытается получить свежую у авторитетных серверов. Это хорошо помогает от крупных падений, например, пользователи могли бы даже и не заметить недавнего падения Dyn, если эта опция была бы массово включена. Но ее не все знают, не все любят и не все включают.

5. DNSSEC

DNSSEC есть в 2 разных ипостасях — в простой и в сложной:

В простом варианте оно работает автоматически. Просто, если есть DNSSEC, надо его проверять, и при нарушениях не отдавать результат запроса. На сегодня это важно, потому что TTL записей стремятся к 0, т. е. существует определенная вероятность попытки отравления кэша DNS.

Как вы понимаете, если мы отравим кэш резольвера, все его клиенты получат отравленную запись, и можно будет сделать много интересных вещей. Поэтому, пожалуйста, всегда проверяйте DNSSEC, если он есть у домена, в этом нет ничего сложного и это делается автоматически и хорошо.

Зарубежные домены обзавелись DNSSEC уже неплохо, хотя процент там тоже небольшой. При этом многие провайдеры принципиально DNSSEC не проверяют, например, Ростелеком.

За полтора года этой валидации я все ожидал, что кто-нибудь из наших крупных компаний накосячит с DNSSEС, тем самым порвав на британский флаг нашу техподержку, но пока все единичные срабатывания были на зарубежные сайты с небольшим трафиком — все нормально.

Dns хостинг — бесплатная настройка доменов на ns серверах | selectel

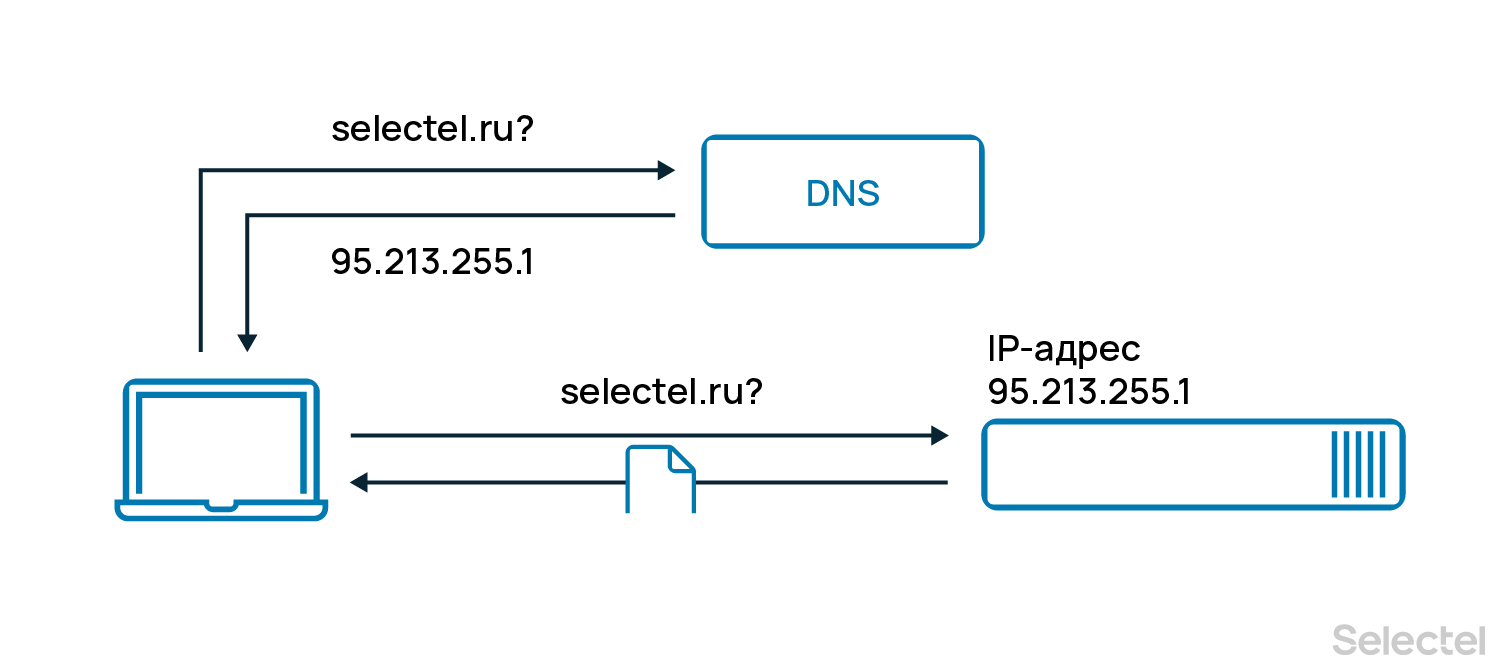

DNS помогает пользователям оказаться на сайте, а компаниям — сделать так, чтобы сайт отображался в поисковых системах и в принципе открывался.

Когда пользователь хочет попасть на сайт, он набирает его название. Так, чтобы оказаться на сайте Selectel, ему нужно ввести ‘shhost.ru’ в адресной строке — это доменное имя сайта, или домен. Однако серверы, которые хранят данные об этом сайте, не распознают «человеческий» язык. Чтобы обработать запрос и перевести пользователя на сайт, ему нужен IP-адрес, который состоит из разных чисел.

Именно DNS преобразует запросы сайтов в IP-адреса, понятные для серверов. Это система, которая хранит все домены и информацию о них. Благодаря DNS люди находят сайты, а владельцы ресурсов — своих посетителей и клиентов.

Как система доменных имен DNS помогает пользователю оказаться на сайте

Inferno solutions — база знаний — добавление домена в

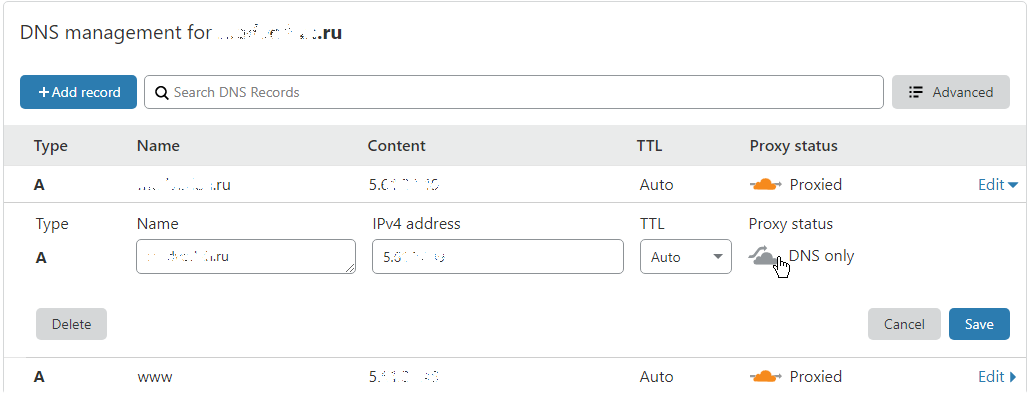

Чтобы снизить шанс отказа работоспособности сайта по причине DDoS-атак используют такие сервисы, как CloudFlare.

CloudFlare является CDN-сервисом (Content Delivery Network — сеть доставки контента) и защита реализована на уровне DNS.

Однако, следует помнить, что использование собственного SSL-сертификата для сайта, который переведён на CloudFlare, возможно только на их платном тарифе Business Website.

Инструкция и рекомендации по подключнию сайта к CloudFlare:

- Нажать зелёную кнопку «Save».

- Делегировать домен в панели регистратора на те NS-серверы, которые вам указаны в аккаунте CloudFlare.

Заметьте, что NS-серверы изменятся у регистратора не сразу, поэтому домен в Cloudflare до обновления DNS будет в статусе «Pending Nameserver Update…»

На обновление кэш DNS может уйти до 24-72 часов (обычно обновление происходит раньше). - Когда домен станет активным, можно настраивать уровень защиты, кэширования, firewall и т.д.

Весь трафик идёт через Cloudflare, поэтому, чтобы он весь доходил до сервера, нужно убедиться, что адреса Cloudflare определяются корректно на сервере (в лог-файлах) и не блокируются.

Список IP-подсетей CloudFlare — https://www.cloudflare.com/ips/

Также очень важно, чтобы реальный IP-адрес не был «засвечен». Утечка реального IP-адреса возможна через MX-записи и отправку писем на сайте с сервера.

Поэтому настройте отправку писем на сайте через сторонний SMTP-сервис, следуя инструкциям поставщика SMTP. В случае, если IP-адрес по той или иной причине «засвечен», то его необходимо аккуратно заменить.

Вы можете проверить наличие утечки IP-адреса сайта на этих сервисах — https://securitytrails.com/ и https://www.shodan.io/

И не забывайте, в любой момент вы можете обратиться в техническую поддержку за помощью.

Инструкции и рекомендации на сайте Cloudflate:

https://support.cloudflare.com/hc/en-us/articles/202220224-Step-2-Create-a-Cloudflare-account-and-add-a-website

https://support.cloudflare.com/hc/en-us/articles/202297700-Step-4-Recommended-First-Steps-for-all-Cloudflare-users

https://support.cloudflare.com/hc/en-us

Inferno solutions — база знаний — личный vpn и socks сервер. настройка клиента vpn (openvpn) на vps/vds

Персональный VPN/Socks сервис для каждого от Inferno Solutions!

- Для вас важна максимальная безопасность и анонимность в сети?

- Вы уже не доверяете многочисленным публичным VPN сервисам и боитесь утечки конфиденциальной информации?

- Вам нужен статический выделенный IP, которым никто кроме вас не пользуется?

- Надоели постоянные капчи и блокировки на публичных VPN сервисах?

- Вам нужна полная свобода действий и гибкость настроек?

- Вам нужен VPN, где гарантировано не ведутся логи?

Если ваш ответ ДА, значит наш личный VPN специально для вас!

Просто закажите наше готовое решение и получите полностью настроенный личный VPN для вашей максимальной безопасности и анонимности в сети, который был подготовлен с использованием нашего богатого опыта, полученного за 13 лет работы.

ВАЖНО: При заказе тарифа для персонального VPN объем памяти будет составлять 512MB, объем диска — 5GB.

Операционная система — CentOS 7.

Преимущества:

- 5 видов VPN соединений: PPTP, L2TP/IPsec и, конечно же, OpenVPN!

- 2 учетных записи для PPTP и L2TP/IPsec

- 10 учетных записей для OpenVPN (5 для TCP 5 для UDP), шифрование AES-256-CBC 2048 bit

- NEW: 2 учетных записи для Socks5 прокси

- Поддержка Windows, Linux, Mac OS, iOS, Android и других систем!

- Персональный выделенный IP адрес!

- Собственный DNS сервис на VPS, который добавляет 100500 к анонимности!

- Полный root доступ и управление конфигурацией!

- Настроенный для максимальной анонимности firewall.

- Полностью отключенное логирование на VPS.

- Возможность смены IP по запросу. 1 раз в месяц — бесплатно!

- Возможность установки Jabber сервера, приватного аналога Dropbox и другого ПО (от 25$)

- Возможность настройки Double VPN (стоимость — 35$)

- Возможность заказа дополнительных IP адресов и настройка прокси / VPN для каждого адреса (4$ за IP, 15$ за настройку)

- Бесплатный тест до 24 часов.

При правильном подходе к настройкам вашего браузера и ОС, whoer.net будет показывать 100% анонимность. Рекомендуем отключить WebRTC в браузере и выставить такой же часовой пояс как в стране нахождения VPN сервиса, чтобы получить 100%.

Также, заказав дополнительный IP адрес мы можем настроить так, чтобы вы подключались к IP2, а исходящим IP адресом на сайтах/сервисах был IP1. Таким образом в логах провайдера не будет засвечен IP VPN и нельзя будет сопоставить логи провайдера и логи сайтов/сервисов.

ВАЖНО: Для устранения утечек DNS необходимо выполнить следующие действия:

Windows OpenVPN:

1. Обновить OpenVPN на клиенте до актуальной версии, файл openvpn-latest.exe

2. Добавить в конфиг подключения строку block-outside-dns

Windows PPTP/L2TP:

Принудительно установить DNS сервер для всех активных соединений, примеры ниже.

Для ОС *nix:

1. Изменить DNS сервер в файле /etc/resolv.conf в зависимости от типа подлючения

При использовании конфигов clientNN-tcp.ovpn DNS сервер будет 10.180.1.1

При использовании конфигов clientNN-udp.ovpn DNS сервер будет 10.180.2.1

Пример содержания /etc/resolv.conf для OpenVPN tcp:

nameserver 10.180.1.1

Пример содержания /etc/resolv.conf для OpenVPN udp:

nameserver 10.180.2.1

Пример содержания /etc/resolv.conf для PPTP:

nameserver 10.180.3.1

Пример содержания /etc/resolv.conf для L2TP:

nameserver 10.180.4.1

Тысячи веб-мастеров уже опробовали его и успешно используют в своей работе. Подключайтесь и вы!

Стоимость нашего персонального VPN решения гораздо ниже, чем стоимость подписок у публичных VPN сервисов.

ВАЖНО: услуга предназначена исключительно для легального использования.

Если вы не уверены в легальности ваших действий или вам требуется персональное решение — свяжитесь с нами для обсуждения вариантов.

Дополнительно

Не нашли ответа на ваш вопрос? Спросите службу поддержки (24/7).

Inferno solutions — база знаний — перенос хостинга (сайтов) на наши серверы и vps/vds

Наши специалисты готовы перенести все ваши ресурсы со старого хостинга на наши выделенные серверы или VPS/VDS абсолютно бесплатно (при заказе панели управления сервером ISPManager/DirectAdmin/VestaCP и подключении бесплатного/стандартного администрирования). При отсутствии панели управления и стандартного администрирования первоначальная настройка сервера и перенос сайтов выполняется на платной основе — $35/час.

Перед созданием заявки на перенос настоятельно рекомендуем свериться со следующим контрольным списком и указать в заявке по пунктам:

- Название сайта

- Необходимые доступы от старого и нового хостинга

- Файлы и папки сайта или сайтов на сервере или серверах источников или прямые ссылки на их архивы

- Базу или базы данных сайта или прямые ссылки на их архивы

- Задания крон пользователя владельца сайта, других пользователей

- Настройки почты домена сайта или сайтов

- Записи DNS домена сайта или сайтов (при необходимости дать доступ к регистратору)

- Настройки web-сервера (ssl сертификаты, версия php)

- Настройки php и расширений

- Необходимость антивирусной проверки

- Другие ваши пожелания

Также обращаем внимание, что если у вас более 5 сайтов на перенос, то гораздо эффективнее будет создать отдельный тикет по каждой такой «пятёрке».

Если вы считаете, что ваши сайты на старом хостинге могли быть заражены вирусом, после переноса вы можете запросить выполнить антивирусную проверку.

Срок переноса может составить от нескольких часов до нескольких суток, в зависимости от размера бэкапа, количества сайтов, загруженности отдела поддержки и других нюансов.

ВАЖНЫЕ ЗАМЕЧАНИЯ! ОБЯЗАТЕЛЬНО К ПРОЧТЕНИЮ!

ОБЯЗАТЕЛЬНО проверьте работу сайтов на новом сервере до изменения записей у регистратора (и DNS записей на сервере, если используете собственные серверы имён).

Чтобы проверить работу сайтов на новом сервере без изменения записей у регистратора, добавьте в файл C:windowssystem32driversetchosts следующие строки:

ip_сайта имя_сайта www.имя_сайта, например: 123.123.123.123 site.com www.site.com

После добавления этих строк, при открытии сайтов, они будут загружаться с нового сервера (кэш браузера предварительно нужно очистить).

Пошаговая инструкция (если у Вас на компьютере установлена ОС windows):

1. Откройте текстовым редактором файл C:windowssystem32driversetchosts

2. Скопируйте в него строки в формате ip_сайта имя_сайта www.имя_сайта, например: 123.123.123.123 site.com www.site.com (для каждого сайта — отдельная строка)

3. Сохраните изменения и закройте файл

4. Очистите кэш браузера

5. Откройте перенесённые сайты в браузере и походите по ссылкам.

6. Если в пункте 5 обнаружили проблемы (неработающие ссылки, не отображающиеся картинки, незагруженные стили), напишите в тикет в чём состоит проблема и где мы можем её увидеть.

Если необходимо, опишите по шагам, как мы можем воспроизвести найденную проблему. Если чтобы увидеть проблему нужны логины/пароли для доступа к админке сайтов — укажите их.

Только после того, как мы исправим все найденные Вами ошибки, можно изменять записи у регистратора, чтобы сайт работал с сервера, на который мы перенесли сайт.

Почему Вы должны проверять работу перенесённых сайтов:

1. Вы лучше нас знаете свои сайты

2. У нас может просто не быть времени, чтобы проверить весь сайт — мы после переноса, как правило, проверяем работу главной страницы и нескольких второстепенных страниц и, если не находим ошибок, сообщаем клиенту об окончании переноса.

Мы не принимаем претензии по качеству переноса, срокам переноса и прочим нюансам, которые могут быть с этим связаны. Это бесплатная услуга и предоставляется как есть. У вас всегда есть возможность сделать всю работу по переносу самостоятельно.

Бесплатный dns-хостинг на быстрых dns-серверах от 1cloud

Address Record — IP-адрес, который соответствует доменному имени.

Например: example.com internet address = 217.69.139.202

Address Record IPv6 — IP-адрес, который соответствует доменному имени, по 6 версии интернет-протокола.

Например: example.com AAAA IPv6 address = 2a00:1148:db00:0:b0b0::1

Mail Exchange — MX-запись содержит доменное имя почтового сервера, принимающий почту для вашего домена.

Например: example.com MX preference = 10, mail exchanger = mxs.example.com.

при этом в DNS должна быть соответствующая запись типа «А», mxs.example.com internet address = 217.69.139.150

Point to Reverse — в противоположность записи типа «А», используется для получения доменного имени по IP-адресу.

Например: 217.69.139.150.in-addr.arpa. IN PTR example.com

Canonical Name Record — каноническая запись имени — отображает синоним (алиас) другого доменного имени (для перенаправления на него).

Например: www.example.com IN CNAME example.com

Name Server — NS-запись указывает на DNS-сервер, обслуживающий данное доменное имя.

Например: example.com nameserver = ns1.example.com

при этом в DNS должна быть соответствующая запись типа «А», ns1.example.com internet address = 217.69.139.112

Текстовая запись — может содержать произвольный текст.

Например: example.com text = «v=spf1 redirect=_spf.example.com»

Service Record — определяет доменное имя сервера определенных служб (IP-телефонии, системы мгновенных сообщений и т.п.).

Например: _sip._tcp.example.com 86400 IN SRV 0 5 5060 sipserver.example.com

при этом в DNS должна быть соответствующая запись типа «А», sipserver.example.com internet address = 217.69.139.112

Доработка поддержки windows powershell

В Windows Server 2022 представлены следующие новые командлеты (cmdlets) и параметры Windows PowerShell:

Add-DnsServerRecursionScope — Этот командлет создает новую область рекурсии на DNS-сервере. Области рекурсии используются политиками DNS для указания списка серверов пересылки, которые будут использоваться в запросе DNS.

Remove-DnsServerRecursionScope — Этот командлет удаляет существующие области рекурсии.

Set-DnsServerRecursionScope — Этот командлет изменяет параметры существующей области рекурсии.

Get-DnsServerRecursionScope — Этот командлет извлекает информацию о существующих областях рекурсии.

Add-DnsServerClientSubnet — Этот командлет удаляет существующие подсети DNS-клиентов.

Set-DnsServerClientSubnet — Этот командлет изменяет параметры существующей подсети DNS-клиента.

Get-DnsServerClientSubnet — Этот командлет извлекает информацию о существующих подсетях DNS-клиентов.

Add-DnsServerQueryResolutionPolicy — Этот командлет создает новую политику разрешения запросов DNS. Политики разрешения запросов DNS используются для указания того, как и следует ли отвечать на запрос на основе различных критериев.

Remove-DnsServerQueryResolutionPolicy — Этот командлет удаляет существующие политики DNS.

Set-DnsServerQueryResolutionPolicy — Этот командлет изменяет параметры существующей политики DNS.

Get-DnsServerQueryResolutionPolicy — Этот командлет извлекает информацию о существующих политиках DNS.

Enable-DnsServerPolicy — Этот командлет включает существующие политики DNS.

Disable-DnsServerPolicy — Этот командлет отключает существующие политики DNS.

Add-DnsServerZoneTransferPolicy — Этот командлет создает новую политику передачи зоны DNS-сервера. Политики передачи зоны DNS определяют, следует ли отклонять или игнорировать передачу зоны на основе различных критериев.

Remove-DnsServerZoneTransferPolicy — Этот командлет удаляет существующие политики передачи зон DNS-сервера.

Set-DnsServerZoneTransferPolicy. — Этот командлет изменяет параметры существующей политики переноса зоны DNS-сервера.

Get-DnsServerResponseRateLimiting — Этот командлет извлекает параметры RRL.

Set-DnsServerResponseRateLimiting — Этот командлет изменяет настройки RRL.

Add-DnsServerResponseRateLimitingExceptionlist — Этот командлет создает список исключений RRL на DNS-сервере.

Get-DnsServerResponseRateLimitingExceptionlist — Этот командлет извлекает списки исключений RRL.

Remove-DnsServerResponseRateLimitingExceptionlist — Этот командлет удаляет существующий список исключений RRL.

Set-DnsServerResponseRateLimitingExceptionlist — Этот командлет изменяет списки исключений RRL.

Add-DnsServerResourceRecord — Этот командлет был обновлен для поддержки неизвестного типа записи.

Get-DnsServerResourceRecord — Этот командлет был обновлен для поддержки неизвестного типа записи.

Remove-DnsServerResourceRecord — Этот командлет был обновлен для поддержки неизвестного типа записи.

Set-DnsServerResourceRecord — Этот командлет был обновлен для поддержки неизвестного типа записи.

С дополнительными сведениями вы можете ознакомится в следующих разделах справочника по командам Windows PowerShell для Windows Server 2022 от Microsoft:Powershell DNS ServerPowershell DNS Client

Доступ к wap-сайтам через сотовые телефоны

Motorola T2601. Меню > Доступ в интернет (нажмите и 2 секунды удерживайте кнопку «Menu»)2. Меню > Настройка телефона > Настроить интернет > Настроить Profile > Настройки WAP

- Первичный IP: 212.044.140.013

- Первичный порт: 9201

- Вторичный IP: 212.044.140.013

- Вторичный порт: 9201

- Время ожидания: 600

3. Нажмите «C» для выхода в меню верхнего уровня.4. Передача данных > GPRS

5. Дважды нажмите «C» для выхода в меню верхнего уровня и нажмите «Sel» для активации настроенного профиля > OK > Дважды нажмите «C» для выхода. Проверяем выход в интернет от МТС.

Настройка Siemens S45 и ME451. Menu > Setup > Connectivity, поставить «галочку» напротив GPRS.2. Menu > Surf & fun > Internet выберите пункт Profiles и настройте любой из профилей:Profile name — любое название3. WAP parameters:

4. Нажмите Save для сохранения настроек профиля.

- CSD settings:Dial-up number: 0885

- Call type: analogue

- Login name: mts

- Password: mts

5. Нажмите Save для сохранения настроек.

6. Нажмите Save для сохранения настроек.

Интернет для Nokia 8310. 1. Menu > Services > Settings > Active service settings (выберите один из профилей и активируйте его).2. Menu > Services > Settings > Edit active service settings, настройте выбранный вариант профиля (настройки только для мтс).

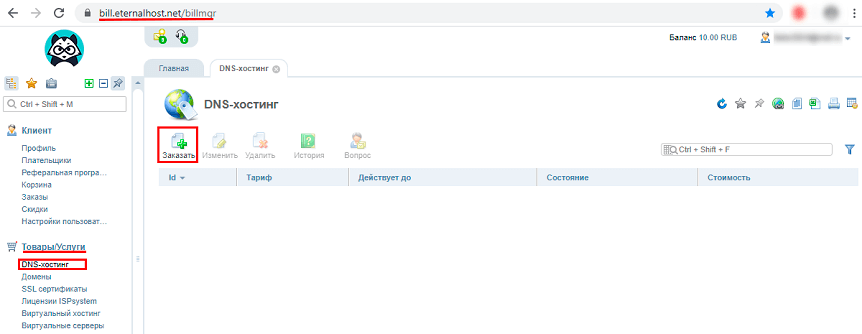

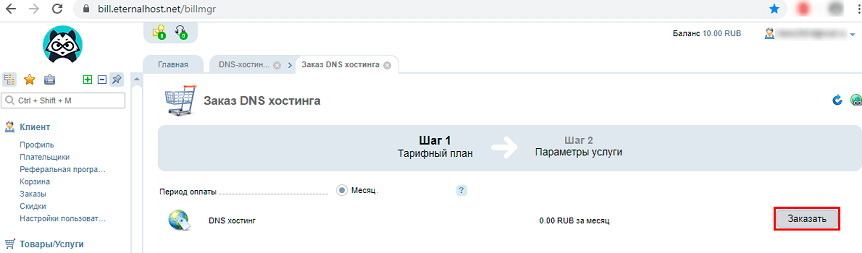

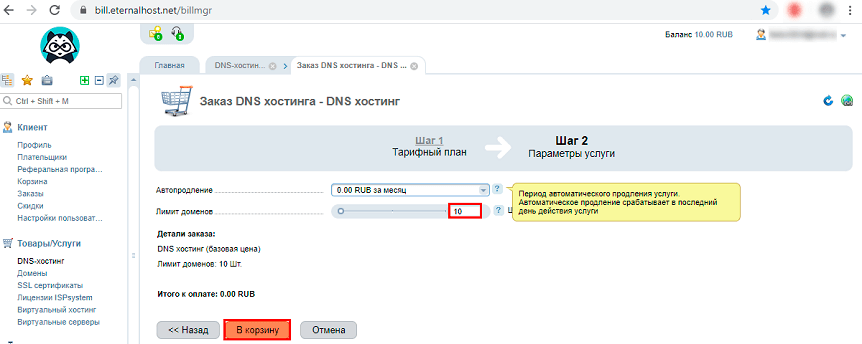

Заказ услуги

- Для подключения DNS-хостинга нужно перейти в биллинг-панель.

- В разделе «Товары/Услуги» выбираем «DNS-хостинг».

- В открывшейся вкладке нажимаем «Заказать».

- Откроется окно заказа, в первом шаге нужно нажать «Заказать».

- Выполняя «Шаг 2», выбираем необходимый лимит доменов и нажимаем «В корзину». Бесплатный DNS-хостинг предоставляется для 10 доменов. За каждые дополнительные 10 доменов будет взиматься помесячная оплата 50 рублей.

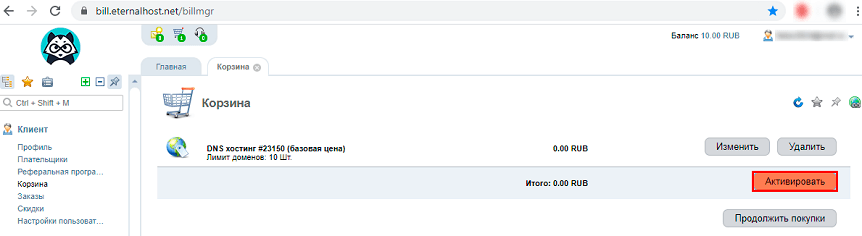

- Откроется корзина, в ней нажимаем «Активировать».

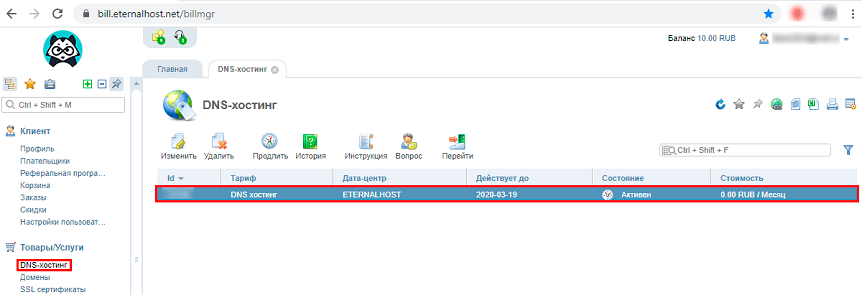

- Теперь актированный DNS-хостинг должен появиться в разделе «Товары/Услуги».

Используем субдомен на hts на хостинге hts

В данном видео я покажу, как организовать субдомен на хостинге shhost.ru. Субдомен является отличным инструментом для развития интернет-проектов. Я покажу, как создать субдомен и установить на него сайт.

Открыть это видео на youtube | Скачать

P.S. Если хостинг-провайдер обновил дизайн или внес еще какие-то существенные изменения в работу, и картинка в видеоуроке не совпадает с реальностью, нажмите, пожалуйста, по этой ссылке. Мы получим сигнал и обновим уроки до актуальных версий.

Как сделать свои dns на vds ? / faq isp manager root / team.abcd.bz

Вкладка Настройки DNS

Для этого вам нужно иметь 2 ip на vds.

Потом выбрать/купить домен, который будет использоваться для DNS.

Направить его, на любой DNS хостинг. Будь то бесплатные dns от вашего регистратора домена или же публичный сервис pdd.yandex.ru

Потом зайти в настройку dns зоны этого домена. И создать там 2 поддомена, которые будут вашими dns.

Например поддомен ns1 и поддомен ns2.

Создаете там 2 записи, тип А. Направляете на ваши апишники которые на vds. Один поддомен на один, другой поддомен на другой.

ns1 A ip

ns2 A ip

Все работает 😉 Эти ваши придуманные поддомены заполняем в настройки ISP панели. Обязательно точку на конце ставим, как на скрине.

Честности ради скажу, что это не идеально. Чтобы dns были надежные, ns1 должно находиться на 1 сервере. А ns2 на другом. Если выходит из строя сервер, то dns не падают, ибо существует второй. А еще идеальнее, то ns1 и ns2 должны находиться в разных Дата центрах 😉 (например сервис 2ns.info сделал аж 4 поддомена, в разных ДЦ)

Но по идее это не страшно. У вас весь всего 1 vds, а не пачка ресурсов на которых висит какой-то супер нагруженный проект.

Т.е. вы делаете dns зависимыми от стабильности вашего vds/сервера. Если вы используете почту от гугла, джаббер например или еще какие-то записи в зоне, то они будут недоступы, если недоступен ваш vds. Выбор за вами делать ли такие dns или пользоваться бесплатным pdd.yandex.ru например. Или же попросить у нас, специальный бесплатный dns аккаунт.

Иногда докупить дополнительный ip на vds — невозможно по техническим причинам.

Тогда на помощь вам придет вот такая мысль — ns1 сделайте на ip вашего vds, а ns2 на любой левый ip, главное чтобы он был постоянно доступен для пинга, т.е. найдите сервер какой-ниб и впишите. (чтобы регистратор доменов не ругался, если ip будет недоступен в момент смены DNS)

Купить домен для сайта | зарегистрировать доменное имя от 350 рублей

Акция действует с 01.07.2022г. по 31.08.2022г.

* Внимание! Стоимость доменов указана для покупки/продления через shhost.ru. Для перенесенных доменов цена продления может варьироваться, в зависимости от требований вашего регистратора.

*

Внимание! Стоимость продления доменов зоны .RU перенесенных на наш партнерский договор с nic.ru составляет — 350 p / год.

Стоимость переноса доменов в зонах .RU, .SU и .РФ к нашему партнеру регистратору – 150 p

Каждый ресурс имеет уникальное имя, по которому пользователи идентифицируют его в сети интернет. Оно становится визитной карточкой всего сайта, используется в адресе электронной почты, поэтому его значение сложно переоценить, особенно, если вы занимаетесь бизнесом. Подобранный по всем правилам домен поможет не только лучше запомнить ваш сайт, но и будет работать на продвижение сайта. Особенно важно купить доменное имя для сайта, которое ему подходит по смыслу, в сегодняшних условиях высокой конкуренции в интернете.

Так же, он может стать хорошей инвестицией, так как рост популярности web-ресурса будет

пропорционально отражаться на увеличении его стоимости. Купив домен дешево сегодня, можно потом его выгодно продать по значительно возросшей цене.

Следует помнить, что качественные названия недолго остаются без хозяина, поэтому не стоит тянуть с регистрацией. Покупая хостинг и домен для сайта, очень важно проверить желаемое название на предмет того, не занято ли оно, ведь тогда придется перекупать его у владельца или выбирать другое.

Подбор имени для сайта иногда бывает очень сложным. Практически всегда необходимо учитывать массу факторов, которые повлияют на отношение к сайту со стороны как пользователей, так и поисковых систем.

Конечно, самое первое — учесть зону домена. Для коммерческих сайтов, тем более, если компания планирует выйти на международный рынок, рекомендуется

купить домен com

. Для продвижения по России лучше

купить домен ru

. Так же есть вариант

купить зону рф

, но тогда не везде ссылка на ваш сайт будет выглядеть красиво. Поисковые системы декодируют кириллицу в символы, и будет что-нибудь вроде http://xn--q1abi.xn--p1ai.

Лучше всего выбирать домен в зонах .ru, .com, .su. Причем, по возможности берите сразу в нескольких доменных зонах, чтобы при случае конкуренты не воспользовались вашей популярностью и не купили домен с созвучным названием.

Администратор сайта FishingBase.ru Александр Нистратов

Чуть больше 4-ех лет назад попал на сайт ht-systems.ru. Прочитал тарифы на предоставляемый хостинг — решил попробовать разместить один из своих проектов. Сначала была куча вопросов, а что, а как, вообще являлся «маленькой головной болью» тех. поддержки. На все свои вопросы я всегда получал качественные ответы, с пояснениями, даже если что-то не получалось, тех. поддержка брала инициативу на себя и многие операции проделывали за меня, позже, поясняя подробно. Шли годы, проекты менялись, от мала до велика. Были и маленькие сайты, были и серьезные проекты с большой посещаемостью и нагрузкой. Но качественный хостинг от ht-systems выдерживал все нагрузки. Очень благодарен вашей фирме за услуги и тех. поддержку в трудные минуты! P.S. До сих пор размещаюсь у ht-systems.ru, сервисом доволен более чем!

Владелец и управляющий проектом Deforum.ru Павел Батурин

Я сотрудничаю с ХТ с 2005 года, это большой срок для такого быстрого рынка, как хостинг. До ХТ я за 4 года существования проекта сменил шесть провайдеров, т.к. не мог найти идеальное соотношение качества обслуживания, индивидуального подхода к своему проекту, надежности и цены. К ХТ, которые тогда, к слову, назвались иначе, я пришел случайно. Заехал в офис — он для хостинг-компании является своего рода показателем надежности. Хороший красивый офис показывает, что компания — не пара студентов с сервером в тумбочке, которые завтра могут исчезнуть. А потом я проверил службу поддержки — и это решило все. Я позвонил в 4 часа утра 1 января. И в новогоднее утро совершенно трезвый и рассудительный специалист ответил на мои вопросы и помог настроить какие-то пустяки. Вежливо и компетентно. С тех пор компания менялась, название, сотрудники, тарифы. Но важное остается до сих пор — адекватность, человеческий подход (даже, если для этого иногда приходится «нажать» по телефону) и надежность. Надеюсь, что и в дальнейшем ХТ не потеряет этих достоинств.

Мелочи жизни

1. Перестаньте отвечать на ANY

Если вы делаете резольвер, перестаньте отвечать на запросы ANY потому, что это вид запроса, который на самом деле толком не стандартизован и используется на 99% всякими замечательными вирусами.

Чтобы не опускаться до программного уровня, можно использовать iptables, который работает достаточно быстро: если он видит, что запрос ANY, он его просто дропает.

iptables -A INPUT -p udp —dport 53 -m string —hex-string «|0000ff0001|» —algo bm -j DROP2. Rate-limit

Используйте ограничение на количество запросов в секунду, если Вы не закрыты извне. Мой резольвер по целому ряду причин пришлось открыть всему миру, поэтому практически первое, что я сделал — это ограничил количество запросов в секунду извне. Если вы не можете закрыть ваш резольвер для клиентов снаружи, то хотя бы лимитируйте их. Лимит поставьте по вкусу, например, у меня 70 запросов в секунду.

[здесь -j ACCEPT для всех тех, от кого закрываться не надо]iptables -A INPUT -p udp —dport 53 -m state —state NEW -m recent …—set —name DNSQF —rsource—update —seconds 1 —hitcount 70 —name DNSQF —rsource -j DROP3. Для unbound хорошо interface-automatic: yes

Третья приятная мелочь. Обычно, в сети делается не один резольвер, и иногда хочется делать между ними failover, но, естественно, не при помощи самого резольвера. Надо failover делать методами маршрутизации и у unbound есть отличная опция interface-automatic: yes. Она говорит:

Настройка локальной сети для обработки внутренних dns запросов

Локальная сеть настраивается достаточно просто.Вам необходимо указать IP адрес LXC контейнера, как основной DNS сервер. Его будут получать клиенты через DHCP.Для устройств со статическими IP настройками, необходимо DNS прописать вручную.

Я покажу, как добавить DNS в DHCP сервер, на примере своего роутера MikroTik

Открываем Winbox или терминал, подключаемся к нашему роутеру и идем по пути: IP -> DHCP Server вкладка Networks

Далее обновляем аренду для всех клиентов или какого-то одного для проверки.

Например в Windows 10 можно запустить командную строку(cmd) и проверить получение DNS:

ipconfig /allАдаптер беспроводной локальной сети Беспроводная сеть:

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Broadcom 802.11ac Network Adapter

Физический адрес. . . . . . . . . : DE-AD-00-00-BE-EF

DHCP включен. . . . . . . . . . . : Да

Автонастройка включена. . . . . . : Да

Локальный IPv6-адрес канала . . . : fe80::f541:4077:7558:57f3%4(Основной)

IPv4-адрес. . . . . . . . . . . . : 192.168.88.24(Основной)

Маска подсети . . . . . . . . . . : 255.255.255.0

Аренда получена. . . . . . . . . . : 21 октября 2022 г. 20:57:33

Срок аренды истекает. . . . . . . . . . : 24 октября 2022 г. 20:57:32

Основной шлюз. . . . . . . . . : 192.168.88.1

DHCP-сервер. . . . . . . . . . . : 192.168.88.1

IAID DHCPv6 . . . . . . . . . . . : 408986700

DUID клиента DHCPv6 . . . . . . . : 00-01-00-01-24-56-5F-89-70-22-37-35-61-F4

DNS-серверы. . . . . . . . . . . : 192.168.88.7

192.168.88.1

NetBios через TCP/IP. . . . . . . . : ВключенВидим строку DNS-серверы. . . . . . . . . . . : 192.168.88.7 значит наш ПК получает DNS корректно.

Настройка открытия web интерфейса proxmox-ve по доменному имени

Для того, чтобы запрос к доменному имени был обработан корректно, нам необходимо настроить специальный сервис, который будет за это отвечать.Этот сервис nginx. Очень мощная штука по которой пишут не маленькие мануалы. Поэтому мы ограничимся самым простым функционалом.

Переходим к консоли хост машины:

Для начала давайте поставим nginx:

apt install nginx -yОстанавливаем сервис

service nginx stopФайлы nginx хранит по пути /etc/nginx/:

root@pve1:~# ls -l /etc/nginx/

total 56

drwxr-xr-x 2 root root 3 Oct 13 22:21 conf.d

-rw-r--r-- 1 root root 1077 Aug 19 12:31 fastcgi.conf

-rw-r--r-- 1 root root 1007 Aug 19 12:31 fastcgi_params

-rw-r--r-- 1 root root 2837 Aug 19 12:31 koi-utf

-rw-r--r-- 1 root root 2223 Aug 19 12:31 koi-win

-rw-r--r-- 1 root root 3957 Aug 19 12:31 mime.types

drwxr-xr-x 2 root root 2 Aug 19 12:31 modules-available

drwxr-xr-x 2 root root 12 Oct 13 22:03 modules-enabled

-rw-r--r-- 1 root root 1299 Oct 13 22:05 nginx.conf

-rw-r--r-- 1 root root 180 Aug 19 12:31 proxy_params

-rw-r--r-- 1 root root 636 Aug 19 12:31 scgi_params

drwxr-xr-x 2 root root 3 Oct 13 22:03 sites-available

drwxr-xr-x 2 root root 2 Oct 13 22:05 sites-enabled

drwxr-xr-x 2 root root 4 Oct 13 22:03 snippets

-rw-r--r-- 1 root root 664 Aug 19 12:31 uwsgi_params

-rw-r--r-- 1 root root 3071 Aug 19 12:31 win-utfДавайте удалим базовую WEB страницу, она нам не нужна

rm /etc/nginx/sites-enabled/defaultНичего страшного это всего лишь simlink, оригинал лежит тут: /etc/nginx/sites-available/default

Все файлы дополнительных конфигураций можно располагать в папке /etc/nginx/conf.d/Она как раз подключена в основном файле конфигурации.

Создадим файл настройки для нашего PVE1:

nano /etc/nginx/conf.d/proxmox.confЗаполним его такими настройками

Настройка сетевого адаптера для dns-сервера

Установка DNS-сервера предполагает наличие доменной зоны, поэтому необходимо создать частную сеть в личном кабинете и подключить к ней виртуальные машины.

После того, как машина будет присоединена к двум сетям, важно не перепутать, какое из подключений требует настройки. Первичный сетевой адаптер настроен автоматически с самого начала, через него открыт доступ к интернету, в то время как на дополнительно подключенных сетевых адаптерах доступа в интернет нет, пока не будет произведена ручная настройка:

Наведя курсор на значок сети в системном трее, можно вызвать всплывающую подсказку с краткими сведениями о сетях. Из примера выше видно, что присоединённая сеть это Network 3.

Далее предстоит проделать цепочку действий:

- Нажать правой клавишей мыши Пуск, в выпадающем меню выбрать пункт Сетевые подключения;

- Правой кнопкой мыши нажать на необходимый сетевой адаптер, в меню выбрать Свойства;

- В окне свойств выбрать IPv4 и нажать на кнопку Свойства;

- Заполнить соответствующие поля необходимыми данными:

Здесь в качестве предпочитаемого DNS-сервера машина назначена сама себе, альтернативным назначен dns.google [8.8.8.8].

Ограничение скорости отклика (rrl)

Теперь вы cможете настроить параметры RRL, чтобы контролировать, как отвечать на запросы к DNS-клиенту, когда ваш сервер получает несколько запросов, направленных на одного и того же клиента. Сделав это, вы можете предотвратить отправку атаки типа «Отказ в обслуживании» (Dos) с использованием ваших DNS-серверов.

Например, бот-сеть может отправлять запросы на ваш DNS-сервер, используя в качестве отправителя IP-адрес третьего компьютера. Без RRL ваши DNS-серверы могут отвечать на все запросы, переполняя третий компьютер. При использовании RRL вы можете настроить следующие параметры:

Количество ответов в секунду. Это максимальное количество раз, когда один и тот же ответ дается клиенту в течение одной секунды.

Количество ошибок в секунду. Это максимальное количество раз, когда ответ об ошибке отправляется одному и тому же клиенту в течение одной секунды.

Окно между запросами. Это количество секунд, на которое приостанавливаются ответы клиенту, если сделано слишком много запросов.

Скорость утечки. Это то, как часто DNS-сервер отвечает на запрос во время приостановки ответов. Например, если сервер приостанавливает ответы клиенту на 10 секунд, а уровень утечки равен 5, сервер по-прежнему отвечает на один запрос на каждые 5 отправленных запросов.

TC rate. Эта функция используется, чтобы сообщить клиенту о попытке соединения с TCP, когда ответы клиенту приостановлены. Например, если скорость TC равна 3, и сервер приостанавливает ответы данному клиенту, сервер выдает запрос на TCP-соединение для каждых 3 полученных запросов.

Максимум откликов. Это максимальное количество ответов, которые сервер выдает клиенту, пока ответы приостановлены.

Белые домены. Это список доменов, которые нужно исключить из настроек RRL.

Белые подсети. Это список подсетей, которые необходимо исключить из настроек RRL.

Интерфейсы серверов белого списка. Это список интерфейсов DNS-серверов, которые необходимо исключить из настроек RRL.

Политики dns-серверов

Теперь вы сможете использовать:

- DNS-политики для управления трафиком на основе геолокации

- Интеллектуальные ответы DNS в зависимости от времени суток, для управления одним DNS-сервером, настроенным для развертывания с разделением

- Применять фильтры к DNS-запросам и многое другое.

Конкретное описание данных возможностей:

Балансировка нагрузки приложений.Когда вы развернули несколько экземпляров приложения в разных местах, вы можете использовать политику DNS для балансировки нагрузки трафика между разными экземплярами приложения, динамически распределяя нагрузку трафика для приложения.

Управление трафиком на основе геолокации.Вы можете использовать DNS-политику, чтобы разрешить первичным и вторичным DNS-серверам отвечать на запросы DNS-клиентов на основе географического положения как клиента, так и ресурса, к которому клиент пытается подключиться, предоставляя клиенту IP-адрес ближайшего ресурса. .

Разделенный Brain-DNS. При разделенном DNS записи DNS распределяются по разным областям зоны на одном и том же DNS-сервере, а DNS-клиенты получают ответ в зависимости от того, являются ли клиенты внутренними или внешними. Вы можете настроить разделенный DNS для зон, интегрированных с Active Directory, или для зон на автономных DNS-серверах.

Фильтрация.Вы можете настроить политику DNS для создания фильтров запросов на основе предоставленных вами критериев. Фильтры запросов в DNS-политике позволяют настроить DNS-сервер для ответа настраиваемым образом на основе DNS-запроса и DNS-клиента, отправляющего DNS-запрос.

Forensics.Вы можете использовать политику DNS для перенаправления вредоносных DNS-клиентов на несуществующий IP-адрес вместо того, чтобы направлять их на компьютер, к которому они пытаются подключиться.

Перенаправление по времени суток. Политику DNS можно использовать для распределения трафика приложения между различными географически распределенными экземплярами приложения с помощью политик DNS, основанных на времени суток.

Вы также можете использовать политики DNS для зон DNS, интегрированных с Active Directory.

Самый быстрый dns(днс)-сервер в россии

Лучшие DNS-серверы для интернета не обязательно должны располагаться в России. Иногда лучше использовать DNS-серверы «забугорных» компаний, потому что там качественней услуга, и поэтому это может помочь решить ряд проблем:

он способствует разблокированию контента, который заблокирован в вашем регионе;

дает более высокую скорость доступа к интернету;

исключает наблюдение за вашей историей просмотра интернета со стороны вашего провайдера;

дает дополнительную защиту от киберпреступлений, особенно таких, как фишинг, вредоносные программы, вымогательство.

Было время, когда приходилось платить практически за любой DNS-сервер, кроме тех, которые вам предлагал ваш провайдер. Но те «темные» времена прошли, поэтому сейчас лучшие DNS-серверы для интернета можно получить абсолютно бесплатно.

Создание a-записи

Данный раздел инструкции в большей степени предназначен для проверки ранее проделанных шагов.

Ресурсная запись — единица хранения и передачи информации в DNS, заключает в себе сведения о соответствии какого-либо имени с определёнными служебными данными.

Запись A — запись, позволяющая по доменному имени узнать IP-адрес.

Запись PTR — запись, обратная A записи.

- В Диспетчере DNS выберите каталог созданной ранее зоны внутри каталога Зон Прямого Просмотра. В правой части Диспетчера, где отображается содержимое каталогов, правой кнопки мыши вызовите выпадающее меню и запустите команду «Создать узел (A или AAAA)…»:

- Откроется окно создания Нового Узла, где понадобится вписать в соответствующие поля имя узла (без доменной части, в качестве доменной части используется название настраиваемой зоны) и IP-адрес. Здесь же имеется чек-бокс Создать соответствующую PTR-запись — чтобы проверить работу обеих зон (прямой и обратной), чек-бокс должен быть активирован:

Если поле имени остается пустым, указанный адрес будет связан с именем доменной зоны.

- Также можно добавить записи для других серверов:

- Добавив все необходимые узлы, нажмите Готово.

Создание зоны обратного просмотра

- Выделите в Диспетчере DNS каталог Зоны Обратного Просмотра и нажатием кнопки Новая зона на панели инструментов сверху запустите Мастер Создания Новой Зоны:

- Выберите тип Основная Зона, перейдите Далее:

- Выберите назначение для адресов IPv4, нажмите Далее:

- Укажите идентификатор сети (первые три октета сетевого адреса) и следуйте Далее:

- При необходимости поменяйте название будущего файла зоны и перейдите Далее:

- Выберите, разрешить динамические обновления или нет. Разрешать не рекомендуется в силу значимой уязвимости. Перейдите Далее:

- Проверьте правильность выбранной конфигурации и завершите настройку, нажав кнопку Готово:

Создание зоны прямого просмотра

- Выделите каталог Зоны Прямого Просмотра, запустите Мастер Создания Новой Зоны с помощью кнопки Новая зона на панели инструментов сверху:

- Откроется окно Мастера с приветствием, нажмите Далее:

- Из предложенных вариантов выберите Основная зона и перейдите Далее:

- Укажите имя зоны и нажмите Далее:

- При необходимости поменяйте название будущего файла зоны и перейдите Далее:

- Выберите, разрешить динамические обновления или нет. Разрешать не рекомендуется в силу значимой уязвимости. Перейдите Далее:

- Проверьте правильность выбранной конфигурации и завершите настройку, нажав кнопку Готово:

Сравнение dns-сервисов и выбор

Какими допущениями я руководствовался:

В эпоху «суверенного чебурнета» хочется иметь Primary DNS в РФ. Вдруг опятьзабанят Cloudflare?

Самостоятельно поднимать, администрировать и защищать DNS-сервер не хочется. Но и от возможностей сервиса ожидается большее, чем указать IP для A-записи.

DNS-хостинг может (должен?) быть платный. Если ты не платишь за услугу, то либо она некачественная, либо ты переплатил в другом месте.

Основная аудитория сайта находится в РФ. Но идеально – иметь возможность трансфера зоны, используя альтернативный (зарубежный?) Secondary.

Возможность выставить минимальный TTL.

Хорошо, если публичный «track record» без глобальных падений за последние 5 лет.

Если DNS ляжет – импакт должен быть на существенную долю сайтов рунета. Бизнесу не так обидно, когда о падении пишут на всех новостных ресурсах.

Исходя из этих вводных я протестировал шорт-лист из 13 популярных сервисов и собрал в сравнительную таблицу со следующими критериями: наличие бесплатного тарифа, наличие и стоимость платного тарифа, возможность трансфера зоны и использования как Secondary, минимальный TTL, возможность импорта и экспорта зоны, наличие API, наличие защиты от DDoS и использование Anycast, наличие поддержки и дата последнего падения.

Что хотелось отметить отдельно:

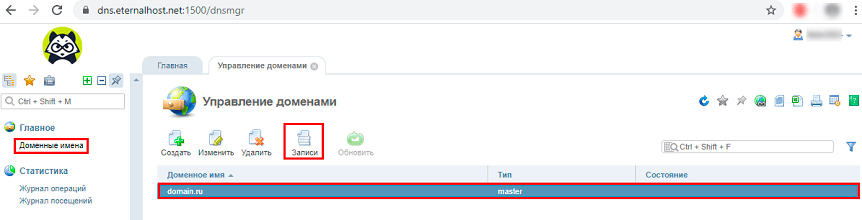

Управление dns-хостингом

- Для управления ресурсными записями добавленного домена нужно перейти по пути: «Главное» → «Доменные имена» → выбор домена → «Записи».

- Откроется панель управления записями домена. По умолчанию при добавлении домена создаются следующие типы ресурсных записей:

- A-записи — указывают конкретный IP-адрес домена. Если нужно привязать несколько IP на один домен, делается несколько А-записей, где указываются разные адреса («Значение») на одно доменное имя («Имя»).

- MX-записи — указывают почтовый сервер для данного домена.

- NS-записи — задают доменный адрес DNS-сервера, обслуживающий конкретный домен.

- SOA-запись — указывает, где находится эталонная запись о домене.

В панели можно не только направить домен на IP-адрес, но и отредактировать, а также удалить ресурсные записи уже привязанных доменов.

Установка и настройка dns сервиса bind9

Обновляем контейнер

apt update && apt full-upgrade -yУстанавливаем BIND9

apt install bind9 -yЖдем окончания установки и пока останавливаем сервис

service bind9 stopДля того, чтобы все работало как нужно в моей нашей сети, необходимо продумать как будут проходить запросы от сети с другим шлюзом и другим роутером обрабатывающим основные DNS запросы не относящиеся к нашей локальной сети.Согласно статьи:

Необходимо сделать так, чтобы локальный DNS сервис корректно обрабатывал локальное доменное имя, а остальные запросы отправлял основному роутеру(шлюзу)

Все файлы настроек и зон в bind9 находятся по пути /etc/bind/

root@DNS:~# ls -l /etc/bind/

total 55

-rw-r--r-- 1 root root 3923 May 3 20:34 bind.keys

-rw-r--r-- 1 root root 237 May 3 20:34 db.0

-rw-r--r-- 1 root root 271 May 3 20:34 db.127

-rw-r--r-- 1 root root 237 May 3 20:34 db.255

-rw-r--r-- 1 root root 353 May 3 20:34 db.empty

-rw-r--r-- 1 root root 270 May 3 20:34 db.local

-rw-r--r-- 1 root root 3171 May 3 20:34 db.root

-rw-r--r-- 1 root bind 463 May 3 20:34 named.conf

-rw-r--r-- 1 root bind 490 May 3 20:34 named.conf.default-zones

-rw-r--r-- 1 root bind 165 May 3 20:34 named.conf.local

-rw-r--r-- 1 root bind 890 Oct 20 17:13 named.conf.options

-rw-r----- 1 bind bind 77 Oct 20 17:13 rndc.key

-rw-r--r-- 1 root root 1317 May 3 20:34 zones.rfc1918Я решил немного изменить принцип хранения файлов и зон, чтобы было удобнее.Вот к такому виду необходимо привести конструкцию. Давайте разбираться, что тут и к чему!

root@DNS:~# ls -l /etc/bind/

total 45

drwxr-sr-x 2 root bind 5 Oct 20 20:44 key

-rw-r--r-- 1 root bind 554 Oct 20 20:46 named.conf

-rw-r--r-- 1 root bind 1044 Oct 13 18:32 named.conf.acl

-rw-r--r-- 1 root bind 514 Oct 13 18:33 named.conf.default-zones

-rw-r--r-- 1 root bind 917 Oct 13 18:33 named.conf.local-zones

-rw-r--r-- 1 root bind 891 Oct 13 18:36 named.conf.logging

-rw-r--r-- 1 root bind 397 Oct 13 18:34 named.conf.options

-rw-r--r-- 1 root bind 215 Oct 20 20:45 rndc.conf

drwxr-sr-x 2 root bind 10 Oct 14 20:33 zone

-rw-r--r-- 1 root root 1317 May 3 20:34 zones.rfc1918Т.к я пока не планирую выводить работу BIND9 на IPv6, то я запустил службу только для IPv4. Для этого необходимо добавить опцию запуска в файл /etc/default/bind9Добавляем опцию -4 в параметр OPTIONS

# run resolvconf?

RESOLVCONF=no

# startup options for the server

OPTIONS="-u bind -4"Правим основной файл настроек named.conf:

Установка роли dns-сервера

Для установки дополнительных ролей на сервер используется Мастер Добавления Ролей и Компонентов, который можно найти в Диспетчере Сервера.

На верхней навигационной панели Диспетчера сервера справа откройте меню Управление, выберите опцию Добавить Роли и Компоненты:

Откроется окно Мастера, в котором рекомендуют убедиться что:

1. Учётная запись администратора защищена надёжным паролем.

2. Настроены сетевые параметры, такие как статические IP-адреса.

3. Установлены новейшие обновления безопасности из центра обновления Windows.

Убедившись, что все условия выполнены, нажимайте Далее;

Выберите Установку ролей и компонентов и нажмите Далее:

Выберите необходимы сервер из пула серверов и нажмите Далее:

Отметьте чек-боксом роль DNS-сервер и перейдите Далее:

Проверьте список компонентов для установки, подтвердите нажатием кнопки Добавить компоненты:

Оставьте список компонентов без изменений, нажмите Далее:

Прочитайте информацию и нажмите Далее:

В последний раз проверьте конфигурацию установки и подтвердите решение нажатием кнопки Установить:

Финальное окно Мастера сообщит, что установка прошла успешно, Мастер установки можно закрыть:

Заключение

Статья получилась достаточно большой. Хотя это еще не все, вы могли заметить закомментированные строки связанные с SSL сертификатами.Возможно позже я разберусь с этим и дополню статью, а пока приходится мириться с паникой браузера в отношении непроверенных сертификатов.

Существуют и системы альтернативные BIND. Например PowerDNS, Unbound, djbdns, Dnsmasq.Вы можете рассмотреть их для реализации похожего функционала.

Мне остается только напомнить про дальнейшие шаги по реализации своего домашнего сервера:

- Torrent Transmission — качалка торрентов. Домашний Сервер: Часть 4 – Настройка Transmission daemon в контейнере LXC Proxmox-VE

- Plex Mediaserver — домашний медиа сервер.

- The Dude — мониторинг девайсов в домашней сети.

- openHAB 2 — домашний IoT.

- FreePBX (Asterisk) — IP телефония.

Делитесь своими методиками и способами реализации доменной системы. Читателям будет интересно узнать про альтернативы! 🙂

Благодарю за ваше время!Всего хорошего на просторах Интернета 😉