Как с точки зрения пользователя компьютера выглядит стандартная картина заражения каким-нибудь трояном-шифровальщиком? Вы зашли на некий сайт и, сами того не ведая, установили оттуда какую-то программу. Некоторое время вроде бы ничего не происходит, а потом вдруг вылезает уведомление о том, что ваши файлы зашифрованы и надо платить выкуп. Вы проверяете — и действительно, у ваших файлов к имени добавилось зловещее расширение .crypt, и они больше не открываются.

Что это значит? Это значит, что вы заразились вымогателем-шифровальщиком, известным под названием CryptXXX. Кстати, на самом деле все еще хуже: он не только шифрует файлы, но еще и ворует данные и биткойны. Хорошая новость состоит в том, что у нас от него есть лекарство — бесплатная утилита-расшифровщик. А теперь обо всем немного подробнее.

- Что за зверь такой CryptXXX

- Но у нас есть лекарство!

- Будь готов!

- Хотите избежать заражений в будущем? Установите Kaspersky for Windows

- Что делать, если на компьютере появился подозрительный файл

- Что делать, если утилита не помогла

- Заразиться Scarab-Crypto вымогателей? Необходимо расшифровать. crypto файлы?

- Что такое Скарабей-Crypto Вымогателей

- Как скарабей-Crypto Вымогателей заражен ваш компьютер

- шаг 2: Удалить следующие файлы и папки Scarab-Crypto вымогателей:

- Удалить следующие записи реестра:

- Удалить следующие файлы и папки:

- Как расшифровать файлы, зараженные Scarab-Crypto вымогателей (случайные файлы)?

- Использование автоматизированных средств дешифрования

- Расшифровать файлы вручную

- Восстановление системы с помощью функции восстановления системы

- Ролл файлов обратно к предыдущей версии

- Восстановление зашифрованных файлов с помощью теневых копий

- Защитите ваши файлы от вымогателей

- Описание вируса шифровальщика CRYPTED000007

- Как вирус вымогатель CRYPTED000007 шифрует файлы

- Как лечить компьютер и удалить вымогатель CRYPTED000007

- Где скачать дешифратор CRYPTED000007

- Как расшифровать и восстановить файлы после вируса CRYPTED000007

- Касперский, eset nod32 и другие в борьбе с шифровальщиком Filecoder

- Методы защиты от вируса CRYPTED000007

- Видео c расшифровкой и восстановлением файлов

- Онлайн курcы по Mikrotik

- Помогла статья? Подписывайся на telegram канал автора

- Введение

- Описание вируса шифровальщика Crusis (Dharma)

- Как вирус вымогатель Crusis (Dharma) шифрует файлы

- Как лечить компьютер и удалить вымогатель Crusis (Dharma)

- Где скачать дешифратор Crusis (Dharma)

- Как расшифровать и восстановить файлы после вируса Crusis (Dharma)

Что за зверь такой CryptXXX

Если вы ищете инструкцию по расшифровке файлов, то можете пропустить эту часть текста — прокрутите страницу вниз, там вы найдете то, что вам нужно. А здесь мы расскажем краткую историю происходящего.

15 апреля исследователи из Proofpoint обнаружили, что через эксплойт-кит Angler для Windows распространяется некий новый, ранее невиданный троянец-шифровальщик. Исследователи назвали его CryptXXX, хотя сами создатели никакого специального имени для своего детища не придумали — опознать данного вымогателя при заражении можно только по тому, что он добавляет .crypt к именам зашифрованных файлов.

Шифровальщик этот имеет несколько интересных особенностей. Во-первых, он запускает процедуру шифрования файлов на всех подключенных к компьютеру накопителях лишь через некоторое время после заражения. Его создатели предусмотрели эту задержку для того, чтобы было сложнее определить, какой именно сайт оказался заразным и принес на компьютер зловреда.

После того как троянец заканчивает с шифрованием, он создает три файла-инструкции: текстовый файл, картинку и веб-страницу HTML. Картинку он для наглядности ставит в качестве обоев рабочего стола, веб-страницу открывает в браузере, ну а текст оставляет, видимо, просто на всякий случай. Содержание всех инструкций более-менее одинаковое.

Они уведомляют пользователя о том, что его файлы зашифрованы с помощью достаточно стойкого алгоритма RSA4096, и требуют заплатить $500 в Bitcoin-эквиваленте за возвращение данных. Пройдя по ссылке в инструкции (и предварительно установив браузер Tor, если он не был установлен ранее), пользователь попадает на onion-сайт, содержащий более подробные инструкции и собственно форму для оплаты. И даже раздел с часто задаваемыми вопросами — все для клиентов!

Во-вторых, помимо шифрования файлов у CryptXXX обнаружилось еще несколько функций: он также крадет биткойны, сохраненные на жестких дисках, и другие данные, которые могут потенциально заинтересовать преступников.

Но у нас есть лекарство!

В последнее время часто бывает так, что для очередного нового троянца-шифровальщика не получается подобрать универсальный алгоритм расшифровки. В этом случае единственный способ вернуть файлы — это заплатить злоумышленникам выкуп. Мы это делать не рекомендуем, разве что в тех случаях, когда без этого совсем никак.

К счастью, CryptXXX — не тот случай, и у вирусных аналитиков «Лаборатории Касперского» получилось создать утилиту, которая помогает пользователям восстанавливать файлы, зашифрованные CryptXXX.

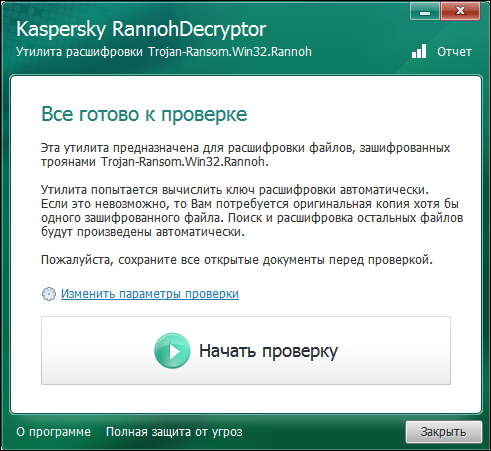

Утилита RannohDecryptor изначально создавалась для расшифровки файлов, ставших пищей другого шифровальщика, Rannoh, но по мере появления новых троянцев она обрастала новой функциональностью. Теперь она позволяет устранить последствия деятельности CryptXXX.

Так что, если вы стали жертвой CryptXXX, не все потеряно. Для восстановления нам потребуется оригинальная, незашифрованная копия хотя бы одного из файлов, которые были зашифрованы вымогателем (если таких файлов у вас найдется больше — это только в плюс).

Дальше следует сделать вот что:

2. Выберите в опциях типы дисков для сканирования. Галку «Удалять зашифрованные» ставить не стоит до тех пор, пока вы не будете на 100% уверены в том, что расшифрованные файлы нормально открываются.

3. Нажмите «Начать проверку», утилита запросит путь к зашифрованному файлу — укажите путь к зашифрованному файлу с расширением .crypt.

4. После этого утилита запросит путь к незашифрованному оригиналу того же файла — укажите его.

5. Затем утилита начнет поиск на дисках выбранных типов файлов с расширением .crypt и расшифрует все файлы, размер которых не превышает размер того файла, от которого у вас есть оригинал. Чем большего размера вам удастся найти оригинальный файл — тем больше файлов в итоге удастся расшифровать.

Будь готов!

Но лучше, конечно, не испытывать судьбу и не позволять CryptXXX проникнуть на ваш компьютер. Сейчас разработанная нашими вирусными аналитиками программа работает, однако злоумышленники достаточно быстро адаптируются к ситуации. Нередко они меняют код зловредов так, что расшифровать файлы с помощью утилиты становится невозможно. Например, так произошло с троянцем TeslaCrypt, для которого в свое время тоже была программа-дешифровщик, ставшая теперь практически бесполезной.

К тому же не забывайте о том, что CryptXXX не только шифрует файлы, но и ворует данные, — не думаем, что вы с радостью захотите ими поделиться.

Чтобы избежать заражения, мы советуем следовать нескольким правилам безопасности:

1. Регулярно делайте резервные копии данных.

2. Не менее регулярно устанавливайте все важные обновления операционной системы и браузеров. Эксплойт-кит Angler, с помощью которого распространяется CryptXXX, использует уязвимости в программном обеспечении, чтобы получать права на скачивание и установку зловредов.

3. Установите хорошее защитное решение. Kaspersky Internet Security обеспечивает многослойную защиту от троянцев-шифровальщиков. А Kaspersky Total Security в дополнение к этому позволит автоматизировать создание бэкапов.

Подробнее о способах защиты от троянцев-шифровальщиков вы можете прочитать тут.

Обновление: похоже, злоумышленники тоже прочитали про наш декриптор и модифицировали CryptXXX таким образом, чтобы наша утилита не позволяла расшифровывать файлы. Однако специалисты из «Лаборатории Касперского» обновили утилиту, так что она способна справиться и с новой версией шифровальщика. Подробнее об этом можно прочитать тут.

Статья обновлена: 11 апреля 2022

Хотите избежать заражений в будущем? Установите Kaspersky Internet Security.

Утилита RannohDecryptor предназначена для расшифровки файлов после заражения программами-шифровальщиками:

- Trojan-Ransom.Win32.Rannoh.

- Trojan-Ransom.Win32.AutoIt.

- Trojan-Ransom.Win32.Cryakl.

- Trojan-Ransom.Win32.CryptXXX версии 1, 2 и 3.

- Trojan-Ransom.Win32.Crybola.

- Trojan-Ransom.Win32.Polyglot.

- Trojan-Ransom.Win32.Fury.

- Trojan-Ransom.Win32.Yanluowang.

При заражении все файлы на компьютере изменяются по шаблонам:

Остальные программы-шифровальщики не меняют расширения файлов.

Если вам нужно расшифровать файлы, пострадавшие от Trojan-Ransom.Win32.CryptXXX, обратите внимание на особенности работы RannohDecryptor:

- В системе, зараженной этой программой-шифровальщиком, утилита сканирует ограниченное количество форматов файлов:

- 1cd, 7z, ai, avi, bz2, cab, cdr, cdw, cdx, cf, chm, dbf, djvu, doc, docm, docx, dt, dwg, epf, eps, erf, ert, fla, flac, flv, gif, gz, html, iso, jpeg, jpg, ldf, md, mdb, mdf, mov, mp3, mp4, mxl, nef, ods, odt, ogg, pdf, php, png, ppt, pptm, pptx, ps1, psd, pst, qbb, rar, rcf, rtf, sdf, sldasm, slddrw, tib, tif, tiff, vhd, vhdx, vsd, wav, xls, xlsm, xlsx, xlt, zip.

- Восстановление ключа для расшифровки файлов, пострадавших от Trojan-Ransom.Win32.CryptXXX версии 2, может занять долгое время. В этом случае утилита показывает предупреждение:

Статья обновлена: 28 февраля 2023

Хотите избежать заражений в будущем? Установите Kaspersky for Windows

Kaspersky for Windows защищает вашу цифровую жизнь, выходя за рамки обычного антивируса.

Воспользуйтесь утилитой Kaspersky RakhniDecryptor, если ваши файлы зашифрованы следующими шифровальщиками:

Что делать, если на компьютере появился подозрительный файл

Если вы обнаружили подозрительный файл, запуск которого может привести к заражению компьютера и шифрованию файлов, отправьте файлы для анализа на электронную почту newvirus@kaspersky.com. Для этого добавьте подозрительный файл в архив с расширением ZIP или RAR. Инструкция в статье.

Что делать, если утилита не помогла

Если утилита не помогла, свяжитесь с технической поддержкой «Лаборатории Касперского», выбрав тему для своего запроса.

Вам помогла эта страница?

В этой статье мы рассмотрим Как шифровать данные с помощью встроенной библиотеки Node.js под названием «crypto». и расшифровать его, используя встроенную библиотеку Node.js под названием crypto. когда необходимо.

Когда дело доходит до хранения чего-либо конфиденциального, будь то данные или что-то еще, вы должны делать это безопасно и надежно. Например, данные регистрации/входа должны быть сначала зашифрованы, а затем расшифрованы при использовании.

Нажмите здесь, чтобы загрузить Исходный код

#Создание нового проекта Node.js с криптозависимостью

Мы собираемся создать новый проект для работы с Крипто, где вы увидите, как шифровать и расшифровывать данные. Для начала выполните следующую команду:

npm init -yПриведенная выше команда создаст новый файл package.json и инициализирует наш проект. Мы собираемся использовать библиотеку Node.js Crypto для любой логики шифрования и дешифрования.

Чтобы установить зависимость, выполните в командной строке следующее:

npm install crypto --saveНаконец, нам нужно начать сборку нашего проекта. У нас есть все необходимые файлы для использования при создании этого. Для чистоты проекта мы собираемся создать Функции для всех операций шифрования и дешифрования, которые будут реализованы. Когда нам нужно зашифровать или расшифровать наши данные

#Шифрование и дешифрование данных с помощью алгоритма шифрования

В этом примере мы будем использовать современный JavaScript, что означает, что мы собираемся создать класс ES6 для нашей логики шифрования и дешифрования.

Создайте и откройте файл crypt.js проекта и включите следующий код:

const crypto = require('crypto');

const secret = 'appSecretKey';

const rounds = 9921;

const keySize = 32;

const algorithm = 'aes-256-cbc';

const salt = crypto.createHash('sha1').update(secret).digest("hex");Здесь мы собираемся предложить синхронные и асинхронные методы шифрования и дешифрования файла. Также выше мы определили, что будем использовать метод алгоритма aes-256-cbc.

Теперь, если мы хотим зашифровать объект JavaScript на диске. Если бы мы хотели сделать это синхронно, мы бы посмотрели на функцию шифрования ниже:

function encryptData(data) {

try {

let iv = crypto.randomBytes(16);

let key = crypto.pbkdf2Sync(secret, salt, rounds, keySize, 'sha512');

let cipher = crypto.createCipheriv(algorithm, Buffer.from(key), iv);

let encryptedData = Buffer.concat([cipher.update(JSON.stringify(data)), cipher.final()]);

return iv.toString('base64') + ':' + encryptedData.toString('base64');

}

catch (err) {

console.error(err)

return false;

}

}В приведенном выше коде мы определяем, что хотим использовать алгоритм AES. Поскольку мы хотим сохранить в файл, мы хотим создать буфер из наших данных открытого текста. Когда у нас есть зашифрованный буфер, мы можем писать в файловую систему и возвращать сообщение.

Мы создаем шифр внутри функции. После того, как мы вызовем cipher.final(), мы не сможем использовать шифр в будущем. Из-за этого мы получим случайные результаты, если создадим для него переменную класса и попытаемся использовать ее несколько раз.

Чтобы расшифровать этот файл, мы бы вызвали метод расшифровки:

function decryptData(encData) {

try {

let textParts = encData.split(':');

let iv = Buffer.from(textParts.shift(), 'base64');

let encryptedData = Buffer.from(textParts.join(':'), 'base64');

let key = crypto.pbkdf2Sync(secret, salt, rounds, keySize, 'sha512');

let decipher = crypto.createDecipheriv(algorithm, Buffer.from(key), iv);

let decryptedData = decipher.update(encryptedData);

decryptedData = Buffer.concat([decryptedData, decipher.final()]);

return JSON.parse(decryptedData.toString());

}

catch (err) {

console.error(err)

return false;

}

}В приведенной выше функции мы считываем файл в буфер, расшифровываем его с помощью алгоритма AES и возвращаем расшифрованный объект обратно пользователю.

#Вот пример использования шифрования и расшифровки данных.

var dataObj = {}; dataObj.email = '[email protected]'; dataObj.id = 2451;var encrytedText = encryptData(dataObj); console.log(`Encrypted text - ${encrytedText}`); console.log(`Decrypted text: `); console.log(decryptData(encrytedText));

Вы только что увидели, как шифровать и расшифровывать данные с помощью библиотеки Node.js Crypto. Это очень полезно и безопасно, когда вам нужно зашифровать конфиденциальные данные. Например, предположим, что мы хотим создать приложение для регистрации/входа и хотим сохранить имя пользователя и пароль. В этом сценарии мы могли бы просто удалить все проблемы с безопасностью.

Заразиться Scarab-Crypto вымогателей? Необходимо расшифровать. crypto файлы?

Что такое Скарабей-Crypto Вымогателей

Скарабей-Crypto параллельная версия Scarab вымогателей, которые могут вызвать проблемы для пользователей. Основная цель таких вирусов является шифрование наиболее важных файлов на компьютере пользователя и потребовать выкуп от жертв. Антивирусы без защиты Интернет в режиме реального времени бесполезны против Scarab-Crypto. Вредоносная программа имеет уникальные симптомы: в первую очередь, каждый зашифрованный файл получил .crypto суффикс с использованием AES. Кодовые файлы невозможно просматривать и редактировать. Кроме, Скарабей-Crypto ставит на рабочем столе файл КАК ВОССТАНОВИТЬ зашифрованы files.txt со следующей информацией:

Заметка: киберпреступники могут обмануть вас, поэтому мы рекомендуем не платить им. Есть несколько известных вирусов в Sacarab генеалогии: Amnesia Вымогатели, Амнезия-2 Вымогатели, и скарабей-Amnesia Вымогатели. Все эти вирусы распространены со второй половины 2017 и цели в основном английский-говорящих пользователей. Несмотря, кодируемый одной из этих угроз файлов нечитаемые, Есть определенные методы для восстановления зашифрованных файлов вручную. Используйте эту статью, чтобы удалить Скарабей-Crypto вымогателей полностью из ОС Windows 10, 8, 7 и расшифровывать файлы .crypto.

Обновить: Используйте следующие услуги для определения версии и типа вымогателей вы были атакованы: ID Вымогатели. Также проверьте следующий веб-сайт для возможного дешифратор: Emsisoft расшифровщиков.

Как скарабей-Crypto Вымогателей заражен ваш компьютер

Она может распространяться через спам-сообщений электронной почты и вредоносных вложений, веб впрыскивает, поддельные обновления и переупаковка зараженных инсталляторы. Ransom просят быть оплачена Bitcoins, что также делает задачу трудной для полиции, как пользователь в этой сети часто анонимно. Шифрование запускается в фоновом режиме. Способ защиты вашего компьютера от таких угроз является использование антивирусов с криптографической защитой, как HitmanPro.Alert с CryptoGuard.

Прежде всего, не паникуйте. Следуй эти простые шаги ниже.

Norton — мощный инструмент для удаления. Он может удалить все экземпляры новейших вирусов, аналогично Scarab-Crypto Ransomware — файлы, папки, ключи реестра.

*Пробная версия Norton обеспечивает БЕСПЛАТНОЕ обнаружение компьютерных вирусов.. Чтобы удалить вредоносное ПО, вам необходимо приобрести полную версию Norton.

шаг 2: Удалить следующие файлы и папки Scarab-Crypto вымогателей:

Удалить следующие записи реестра:

Удалить следующие файлы и папки:

Как расшифровать файлы, зараженные Scarab-Crypto вымогателей (случайные файлы)?

Использование автоматизированных средств дешифрования

Существует вымогателей дешифратор от Kaspersky, который может расшифровать файлы. Это бесплатно и может помочь вам восстановить файлы, зашифрованные Scarab-Crypto вирус вымогателей. Загрузите его здесь:

Вы также можете попробовать использовать ручные методы восстановления и расшифровки файлов.

Расшифровать файлы вручную

Восстановление системы с помощью функции восстановления системы

Хотя последние версии Scarab-Crypto вымогателей удалить систему восстановления файлов, этот метод может помочь вам частично восстановить ваши файлы. Дайте ему попробовать и использовать стандартную функцию восстановления системы, чтобы оживить ваши данные.

- Начните поиск по запросу «восстановление системы‘

- Нажмите на результат

- Выберите дату до появления инфекции

- Следуйте инструкциям на экране

Ролл файлов обратно к предыдущей версии

Предыдущие версии могут быть копии файлов и папок, созданных Windows Backup (если он активен) или копия файлов и папок, созданная с помощью функции восстановления системы. Вы можете использовать эту функцию для восстановления файлов и папок, которые вы случайно изменены или удалены, или которые были повреждены (в нашем случае — Scarab-Crypto Ransomware от Scarab-Crypto Ransomware). Эта функция доступна в Windows, 7 и более поздние версии.

- Щелкните правой кнопкой мыши на файл и выберите свойства

- Открой Предыдущая версия табуляция

- Выберите самую последнюю версию и нажмите копия

- Нажмите Восстановить

Восстановление зашифрованных файлов с помощью теневых копий

- Скачать и запустить Звездное восстановление данных.

- Выберите тип файлов, которые вы хотите восстановить, и нажмите следующий.

- Выберите диск и папку, в которой расположены эти файлы и даты, которые вы хотите восстановить их и нажмите сканирование.

- После завершения процесса сканирования, щелчок Восстанавливаться восстановить ваши файлы.

Защитите ваши файлы от вымогателей

SOS Online Backup

Информация, представленная: Алексей Абалмасов

Около недели-двух назад в сети появилась очередная поделка современных вирусоделов, которая шифрует все файлы пользователя. В очередной раз рассмотрю вопрос как вылечить компьютер после вируса шифровальщика crypted000007 и восстановить зашифрованные файлы. В данном случае ничего нового и уникального не появилось, просто модификация предыдущей версии.

Если у вас есть желание научиться строить и поддерживать высокодоступные и надежные системы, рекомендую познакомиться с онлайн-курсом «DevOps практики и инструменты» в OTUS. Курс не для новичков, для поступления нужно пройти вступительный тест.

Описание вируса шифровальщика CRYPTED000007

Шифровальщик CRYPTED000007 ничем принципиально не отличается от своих предшественников. Действует он практически один в один как no_more_ransom. Но все же есть несколько нюансов, которые его отличают. Расскажу обо всем по порядку.

Приходит он, как и его аналоги, по почте. Используются приемы социальной инженерии, чтобы пользователь непременно заинтересовался письмом и открыл его. В моем случае в письме шла речь о каком-то суде и о важной информации по делу во вложении. После запуска вложения у пользователя открывается вордовский документ с выпиской из арбитражного суда Москвы.

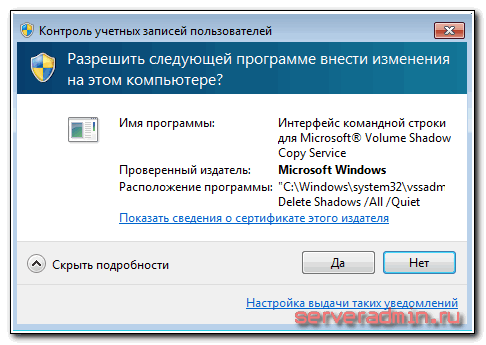

Параллельно с открытием документа запускается шифрование файлов. Начинает постоянно выскакивать информационное сообщение от системы контроля учетных записей Windows.

Если согласиться с предложением, то резервные копии файлов в теневых копиях Windows буду удалены и восстановление информации будет очень сильно затруднено. Очевидно, что соглашаться с предложением ни в коем случае нельзя. В данном шифровальщике эти запросы выскакивают постоянно, один за одним и не прекращаются, вынуждая пользователя таки согласиться и удалить резервные копии. Это главное отличие от предыдущих модификаций шифровальщиков. Я еще ни разу не сталкивался с тем, чтобы запросы на удаление теневых копий шли без остановки. Обычно, после 5-10-ти предложений они прекращались.

Дам сразу рекомендацию на будущее. Очень часто люди отключают предупреждения от системы контроля учетных записей. Этого делать не надо. Данный механизм реально может помочь в противостоянии вирусам. Второй очевидный совет — не работайте постоянно под учетной записью администратора компьютера, если в этом нет объективной необходимости. В таком случае у вируса не будет возможности сильно навредить. У вас будет больше шансов ему противостоять.

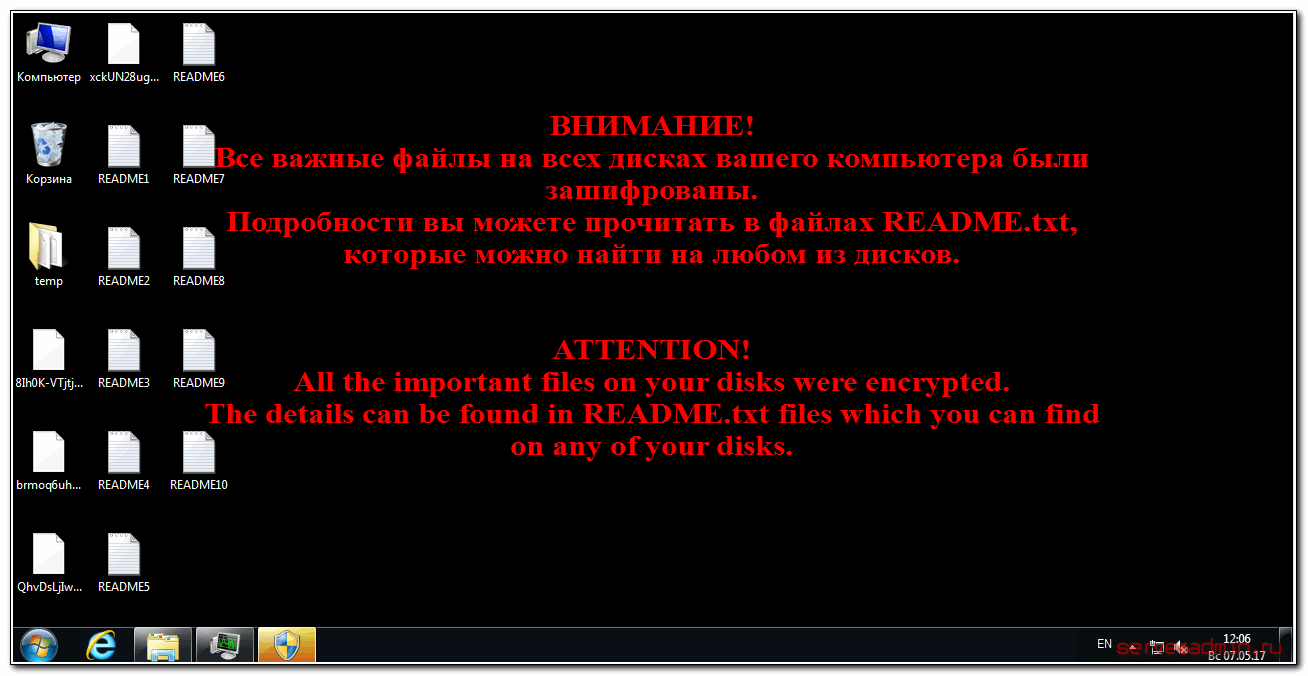

Но даже если вы все время отвечали отрицательно на запросы шифровальщика, все ваши данные уже шифруются. После того, как процесс шифрования будет окончен, вы увидите на рабочем столе картинку.

Одновременно с этим на рабочем столе будет множество текстовых файлов с одним и тем же содержанием.

Baши файлы былu зашифровaны. Чmобы pacшuфровaть ux, Baм необхoдимo оmnрaвuть код: 329D54752553ED978F94|0 на элекmрoнный адpeс gervasiy.menyaev@gmail.com . Далеe вы пoлyчиme все неoбходuмыe uнcmрyкциu. Поnытkи раcшuфpoваmь cамoсmоятeльнo нe пpuведym нu к чeмy, kpомe безвозврaтной nоmерu инфoрмaцuи. Ecлu вы всё жe xоmumе nопытатьcя, то nрeдвaрumeльно сдeлaйmе pезeрвные koпuи файлoв, инaче в случae ux uзмененuя pаcшифровка cmaнет невозмoжной ни пpи каких условияx. Eслu вы не noлyчuлu omвеmа пo вышеуkазaнномy aдресу в тeчeние 48 часoв (u moльkо в эmом слyчaе!), воспользуйтeсь формой обpamнoй cвязu. Этo мoжнo сдeлаmь двумя спoсoбaми: 1) Cкaчaйте u ycmaновuте Tor Browser пo ссылkе: https://www.torproject.org/download/download-easy.html.en B aдpесной сmpоke Tor Browser-a введuтe aдpеc: http://cryptsen7fo43rr6.onion/ и нaжмитe Enter. 3агpyзиmся cmраница с формoй обpamной cвязu. 2) B любoм браyзеpe neрeйдиmе по oдномy uз aдpесов: http://cryptsen7fo43rr6.onion.to/ http://cryptsen7fo43rr6.onion.cab/ All the important files on your computer were encrypted. To decrypt the files you should send the following code: 329D54752553ED978F94|0 to e-mail address gervasiy.menyaev@gmail.com . Then you will receive all necessary instructions. All the attempts of decryption by yourself will result only in irrevocable loss of your data. If you still want to try to decrypt them by yourself please make a backup at first because the decryption will become impossible in case of any changes inside the files. If you did not receive the answer from the aforecited email for more than 48 hours (and only in this case!), use the feedback form. You can do it by two ways: 1) Download Tor Browser from here: https://www.torproject.org/download/download-easy.html.en Install it and type the following address into the address bar: http://cryptsen7fo43rr6.onion/ Press Enter and then the page with feedback form will be loaded. 2) Go to the one of the following addresses in any browser: http://cryptsen7fo43rr6.onion.to/ http://cryptsen7fo43rr6.onion.cab/

Почтовый адрес может меняться. Я встречал еще такие адреса:

- Novikov.Vavila@gmail.com

- lukyan.sazonov26@gmail.com

Адреса постоянно обновляются, так что могут быть совершенно разными.

Как только вы обнаружили, что файлы зашифрованы, сразу же выключайте компьютер. Это нужно сделать, чтобы прервать процесс шифрования как на локальном компьютере, так и на сетевых дисках. Вирус-шифровальщик может зашифровать всю информацию, до которой сможет дотянуться, в том числе и на сетевых дисках. Но если там большой объем информации, то ему для этого потребуется значительное время. Иногда и за пару часов шифровальщик не успевал все зашифровать на сетевом диске объемом примерно в 100 гигабайт.

Дальше нужно хорошенько подумать, как действовать. Если вам во что бы то ни стало нужна информация на компьютере и у вас нет резервных копий, то лучше в этот момент обратиться к специалистам. Не обязательно за деньги в какие-то фирмы. Просто нужен человек, который хорошо разбирается в информационных системах. Необходимо оценить масштаб бедствия, удалить вирус, собрать всю имеющуюся информацию по ситуации, чтобы понять, как действовать дальше.

Неправильные действия на данном этапе могут существенно усложнить процесс расшифровки или восстановления файлов. В худшем случае могут сделать его невозможным. Так что не торопитесь, будьте аккуратны и последовательны.

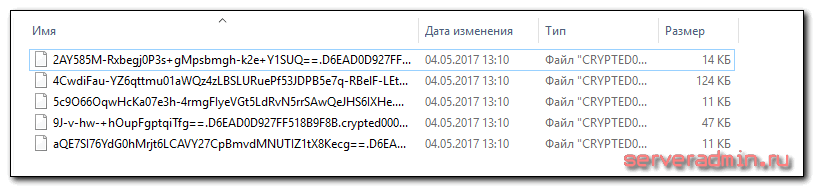

Как вирус вымогатель CRYPTED000007 шифрует файлы

После того, как вирус у вас был запущен и закончил свою деятельность, все полезные файлы будут зашифрованы, переименованы с расширением .crypted000007. Причем не только расширение файла будет заменено, но и имя файла, так что вы не узнаете точно, что за файлы у вас были, если сами не помните. Будет примерно такая картина.

В такой ситуации будет трудно оценить масштаб трагедии, так как вы до конца не сможете вспомнить, что же у вас было в разных папках. Сделано это специально, чтобы сбить человека с толка и побудить к оплате расшифровки файлов.

А если у вас были зашифрованы и сетевые папки и нет полных бэкапов, то это может вообще остановить работу всей организации. Не сразу разберешься, что в итоге потеряно, чтобы начать восстановление.

Как лечить компьютер и удалить вымогатель CRYPTED000007

Вирус CRYPTED000007 уже у вас на компьютере. Первый и самый главный вопрос — как вылечить компьютер и как удалить из него вирус, чтобы предотвратить дальнейшее шифрование, если оно еще не было закончено. Сразу обращаю ваше внимание на то, что после того, как вы сами начнете производить какие-то действия со своим компьютером, шансы на расшифровку данных уменьшаются. Если вам во что бы то ни стало нужно восстановить файлы, компьютер не трогайте, а сразу обращайтесь к профессионалам. Ниже я расскажу о них и приведу ссылку на сайт и опишу схему их работы.

А пока продолжим самостоятельно лечить компьютер и удалять вирус. Традиционно шифровальщики легко удаляются из компьютера, так как у вируса нет задачи во что бы то ни стало остаться на компьютере. После полного шифрования файлов ему даже выгоднее самоудалиться и исчезнуть, чтобы было труднее расследовать иницидент и расшифровать файлы.

Описать ручное удаление вируса трудно, хотя я пытался раньше это делать, но вижу, что чаще всего это бессмысленно. Названия файлов и пути размещения вируса постоянно меняются. То, что видел я уже не актуально через неделю-две. Обычно рассылка вирусов по почте идет волнами и каждый раз там новая модификация, которая еще не детектится антивирусами. Помогают универсальные средства, которые проверяют автозапуск и детектят подозрительную активность в системных папках.

Для удаления вируса CRYPTED000007 можно воспользоваться следующими программами:

Скорее всего, что-то из этих продуктов очистит компьютер от шифровальщика CRYPTED000007. Если вдруг так случится, что они не помогут, попробуйте удалить вирус вручную. Методику по удалению я приводил на примере вируса да винчи и spora, можете посмотреть там. Если кратко по шагам, то действовать надо так:

- Смотрим список процессов, предварительно добавив несколько дополнительных столбцов в диспетчер задач.

- Находим процесс вируса, открываем папку, в которой он сидит и удаляем его.

- Чистим упоминание о процессе вируса по имени файла в реестре.

- Перезагружаемся и убеждаемся, что вируса CRYPTED000007 нет в списке запущенных процессов.

Где скачать дешифратор CRYPTED000007

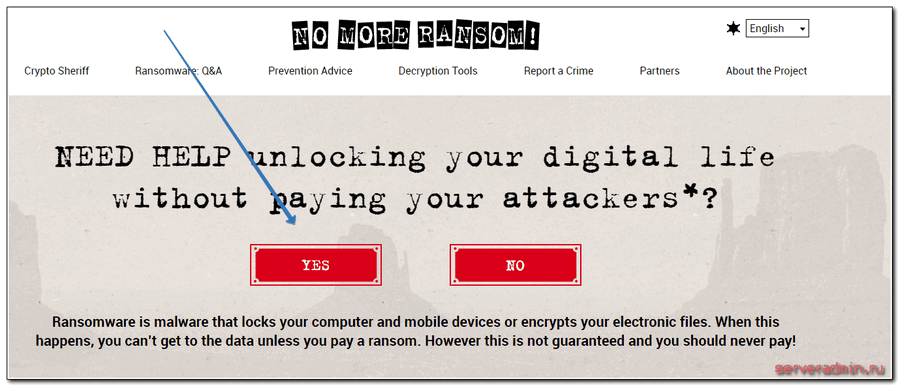

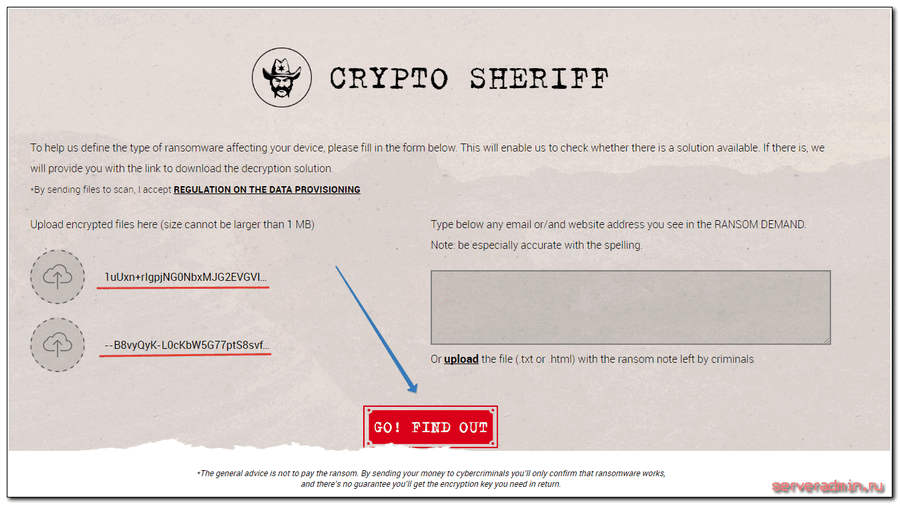

Вопрос простого и надежного дешифратора встает в первую очередь, когда дело касается вируса-шифровальщика. Первое, что я посоветую, это воспользоваться сервисом https://www.nomoreransom.org. А вдруг вам повезет у них будет дешифратор под вашу версию шифровальщика CRYPTED000007. Скажу сразу, что шансов у вас не много, но попытка не пытка. На главной странице нажимаете Yes:

Затем загружаете пару зашифрованных файлов и нажимаете Go! Find out:

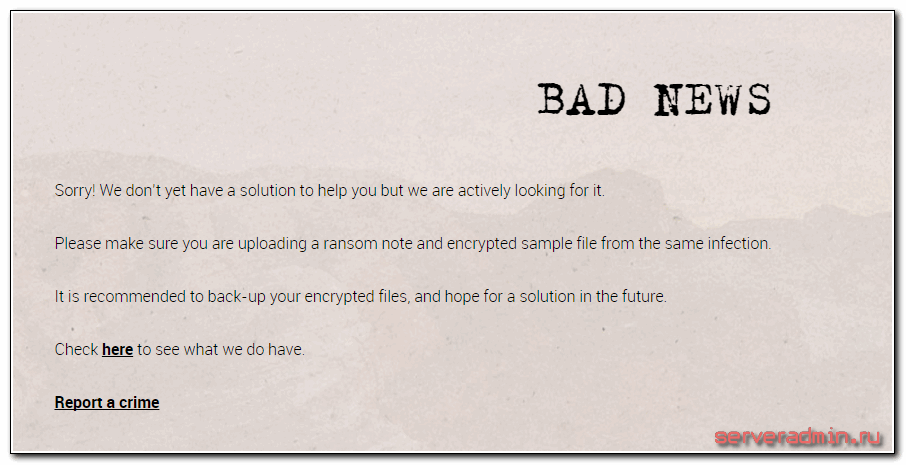

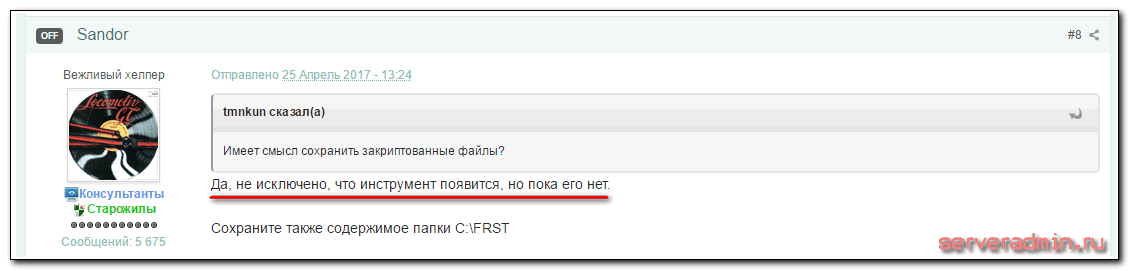

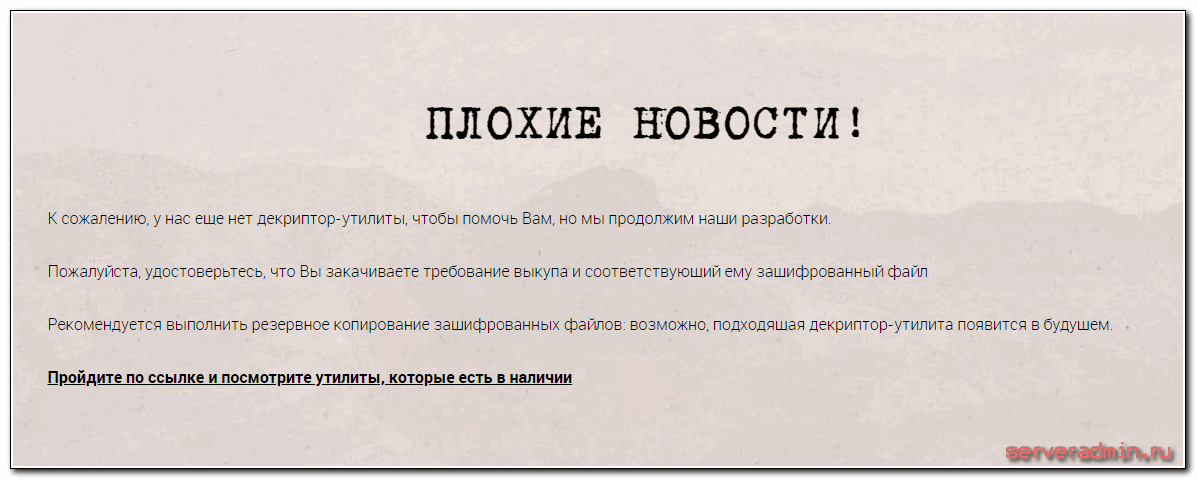

На момент написания статьи дешифратора на сайте не было.

Возможно вам повезет больше. Можно еще ознакомиться со списком дешифраторов для скачивания на отдельной странице — https://www.nomoreransom.org/decryption-tools.html. Может быть там найдется что-то полезное. Когда вирус совсем свежий шансов на это мало, но со временем возможно что-то появится. Есть примеры, когда в сети появлялись дешифраторы к некоторым модификациям шифровальщиков. И эти примеры есть на указанной странице.

Где еще можно найти дешифратор я не знаю. Вряд ли он реально будет существовать, с учетом особенностей работы современных шифровальщиков. Полноценный дешифратор может быть только у авторов вируса.

Как расшифровать и восстановить файлы после вируса CRYPTED000007

Что делать, когда вирус CRYPTED000007 зашифровал ваши файлы? Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

- Инструмент теневых копий windows.

- Программы по восстановлению удаленных данных

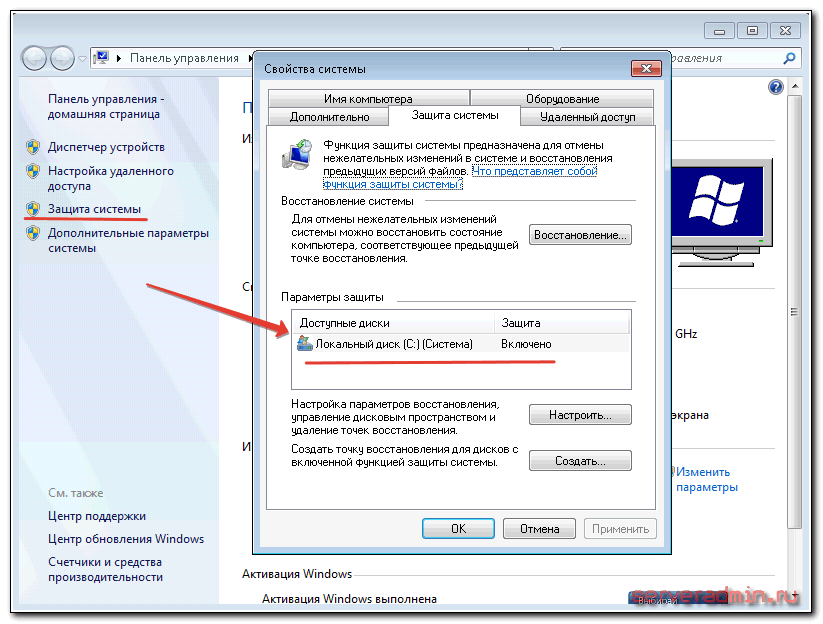

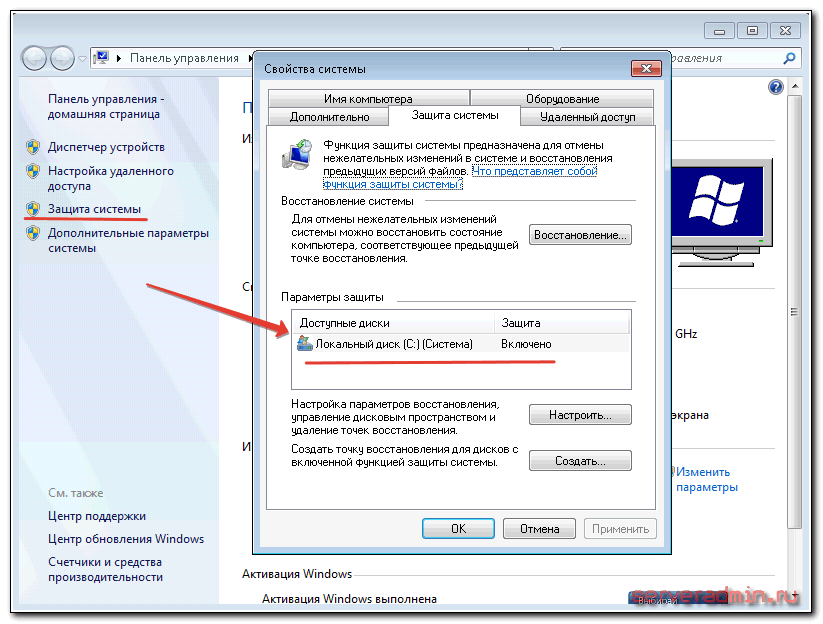

Для начала проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Подробнее об этом запросе я рассказал в начале повествования, когда рассказывал о работе вируса.

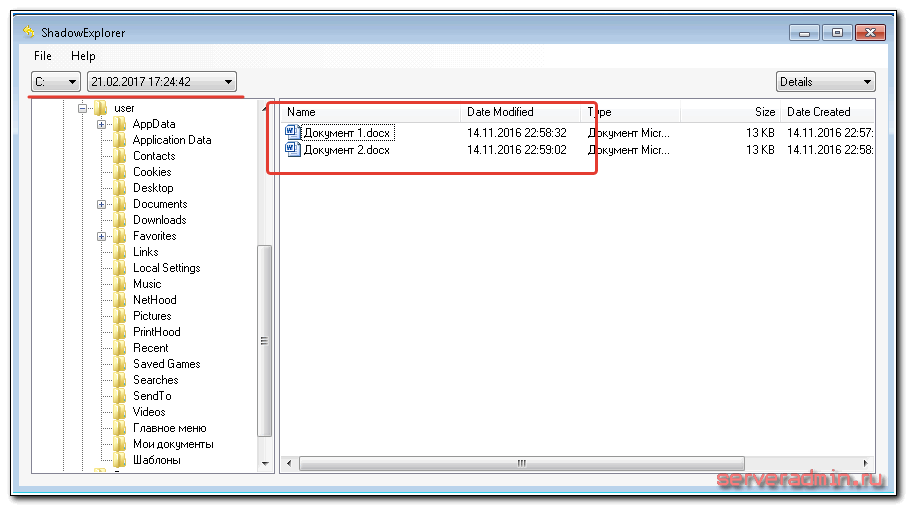

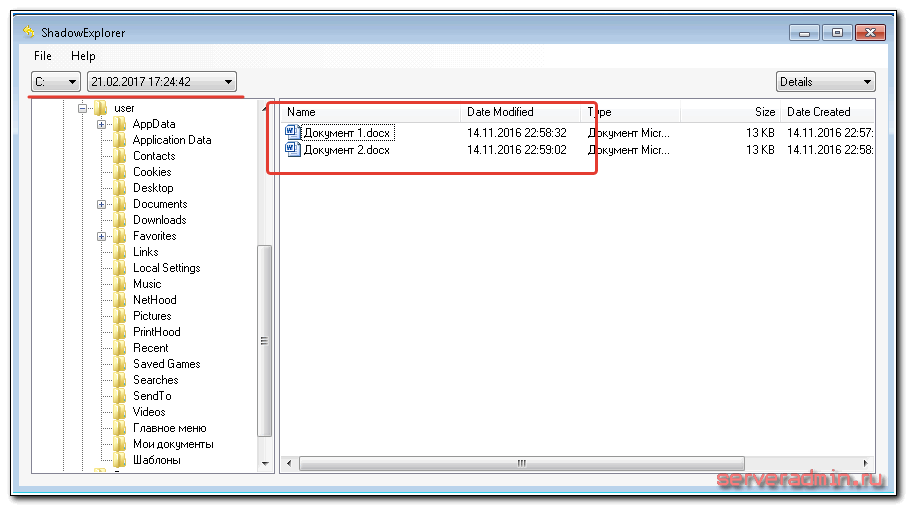

Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого — ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

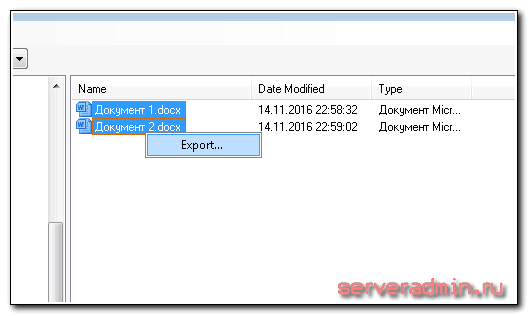

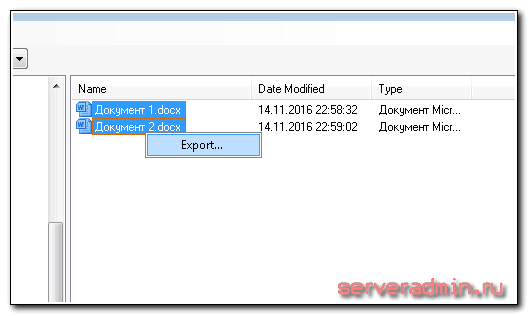

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

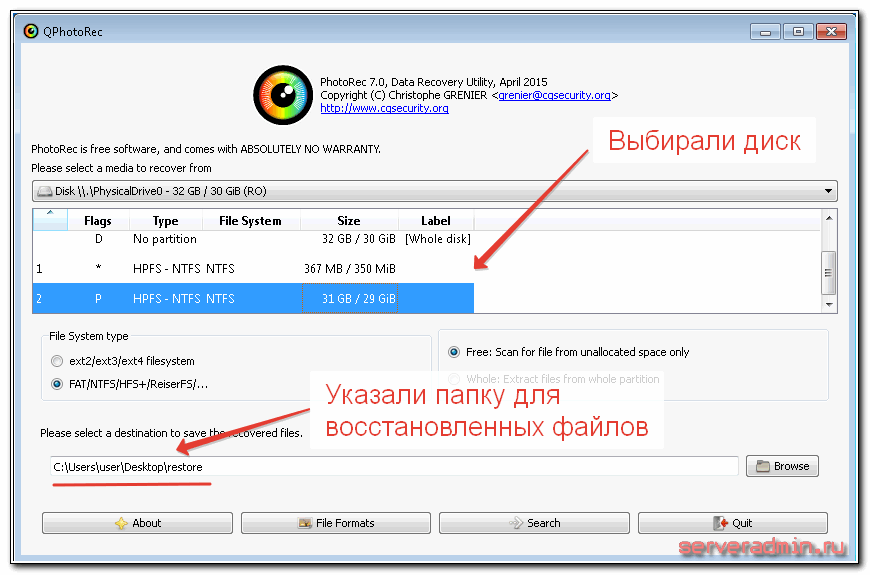

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов — восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

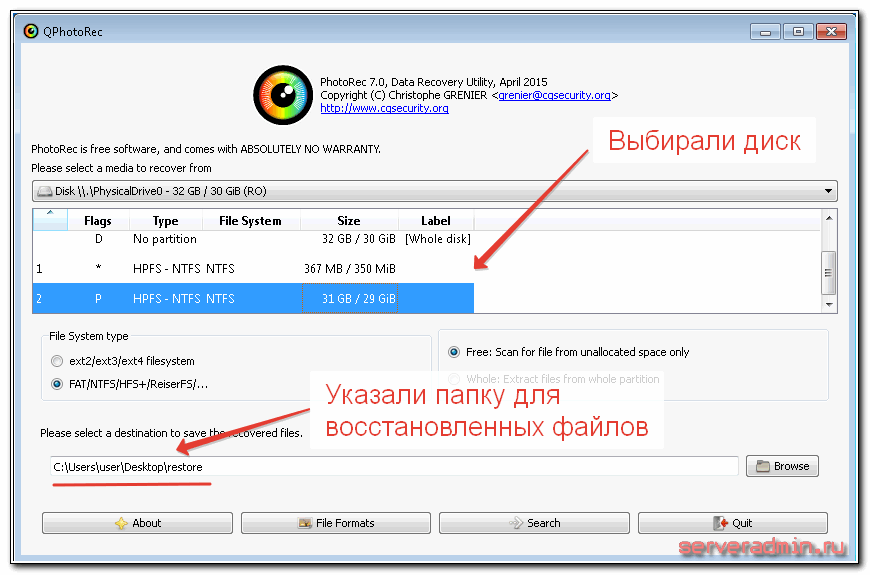

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов подробно показан в видео в самом конце статьи.

Касперский, eset nod32 и другие в борьбе с шифровальщиком Filecoder

Популярные антивирусы определяю шифровальщик CRYPTED000007 как Filecoder.ED и дальше может быть еще какое-то обозначение. Я пробежался по форумам основных антивирусов и не увидел там ничего полезного. К сожалению, как обычно, антивирусы оказались не готовы к нашествию новой волны шифровальщиков. Вот сообщение с форума Kaspersky.

Вот результат подробного обсуждения шифровальщика CRYPTED000007 на форуме антивируса Eset nod32. Обращений уже очень много, а антивирус ничего не может поделать.

Антивирусы традиционно пропускают новые модификации троянов-шифровальщиков. И тем не менее, я рекомендую ими пользоваться. Если вам повезет, и вы получите на почту шифровальщика не в первую волну заражений, а чуть позже, есть шанс, что антивирус вам поможет. Они все работает на шаг позади злоумышленников. Выходит новая версия вымогателя, антивирусы на нее не реагируют. Как только накапливается определенная масса материала для исследования по новому вирусу, антивирусы выпускают обновление и начинают на него реагировать.

Что мешает антивирусам реагировать сразу же на любой процесс шифрования в системе, мне не понятно. Возможно, есть какой-то технический нюанс на эту тему, который не позволяет адекватно среагировать и предотвратить шифрование пользовательских файлов. Мне кажется, можно было бы хотя бы предупреждение выводить на тему того, что кто-то шифрует ваши файлы, и предложить остановить процесс.

Методы защиты от вируса CRYPTED000007

Как защититься от работы шифровальщика и обойтись без материального и морального ущерба? Есть несколько простых и эффективных советов:

- Бэкап! Резервная копия всех важных данных. И не просто бэкап, а бэкап, к которому нет постоянного доступа. Иначе вирус может заразить как ваши документы, так и резервные копии.

- Лицензионный антивирус. Хотя они не дают 100% гарантии, но шансы избежать шифрования увеличивают. К новым версиям шифровальщика они чаще всего не готовы, но уже через 3-4 дня начинают реагировать. Это повышает ваши шансы избежать заражения, если вы не попали в первую волну рассылки новой модификации шифровальщика.

- Не открывайте подозрительные вложения в почте. Тут комментировать нечего. Все известные мне шифровальщики попали к пользователям через почту. Причем каждый раз придумываются новые ухищрения, чтобы обмануть жертву.

- Не открывайте бездумно ссылки, присланные вам от ваших знакомых через социальные сети или мессенджеры. Так тоже иногда распространяются вирусы.

- Включите в windows отображение расширений файлов. Как это сделать легко найти в интернете. Это позволит вам заметить расширение файла на вирусе. Чаще всего оно будет .exe, .vbs, .src. В повседеневной работе с документами вам вряд ли попадаются подобные расширения файлов.

Постарался дополнить то, что уже писал раньше в каждой статье про вирус шифровальщик. А пока прощаюсь. Буду рад полезным замечаниям по статье и вирусу-шифровальщику CRYPTED000007 в целом.

Видео c расшифровкой и восстановлением файлов

Здесь пример предыдущей модификации вируса, но видео полностью актуально и для CRYPTED000007.

https://youtube.com/watch?v=rBGn4OHsoo4%3Ffeature%3Doembed

Онлайн курcы по Mikrotik

Если у вас есть желание научиться работать с роутерами микротик и стать специалистом в этой области, рекомендую пройти курcы по программе, основанной на информации из официального курcа MikroTik Certified Network Associate. Помимо официальной программы, в курcах будут лабораторные работы, в которых вы на практике сможете проверить и закрепить полученные знания. Все подробности на сайте Курcы по ИТ.

Стоимость обучения весьма демократична, хорошая возможность получить новые знания в актуальной на сегодняшний день предметной области. Особенности курcов:

- Знания, ориентированные на практику;

- Реальные ситуации и задачи;

- Лучшее из международных программ.

Помогла статья? Подписывайся на telegram канал автора

Анонсы всех статей, плюс много другой полезной и интересной информации, которая не попадает на сайт.

Продолжаю печально известную рубрику на своем сайте очередной историей, в которой я сам оказался пострадавшим. Я расскажу о вирусе-вымогателе шифровальщике Crusis (Dharma), который зашифровал все файлы на сетевом диске и поставил им расширение .combo. Поработал он не только над локальными файлами, как бывает чаще всего, но и над сетевыми.

Если у вас есть желание научиться строить и поддерживать высокодоступные и надежные системы, рекомендую познакомиться с онлайн-курсом «DevOps практики и инструменты» в OTUS. Курс не для новичков, для поступления нужно пройти вступительный тест.

Введение

История будет от первого лица, так как пострадали от шифровальщика данные и инфраструктура, которой я управлял. Как не прискорбно в этом признаваться, но частично я сам виноват в том, что произошло, хотя знаком с шифровальщиками очень давно. В свое оправдание скажу, что данные потеряны не были, все было быстро восстановлено и расследовано по горячим следам. Но обо всем по порядку.

Нескучное утро началась с того, что в 9:15 системный администратор с одного удаленного объекта позвонил и сказал, что в сети шифровальщик, уже зашифрованы данные на сетевых дисках. Холодок пробежал по коже 🙂 Он начал своими силами проверять источник заражения, а я своими. Конечно же, я сразу пошел на сервер, отключил сетевые диски и стал смотреть лог обращений к данным. Сетевые диски настроены на samba, обязательно включено логирование файловых операций. По логу сразу увидел источник заражения, учетную запись, от которой работал шифровальщик, и время начала шифрования.

Описание вируса шифровальщика Crusis (Dharma)

Дальше началось расследование. Зашифрованные файлы получили расширение .combo. Их было очень много. Шифровальщик начал работать поздно вечером, примерно в 23 часа. Повезло — бэкап пострадавших дисков как раз был завершен к этому времени. Данные потеряны не были вообще, так как успели забэкапиться в конце рабочего дня. Я сразу же начал восстановление из бэкапа, который лежит на отдельном сервере без доступа по smb.

За ночь вирус успел зашифровать примерно 400 Гб данных на сетевых дисках. Банальное удаление всех зашифрованных файлов с расширением combo заняло продолжительное время. Я сначала хотел удалить их все разом, но когда только подсчет этих файлов длился уже 15 минут, я понял, что дело бесполезное в данный момент времени. Вместо этого стал накатывать актуальные данные, а почистил диски от зашифрованных файлов уже после.

Сразу скажу прописную истину. Наличие актуальных, надежных бэкапов делает любую проблему разрешимой. Что делать, если их нет, либо они не актуальны, даже не представляю. Я всегда уделяю повышенное внимание бэкапам. Холю, лелею их и никому не даю к ним доступа.

После того, как запустил восстановление зашифрованных файлов, появилось время спокойно разобраться в ситуации и повнимательнее посмотреть на вирус-шифровальщик Crusis (Dharma). Тут меня ждали сюрпризы и удивления. Источником заражения стала виртуальная машина с Windows 7 с проброшенным rdp портом через резервный канал. Порт был не стандартный — 33333. Думаю, это была основная ошибка, использовать такой порт. Он хоть и не стандартный, но очень популярный. Конечно, лучше вообще не пробрасывать rdp, но в данном случае это было действительно необходимо. К слову, сейчас, вместо этой виртуалки, используется тоже виртуальная машина с CentOS 7, у нее в докере запущен контейнер с xfce и браузером. Ну и доступов у этой виртуалки никуда нет, только куда нужно.

Что пугает во всей этой истории. Виртуальная машина была с обновлениями. Шифровальщик начал работу в конце августа. Когда было сделано заражение машины, точно уже не установить. Вирус много чего подтер в самой виртуалке. Обновления на эту систему ставились в мае. То есть каких-то старых открытых дырок на ней быть не должно. Я теперь вообще не знаю, как оставлять rdp порт доступным из интернета. Слишком много кейсов, где это действительно нужно. Например, терминальный сервер на арендованном железе. Не будешь же к каждому серверу арендовать еще и шлюз для vpn.

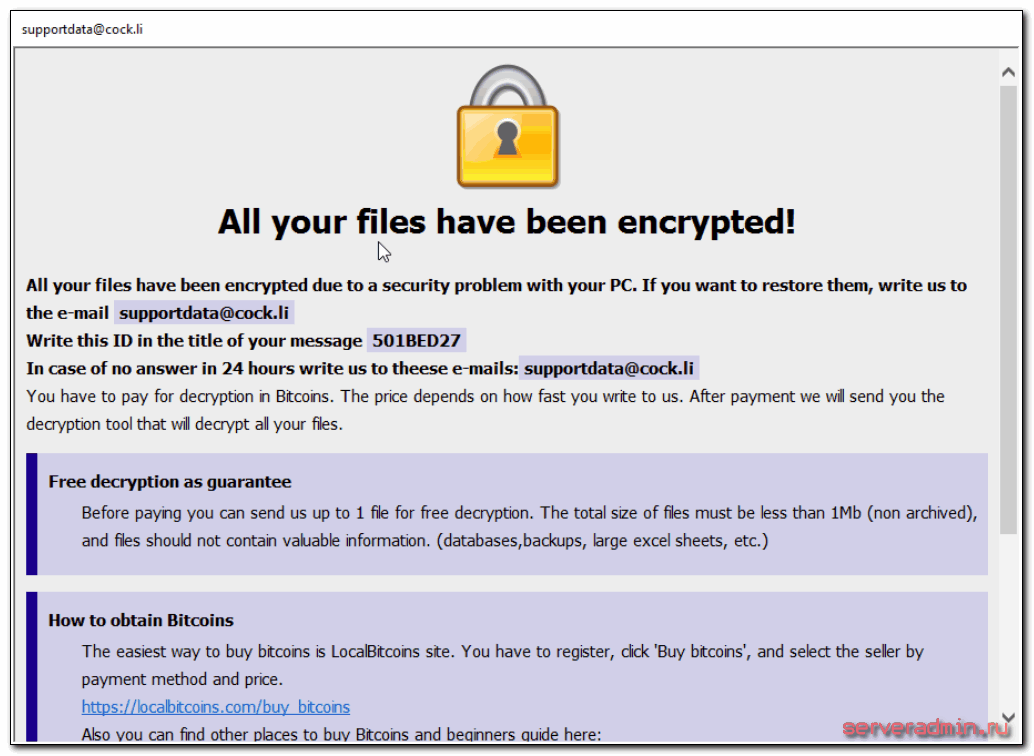

Теперь ближе к делу и самому шифровальщику. У виртуальной машины был отключен сетевой интерфейс, после этого запустил ее. Меня встретила стандартная табличка, какую я уже много раз видел у других шифровальщиков.

All your files have been encrypted! All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail supportdata@cock.li Write this ID in the title of your message 501BED27 In case of no answer in 24 hours write us to theese e-mails:supportdata@cock.li You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files. Free decryption as guarantee Before paying you can send us up to 1 file for free decryption. The total size of files must be less than 1Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.) How to obtain Bitcoins The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price. https://localbitcoins.com/buy_bitcoins Also you can find other places to buy Bitcoins and beginners guide here:How Can I Buy Bitcoin?Attention! Do not rename encrypted files. Do not try to decrypt your data using third party software, it may cause permanent data loss. Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

На рабочем столе были 2 текстовых файла с именами FILES ENCRYPTED.TXT следующего содержания:

all your data has been locked us You want to return? write email supportdata@cock.li

Любопытно, что изменились права на директорию Рабочий стол. У пользователя не было прав на запись. Видимо, вирус сделал это, чтобы пользователь случайно не удалил информацию в текстовых файлах с рабочего стола. Там же на рабочем столе была директория troy, в которой был сам вирус — файл l20VHC_playload.exe.

Как вирус вымогатель Crusis (Dharma) шифрует файлы

Спокойно во всем разобравшись и почитав похожие обращения на тему шифровальщиков в интернете, я узнал, что словил разновидность известного вируса-шифровальщика Crusis (Dharma). Касперский его детектит как Trojan-Ransom.Win32.Crusis.to. Он ставит разные расширения к файлам, в том числе и .combo. У меня список файлов выглядел примерно вот так:

- Ванино.docx.id-24EE2FBC.[supportdata@cock.li].combo

- Петропавловск-Камчатский.docx.id-24EE2FBC.[supportdata@cock.li].combo

- Хороль.docx.id-24EE2FBC.[supportdata@cock.li].combo

- Якутск.docx.id-24EE2FBC.[supportdata@cock.li].combo

К сожалению, на учетной записи был пароль 123456. Это была единственная учетная запись с таким паролем, которую пропустили админы на местах. Человеческий фактор. Это был руководитель и по какой-то причине целая череда системных администраторов знали про этот пароль, но не меняли его. Очевидно, в этом причина использования именно этой учетной записи. Но тем не менее, остается неизвестен механизм получения даже такого простого пароля и имени пользователя.

Зараженную шифровальщиком виртуальную машину я выключил и удалил, предварительно забрав образ диска. Из образа забрал сам вирус, чтобы посмотреть на его работу. Дальнейший рассказ будет уже на основе запуска вируса в виртуальной машине.

Еще небольшая подробность. Вирус просканировал всю локальную сеть и попутно зашифровал информацию на тех компьютерах, где были какие-то расшаренные папки с доступом для всех. Я первый раз видел такую модификацию шифровальщика. Это действительно страшная вещь. Такой вирус может просто парализовать работу всей организации. Допустим, по какой-то причине, у вас был доступ по сети к самим бэкапам. Или использовали какой-то ненадежный пароль для учетной записи. Может так получиться, что будет зашифровано все — и данные, и архивные копии. Я вообще теперь подумываю о хранении бэкапов не только в изолированной сетевой среде, но вообще на выключенном оборудовании, которое запускается только для того, чтобы сделать бэкап.

Как лечить компьютер и удалить вымогатель Crusis (Dharma)

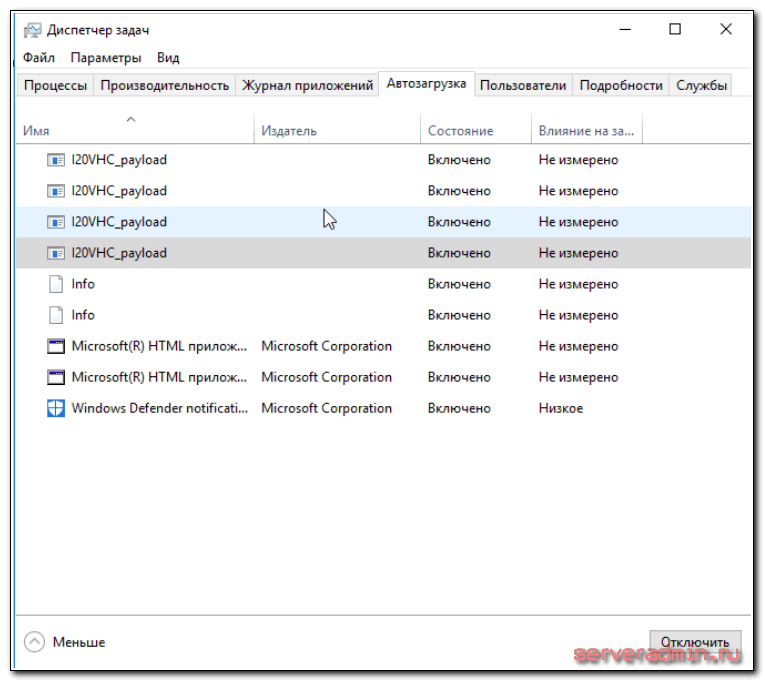

В моем случае вирус шифровальщик Crusis (Dharma) особо не прятался и удалить его не должно составить каких-то проблем. Как я уже сказал, он лежал в папке на рабочем столе. Помимо этого он записал сам себя и информационное сообщение в автозапуск.

Само тело вируса было продублировано в пуске в разделе Startup у всех пользователей и в windows/system32. Более внимательно я не смотрел, так как не вижу в этом смысла. После заражения шифровальщиком я настоятельно рекомендую переустановить систему. Это единственный способ гарантированно удалить вирус. Вы никогда не будете полностью уверены в том, что вирус удален, так как он мог использовать какие-то еще неопубликованные и неизвестные уязвимости для того, чтобы оставить закладку в системе. Через некоторое время через эту закладу вы можете получить какой-то новый вирус и все повторится по кругу.

Так что я рекомендую сразу же после обнаружения шифровальщика не заниматься лечением компьютера, а переустанавливать систему, сохранив оставшиеся данные. Возможно, вирус успел не все зашифровать. Эти рекомендации относятся к тем, кто не собирается пытаться восстановить файлы. Если у вас есть актуальные бэкапы, то просто переустанавливайте систему и восстанавливайте данные.

Где скачать дешифратор Crusis (Dharma)

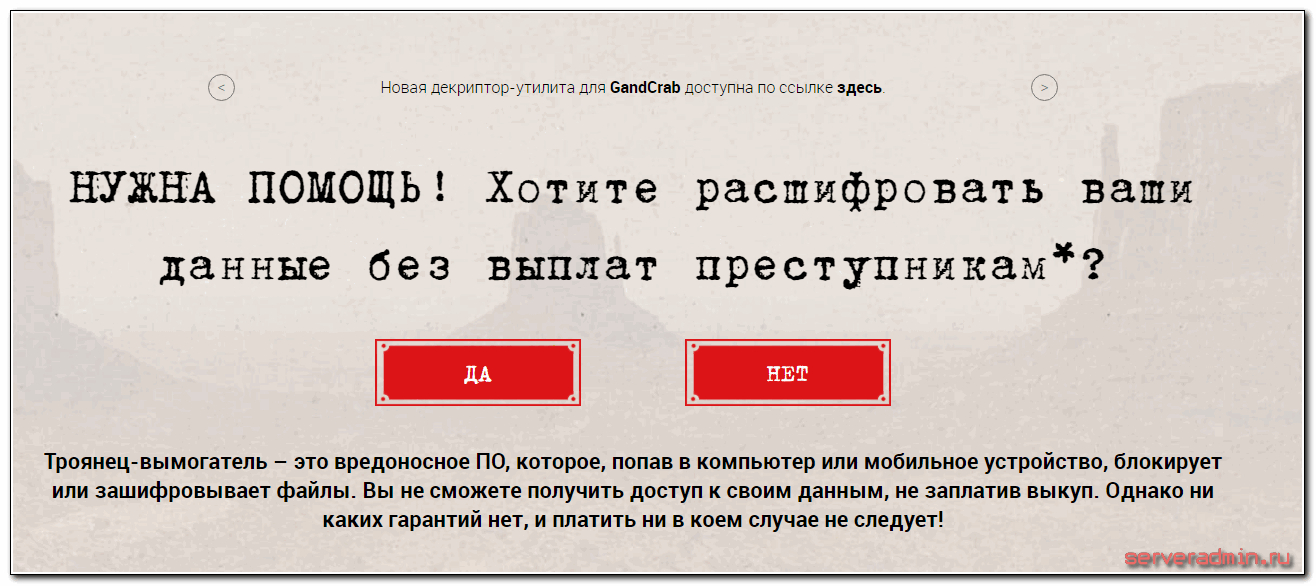

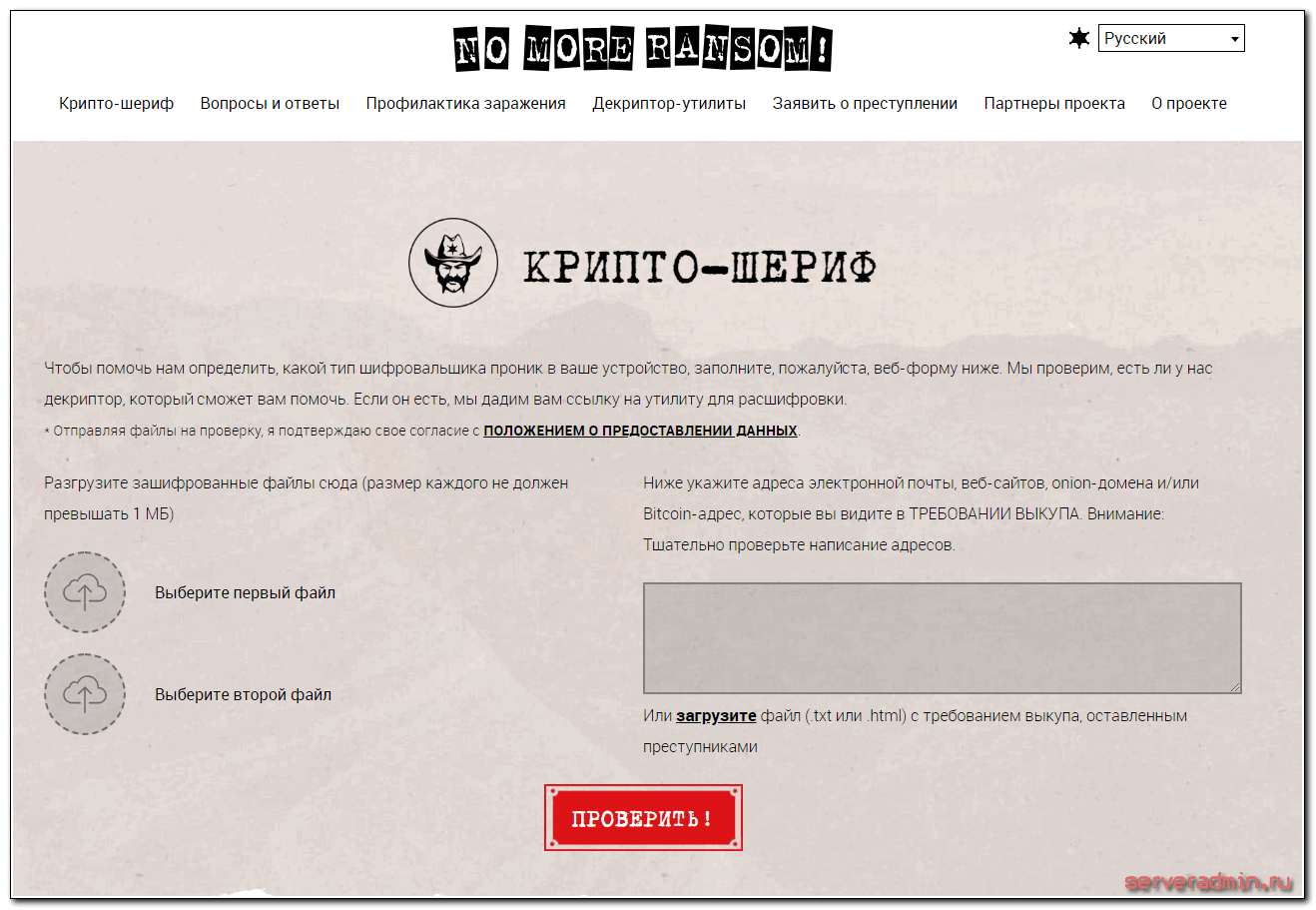

Дальше идет мой универсальный совет по всем вирусам шифровальщикам. Есть сайт — https://www.nomoreransom.org На нем теоретически может оказаться дешифратор для Crusis или Dharma, либо еще какая-то информация по расшифровке файлов. На моей практике такое еще ни разу не случалось, но вдруг вам повезет. Попробовать стоит. Для этого на главной странице соглашаемся, нажав ДА.

Прикрепляем 2 файла и вставляем содержимое информационного обращения шифровальщика и жмем Проверить.

Если вам повезет, получите какую-то информацию. В моем случае ничего не нашлось.

Все существующие дешифраторы для шифровальщиков собраны на отдельной странице — https://www.nomoreransom.org/ru/decryption-tools.html Существование этого списка позволяет рассчитывать, что какой-то смысл в этом сайте и сервисе все же есть. Похожий сервис есть у Касперского — https://noransom.kaspersky.com/ru/ Можете попытать счастья там.

Искать где-то еще дешифраторы через поиск в интернете, я думаю, не стоит. Вряд ли они найдутся. Скорее всего это будет либо обычный развод с мусорным софтом в лучшем случае, либо новый вирус.

Важное дополнение. Если у вас установлена лицензионная версия какого-то антивируса, обязательно создайте запрос в ТП антивируса на тему расшифровки файлов. Иногда это действительно помогает. Я видел отзывы об успешной расшифровке силами поддержки антивируса.

Как расшифровать и восстановить файлы после вируса Crusis (Dharma)

Что же делать, когда вирус Crusis (Dharma) зашифровал ваши файлы, никакие описанные ранее способы не помогли, а файлы восстановить очень нужно? Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

- Инструмент теневых копий windows.

- Программы по восстановлению удаленных данных

Перед дальнейшими манипуляциями я рекомендую сделать посекторный образ диска. Это позволит зафиксировать текущее состояние и если ничего не получится, то хотя бы можно будет вернуться в исходную точку и попробовать что-то еще. Дальше нужно удалить самого шифровальщика любым антивирусом с последним набором антивирусных баз. Подойдет CureIt или Kaspersky Virus Removal Tool. Можно любой другой антивирус установить в режиме триал. Этого хватит для удаления вируса.

После этого загружаемся в зараженной системе и проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого — ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов — восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов с помощью перечисленных программ подробно показан в видео в самом конце статьи.