- I2p и tor: скорее гриб, чем лук

- Базовое понимание криптографии

- Готово!

- Итак, введу в курс дела

- Ну и напоследок…

- Оба хуже

- Отличие традиционной сети от скрытой

- Послесловие

- Построение туннелей

- Практическое использование

- Ресурсы i2p для украшения виртуальной жизни и спасения реальной

- Сайты i2p, ресурсы i2p

- Способ i: посложнее и получше:

- Способ ii: попроще, но похуже

- Сравнение с другими сетями

- Эффективное возвышение над повседневностью

- 🥇 хостинг для любых целей. анонимный хостинг в prohoster | prohoster

I2p и tor: скорее гриб, чем лук

Унаследовав принципы работы ранних пиринговых сетей, I2P ориентировался на анонимный обмен контентом, а вырос в целый альтернативный интернет-2. Который, впрочем, по-прежнему немного напоминает торренты и расширяется за счет надежных участников сети.

Сеть I2P легко вообразить, представив себе разветвленную систему туннелей, напоминающую грибницу, или мицелий. Эта невидимая, подземная часть гриба с незапамятных времен и навевает человеку романтические фантазии о грибном разуме. И если зримая часть мицелия — это плодовые тела грибов, распространители спор с генетической информацией, то сайты I2P — видимые капсулы с труднодоступным знанием, хранящимся в тайной системе информационных туннелей. Графически механизм работы Tor с его ветвями, цепями и узлами тоже укладывается в грибную схему.

Базовое понимание криптографии

Существуют два основных вида алгоритмов шифрования: симметричный и асимметричный. Эти знания понадобятся, чтобы понимать дальнейший рассказ.

Симметричные алгоритмы более просты и за счет этого работают в разы быстрее: в них для шифрования и расшифровки информации используется один ключ. Слабое место такого подхода — это передача ключа от одного пользователя другому. Если злоумышленник сможет перехватить ключ, он получит доступ к секретной информации.

Фактором безопасности в симметричном шифровании (в частности AES — распространенном алгоритме) является вектор инициализации (IV). Вектор инициализации — критически важная составляющая, имитирующая первый блок информации. Так как при AES-шифровании каждый блок из 16 байт влияет на следующий блок, целостность информации критически важна.

Асимметричное шифрование не подвержено этой угрозе, т.к. у каждого пользователя два ключа: публичный и приватный. Публичный ключ передается открыто и используется для шифрования информации, которая в дальнейшем может быть расшифрована только секретным ключом из соответствующей связки.

Асимметричное шифрование используется повсеместно, но сильно проигрывает симметричным алгоритмам по скорости. В случае, когда шифрования много, как в I2P, и нужна максимальная производительность, используются асимметричные алгоритмы согласования ключей.

По-простому говоря: пользователи обмениваются публичными ключами, перехват которых ничем не угрожает, и на их основе математическим путем выводят общий симметричный ключ. Это называется согласованием. После согласования пользователи имеют быструю скорость криптографических операций, т.к. используют симметричный алгоритм, где шифрование и расшифровка происходит одним ключом без дополнительных ресурсоемких вычислений, присущих асимметричному шифрованию с открытым и закрытым ключами (также их называют публичный и приватный).

К важным криптографическим операциям относятся хеш-функции. В отличие от шифрования, они не изменяют исходную информацию, и не имеют как таковых ключей.

Пропуская информацию через хеш-функцию, мы получаем уникальную строку. Полученная строка называется хеш-суммой и позволяет проверить целостность информации, т.к. даже самое незначительное изменение информации выдаст абсолютно новую хеш-сумму.

Цифровая подпись является производным совместного использования асимметричных алгоритмов шифрования и хеш-функции: сначала выводится хеш-сумма, а затем секретным ключом в нее закладывается идентификатор ключа подписавшего пользователя. Имея открытый ключ подписавшего, мы самостоятельно проверяем хеш-сумму информации и сравниваем ее с той, которую изначально заложил отправитель. Так проверяется достоверность полученной информации.

Готово!

Теперь вы можете открывать сайты i2p, пользоваться анонимным торрентом, почтовиком и т.д.

Также, можно открыть консоль маршрутизатора I2P и посмотреть, что там есть:

Итак, введу в курс дела

I2P — анонимная зашифрованная сеть. Она была представлена в 2003 сообществом разработчиков, выступающих за сетевую безопасность и анонимность.

По типу реализации является

оверлейной

сетью и находится на 6 уровне модели OSI.

Каждый клиент сети соединяется с другими клиентами и образует туннели, через которые ведётся транзит трафика (не напоминает Skype?). Клиентская программа предоставляет другому ПО несколько интерфейсов взаимодействия:

В официальный пакет I2P входят:

Все компоненты написаны на Java. Если ещё не передумали устанавливать, то…

Ну и напоследок…

Несколько полезных ссылок:

— Официальный форум сети. Есть русскоязычный раздел.

— Англоязычная вики о сети.

— Репозиторий программ, использующих I2P.

—Крупнейший BitTorrent трекер сети.

— Русскоязычная вики об I2P.

Оба хуже

Неугомонные искатели безусловной конфиденциальности уже несколько лет спорят о том, что безопаснее в использовании — Tor или I2P, но единого мнения не сложилось. При сочетании определенных факторов хорошо мотивированный злоумышленник или государственный доброжелатель может отследить вас и там и там. Разница в безопасности между этими двумя потоками глубоководного интернета главным образом сводится к имиджу.

I2P доступна на большинстве современных устройств и операционных систем от Windows до Android. Хотя установка не требует от пользователя специальных технических навыков, придется потратить немало времени на освоение, что повышает рейтинг системы в глазах новичков, а профессионалам портит впечатление от продукта.

Простые потребители склонны больше доверять сложным и непонятным системам (и оснащенным привередливой точкой входа) — они кажутся более надежными. В действительности же сложность — главная угроза безопасности. Изначально I2P — полукустарная попытка идейного, но технически слабого специалиста.

Поэтому критики I2P то и дело напоминают о низком происхождении системы, о ее неповоротливости и перегруженности хаотичными решениями. Они уверены, что истеричное стремление дилетанта-разработчика нарядить свое детище сразу во все лучшее не лучшим образом сказалось на безопасности.

Индекс доверия к Tor выше у продвинутой аудитории: все-таки продукт разработан научно-исследовательской лабораторией, близкой к Военно-морским силам США по запросу и при поддержке влиятельных структур вроде Министерства обороны, безусловно нуждавшихся в безопасной передаче данных.

Впрочем, опытная и не слишком невротизированная часть завсегдатаев даркнета функциональной разницы между Tor и I2P особо не замечает. В обоих случаях им приходится использовать тот же метод шифрования и заранее знать, на какой именно ресурс хочется попасть и как точно пишется адрес.

Отличие традиционной сети от скрытой

Традиционный интернет является ничем иным, как разветвленной сетью компьютеров. Он устроен так, что отследить действия пользователей не составляет трудности: интернет-провайдеру доступна история вашего веб-серфинга хотите вы этого или нет. Это может быть и VPN-провайдер, в любом случае о ваших интересах знают некие третьи лица. Благодаря этому глобальная сеть превращается в инструмент манипуляций и однобокой пропаганды.

Скрытые сети, так называемый «даркнет», нацелены на обратное — полную анонимность пользователей.

На примере схематичного городка изобразим различия между обычным интернетом и примитивной скрытой сетью. Пример сильно упрощен для формирования общего понимания.

Жители общаются через окна — это обмен информацией по открытым каналам. Обратите внимание на наличие «уполномоченного» соседа (домик №2), который все слышит, и, как мы знаем, записывает. Проведем аналогию шифрования информации с тайным языком: даже если соседи говорят на незнакомом для шпиона языке, как минимум он знает, что определенные дома поддерживают контакт.

В случае обычного интернета провайдер хранит информацию о сайтах, которые вы посещаете. Ему не обязательно знать, что именно вы писали на оппозиционном форуме. Один факт посещения подобного ресурса говорит о многом. У двух домов (№4 и №5) имеются связанные подземные туннели — они обмениваются сообщениями без крика на улицу. Шпион не видит, что эти люди общаются.

Важный термин, который понадобится в дальнейшем — это DPI (deep packet inspection). На нашей иллюстрации этим понятием можно охарактеризовать навык шпиона понимать тайное значение услышанных слов. Например, люди будут кричать в окно слово «труба» перед тем, как начать общаться через скрытые туннели.

Для представления скрытой одноранговой сети, где все узлы имеют равные права и возможности, сделаем важное замечание: каждый дом может передавать сообщение только ближайшему соседу, прося отправить сообщение дальше. Так получается иллюстрация peer-to-peer сети, в которой каждый узел одновременно выступает получателем, отправителем и транзитным узлом.

Очевидны несколько проблем: анонимность отправителя, сохранность и секретность данных на транзитных узлах, а также наличие злонамеренных участников сети, которые могут пытаться анализировать проходящие через них сообщения для определения личности анонимных абонентов.

Сеть I2P изначально была спроектирована с учетом предположения, что все промежуточные узлы являются скомпрометированными или злонамеренными. Туннели I2P являются однонаправленными, т.е. входящий трафик идет по одной цепочке узлов, а исходящий — по другой.

Послесловие

Последнее по теме I2P и скрытых сетей в целом: этично ли это? Устоявшееся общественное мнение таково, что любые попытки анонимизации расцениваются, как преступный умысел. Например, в скрытых сетях люди могут размещать то, что будет заблокировано в цензурируемой сети.

Это конечно бесит цензоров. Не умолчим и про криминал, который может найти себе пристанище в I2P, все это очевидно. Но что об этом думают разработчики I2P, у которых также могут быть семьи, дети и тяга к справедливости, и как считает большинство криптоанархистов? Если кратко: кухонным ножом можно нарезать хлеб, а можно причинить вред, но из-за возможного злоупотребления кухонные ножи не запрещают. Так же и тут: нельзя бороться с технологиями приватности под предлогом борьбы с преступностью, так как самое распространенное преступление сегодня — это нарушение гражданских прав и свобод: тотальный контроль и продажа личных данных.

Если вас до сих пор увлекал «нетсталкинг», т.е. романтическое исследование содержимого скрытых сетей, призываем идти дальше — изучать механику работы этих сетей и содействовать их развитию. «Даркнет» (или «дипвеб») по своей сути это не что-то экзотическое; это современный набор необходимых инструментов для свободного распространения информации и личного общения людей без искусственных преград.

Построение туннелей

Для создания туннелей, обеспечивающих исчерпывающий уровень приватности, в I2P используется так называемое «чесночное шифрование». «Чеснок» I2P представляет блок информации, включающий несколько «чесночин» по 528 байт. «Чесночины» закладываются в случайном порядке, поэтому их последовательность не несет какой-либо информации.

Согласно инструкций, весь чеснок может быть передан следующему узлу, где порядок действий повторится. При построении исходящего туннеля, в инструкции последнего получателя предписывается сообщить создателю туннеля о завершении построения цепочки. Так как все туннели однонаправленны, ему сообщается входной туннель.

При создании входящего туннеля картина еще изящнее: через исходящий туннель случайному роутеру передается чеснок, последний получатель которого — сам создатель. С позиции последнего транзитного звена передача «чеснока» создателю туннеля воспринимается как передача следующему транзитному узлу. Именно поэтому транзитные узлы не могут знать длину туннелей и их владельцев.

При построении туннеля длиной не более 4 участников, i2pd формирует «чеснок» из 4 зубчиков, в остальных случаях формируется «чеснок» из 8 частей. Пустые зубчики чеснока заполняются случайной информацией и неотличимы от настоящих.

Протокол I2P не предусматривает туннели длиннее 8 участников, однако на практике 4 транзитных узла считаются исчерпывающим решением.

В «чесноке» содержится информация для каждого участника:

Номер туннеля на его роутере (случайные 4 байта).

Адрес следующего роутера и номер туннеля на нем (почти как IP-адрес и номер порта в обычной сети).

Ключ симметричного шифрования и ключ шифрования вектора инициализации (IV). Сам вектор инициализации содержится в начале сообщения.

Роль узла в цепочке: конечный или промежуточный.

Ключ симметричного шифрования и вектор инициализации для ответа. Ими шифруется статус транзитного роутера: готов ли он принять новый туннель. Если в конце окажется, что хотя бы один роутер выразил несогласие, туннель не будет создан и весь процесс создания начнется с нуля.

В зависимости от типа туннеля (входящий или исходящий), последнее звено принимает роль либо «Endpoint», либо «Gateway». Между участниками одного туннеля зашифрованная информация передается блоками по 1 килобайту — это нынешний стандарт протокола. Задача последнего исходящего узла — собрать информацию в более весомый пакет и переслать нужному пользователю на его входящий туннель.

Работа роутера входящего туннеля обратная: он разделяет полученную информацию на блоки и отправляет ее на другой конец туннеля. Каждый туннель существует 10 минут. Во избежание разрыва соединения, стороны заранее создают новые туннели и обмениваются их лизсетами. Подробнее о туннеля читайте в отдельном материале.

Практическое использование

Область применения I2P обширна и не ограничивается только веб-сайтами. Вы можете размещать в I2P любые веб-ресурсы: форумы, доски объявлений, гит-репозитории, блоги и персональные одностраничники. Вполне реально организовать даже сетевые пошаговые игры, не требующие низкой задержки при передаче пакетов, например, шахматы или карты.

Также найти применение I2P можно в построении выходных туннелей из неопределенного места в глобальную сеть, для полноты картины размещая выходные прокси на анонимно оплаченных серверах. Организуя ssh-доступ к арендуемой машине через I2P, вам всего лишь единожды потребуется зайти на сервер посредством других сетей, чтобы установить i2pd и сконфигурировать туннель, который будет принимать подключения.

Единственное ограничение фантазий — скорость передачи данных внутри сети. Надо заметить, что от года к году скорость становится все ближе к привычным показателям обычного интернета благодаря оптимизации программного кода и общему росту количества узлов.

Ресурсы i2p для украшения виртуальной жизни и спасения реальной

Сервисы и контент сети I2P отличаются от ресурсов, востребованных в Tor и обслуживающих в основном интересы криптофинансистов и покупателей с нестандартными запросами (и изредка показывающих котиков и другие развлечения из мира нормального пацанского интернета).

Прежде всего активисты I2P обеспечивают базовые сетевые потребности пользователей. Здесь можно выбирать или создавать самостоятельно почтовые службы и клиенты для них, мессенджеры, торрент-трекеры, хостинги, службы знакомств и взаимопомощи — все то, без чего сеть не может считаться глобальной.

Далее следуют фундаментальные вещи: защита и реализация прав человека через поддержку Hidden Services для беженцев и диссидентов Ближнего Востока, предоставление площадок для размещения материалов от антиглобалистов вроде Wikileaks, GlobalLeaks и Indymedia.

Начать освоение I2P можно с официального онлайн-представительства сети, наиболее полных каталогов сайтов разной направленности и доступных сервисов.

Сайты i2p, ресурсы i2p

Ресурсы I2P

Скачать I2P: https://shhost.ru/ru/

Навигация:

1.I2p2.Каталоги сайтов и сеть3. Трекеры и файлы 4. Bitcoin5. Библиотеки и подборки книг 6, Блоги и странички, форумы7. Разное8. Несортированное и непроверенное

Категория | Адрес ресурса | Описание |

I2P | http://www.i2p2.i2p/ | — главная страница проекта в сети I2P |

http://i2p-projekt.i2p/ | — зеркало для http://www.i2p2.i2p/ | |

http://zzz.i2p/ | — страница и форум разработчика I2P | |

http://rus.i2p/ | — I2P вики [ru] | |

http://jisko.i2p/wiki/index.php/Main_Page/ru | — вики [ru] | |

http://satori-wiki.i2p/ | — I2P вики [en] | |

http://inr.i2p/ | — про eepsites [ru, en] | |

http://planet.i2p/ | — планета I2P: последниесобытия | |

http://i2plugins.i2p/ | — плагины I2P | |

http://i2pbote.i2p/ | — распределённая p2p почта I2P 2022 (плагин) | |

http://mosfet.i2p/ | — WebgatewayforSyndie | |

http://inr.i2p/ | — сервис регистрации доменных имён для I2P [ru, en] | |

http://h.i2p/ | — короткие ссылки | |

http://xc.i2p/ | — Кликер укорачивалка I2P урлов | |

http://echelon.i2p/ | — блог полезных ссылок на I2P софт | |

http://forum.i2p/ | — I2P форум | |

http://forum.rus.i2p/ | — русский I2P форум [ru] | |

http://zerobin.i2p/ | — encrypted PasteBin, Javascript required [en] | |

Каталоги сайтов и сеть | Каталоги сайтов и сеть | |

http://ugha.i2p/ | — I2P Вики и стартовые страницы в сети I2P, каталог eepsites | |

http://inproxy.tino.i2p/ | — список eepsites и индикация их активности, статистика I2P сети | |

http://perv.i2p/stats.cgi | — список eepsites и индикация их активности | |

http://inr.i2p | — активные I2P сайты | |

http://who.i2p/ | — тест сайтов, счетчик посещений, чат | |

http://identiguy.i2p/ | — статус доступности сайтов | |

http://go.i2p/ | — твои первые адреса в сети I2P | |

http://linkz.i2p/ | — краткий каталог актуальных сайтов | |

http://epsilon.i2p/ | — поисковикпо eepsites | |

http://aperi.i2p/ | — поисковикпо eepsites [ru] | |

http://yacysearch.i2p/ | — поисковикпоeepsites | |

http://eepsites.i2p/ | — поисковикпо eepsites | |

http://search.rus.i2p/ | — поисковик | |

http://eye.i2p/ | — поисковик | |

http://i2host.i2p/ | — можно получить 64-разр. номер указанного eepsite (tryit) | |

http://stats.i2p/ | — статистика I2P сети | |

http://awxcnx.i2p/ | — A web interface to the Mixmaster network for sending securely anonymized e-mail [en, de] | |

Трекеры и файлы | Трекеры и файлы | |

http://tracker2.postman.i2p/ | — старейший и крупнейший трекер сети [en] | |

http://myttk.i2p/ | — трекер Magneto с магнитами для DC веба [ru] | |

http://imules-weed.i2p/ | — трекер iMules | |

http://torrent.repo.i2p/ | — Torrent Repository | |

http://ptt.i2p/ | — Public Torrent Tracker [ru] | |

http://exotrack.i2p/ | — трекер | |

http://diftracker.i2p/ | — трекер | |

http://colombo-bt.i2p/ | — трекер | |

http://tracker.rus.i2p/ | — трекер (заброшенный) [ru] | |

http://thepiratebay.i2p/ | — трекер | |

http://quarkx.i2p/ | — музыкальный трекер | |

http://anonymouszero.i2p/ | — скачать все сезоны Rozen Maiden [ru] | |

http://openmusic.i2p/ | — музыка | |

http://justme.i2p/ | — музыка | |

http://mp3arc.i2p/ | — FLAC музыка | |

http://quarkx.i2p/ | — FLAC музыка, торренты с почтальона [en] | |

http://amidoinitrite.i2p/ | — манга, музыка, книги скачать [en] | |

http://1c.i2p/ | — дистрибутивы 1C [ru] | |

http://blackhosting.i2p/ | — хостинг сайтов в сети I2P | |

http://open4you.i2p/ | — хостинг сайтов в сети I2P | |

Bitcoin | Bitcoin | |

http://bitcoin4cash.i2p/ | — купить bitcoins | |

http://bitcoin2cc.i2p/ | — обмен bitcoins на виртуальную VISA карту | |

http://bitcoin-escrow.i2p/ | — безопасные транзакции Bitcoin | |

http://bitcoinsites.i2p/ | — список интернет-магазинов, принимающих Bitcoin | |

Библиотеки и подборки книг | Библиотеки и подборки книг | |

http://lib.i2p/ | — библиотека [ru] | |

http://blacklib.i2p/ | — библиотека книг на английском языке | |

http://de-ebook-archiv.i2p/ | — библиотека книг на немецком языке | |

http://heretiques-ebooks.i2p/ | — книги [fr] | |

http://bookpusher.i2p/ | — личная библиотека книг | |

http://anarchydocuments.i2p/ | — коллекция анархических текстов | |

http://loinen.i2p/ | — книги | |

Блоги и странички, форумы | Блоги и странички, форумы | |

http://hideblogs.i2p/ | — блог-площадка [ru] | |

http://freezone.i2p/ | — блог-площадка FreezOne, социальная сеть [ru] | |

http://hiddenjournal.i2p/ | — блоги и форум [ru] | |

http://infosecurity.i2p/ | — InfoSecurity блог [ru] | |

http://thecc.i2p/ | — закрытый форум о безопасности [ru] | |

http://raegdan.i2p/ | — блог [ru] | |

http://godfrey.i2p/ | — godfrey’s блог — политика [ru] | |

http://darkman.i2p/ | — darkman’s блог (заброшенный) [ru] | |

http://gaunergazette.i2p/ | — блог Gaunergazette — новости [de] | |

http://gedanken.i2p/ | — блог [de] | |

http://toms-corner.i2p/ | — блог [de] | |

http://ident.i2p/ | — zwitter | |

http://hq.postman.i2p/ | — блог почтовой службы I2P | |

http://killyourtv.i2p/ | — ubunter’s eepsite | |

http://fakeboobs.i2p/ | — галерея эротики | |

http://duck.i2p/ | — блог Tahoe-LAFS, криптоказино за bitcoins | |

http://ojay.i2p/ | — блог Ojay [de] | |

http://lycanthrope.i2p/ | — французские музыка и фильмы, торренты [en] | |

| — книги, немного hacking/security, ссылкина eepsites [en] | |

http://cheech-wizard.i2p/ | — комиксы, музыка, ссылки на I2P сайты | |

http://progromore.i2p/ | — вики и форум для программистов (http://progromore.org/) [ru] | |

http://redzara.i2p | — закрытый форум хакеров | |

http://dumpteam.i2p | — закрытый форум хакеров | |

http://hiddenchan.i2p/ | — I2P board (скрыточан) [ru] | |

http://anch.i2p/ | — борд | |

http://4chan.i2p/ | — борд | |

http://12chan.i2p/ | — борд | |

http://deepweb.i2p/ | — DeepWeb (AnonWiki, AnonChan) [ru] | |

http://thorlauta.i2p/ | — финскаяборда | |

Разное | Разное | |

http://lenta.i2p/ | — новостная лента [ru] | |

http://ddw.i2p/ | — вики-портал по анонимности и защите информации [ru] | |

http://itcooky.i2p/ | — блог программиста [ru] | |

http://anotube.i2p/ | — видеохостинг [ru] | |

http://passwd.i2p/ | — генератор паролей [ru] | |

http://angallery.i2p | — галерея аниме [ru] | |

http://intuit.i2p/ | — [ru] Интернет-Университет Информационных Технологий (http://www.intuit.ru/) | |

http://jonatan.walck.i2p/ | — страничка программиста | |

http://pastethis.i2p/ | — pastebin сервис | |

http://hashparty.i2p/ | — hello, anonymous cyberpank | |

http://2ik.i2p/ | — h2ik’s eepsite | |

http://killyourtv.i2p/ | ||

http://i2p-bt.postman.i2p/ | —i2p bt торрент клиент 2005 | |

http://exitproxy.i2p/ | — внешняяпрокси i2p—Proxy-in—Tor—Proxy-out | |

http://hashparty.i2p/ | — взломпаролей | |

http://stream.i2p/ | — GOA Trance radio | |

http://yape.i2p/ | ||

http://hidereader.i2p | — простая RSS-читалка | |

http://anarchy.i2p/ | — закрытый анархический портал [en] | |

http://awxcnx.i2p/ | — вопросы анонимности, зеркало сайта https://www.awxcnx.de/ [de, en] | |

http://darknet—products.i2p/ | — блог, образы darknetVM с настроенной для I2P ОС [en] | |

http://psylab.i2p/ | — форум о реагентах; зеркало https://psylab.in/ [ru] | |

http://marmalade.i2p/ | — сайтик ни о чем, немного кухонных рецептов, пара копипастов [en] | |

http://i2play.i2p/ | — сетевыеигрыв I2P (OpenTTD и Tetrinet) | |

http://darknet-wiki.i2p/ | — Darknet Products Blog | |

http://ipredia.i2p/ | — IprediaOS operating system based on Linux | |

http://mmm.i2p/ | — лохотрон Мавроди | |

http://riaa.i2p/ | ||

http://lotnv.i2p/ | — интернет-коммуна TNV | |

http://recipes.i2p/ | — пара решений для самодельщиков радиолюбителей | |

http://loinen.i2p/ | — parazite.org | |

Несортированное и непроверенное | ||

http://sponge.i2p/ | ||

http://hq.postman.i2p/ | ||

http://awxcnx.i2p/ | ||

http://blog.kejsarmakten.i2p/ | ||

http://rusleaks.i2p/ | — руликс | |

http://zerofiles.i2p/ | ||

http://zab.i2p/ | ||

http://i2poogle.i2p/ | ||

http://thorlauta.i2p/ | ||

http://kvoi2p.i2p/ | ||

http://romanprog.i2p/ | ||

http://statistic.i2p/ | ||

http://tracker.welterde.i2p/ | — трекер | |

http://croak.i2p/ | — наноблог (ограничение 75 символов) | |

http://hips.i2p/ | — блог | |

http://darktunnel.i2p/ | — I2P — TOR Gateway | |

http://gateway.i2p/ | — I2P — TOR Gateway | |

http://loops.i2p/ | — YaCy поисковик в сети I2P | |

http://box.i2p/ | — I2P torrent repository [en] | |

http://aweba.i2p/ | — Anonymous WEB Application, требуется регистрация [en] | |

http://tadikwa.i2p/ | ||

http://radjah.i2p/ | — FTP картинок | |

http://ident.i2p/ | ||

http://abs.i2p/ | — Anarchy Book Store | |

http://jwebcache.i2p/ | проект JWebcache | |

http://tpb.i2p/ | ||

http://kvoi2p.i2p/ | — wiki | |

http://flibusta.i2p/ | — флибуста | |

http://ekran.i2p/ | — Прогроморье | |

http://anonhandbook.i2p | ||

http://entheogen.i2p | ||

http://novospice.i2p | ||

http://anirecs.i2p | — коллекция аниме | |

http://play.i2p/ | — аудиоплеер на базе вконтакте [ru] | |

http://ranet.i2p/ | — проект Разумная Сеть [ru] | |

http://omni.i2p | — анонимный блог и блогохостинг | |

http://inloops.i2p/ | — YaCy поисковик в сети I2P [de, ru] | |

http://leecher.i2p/ | — скачатьсериалы (South Park, Walking Dead, etc.) | |

http://multiverse.i2p/ | — Кладбище (умершие ресурсы) | |

Источники: http://xp1usy.blogspot.ru/2022/04/i2p.html ,

http://www.godnota.org/viewtopic.php?id=181

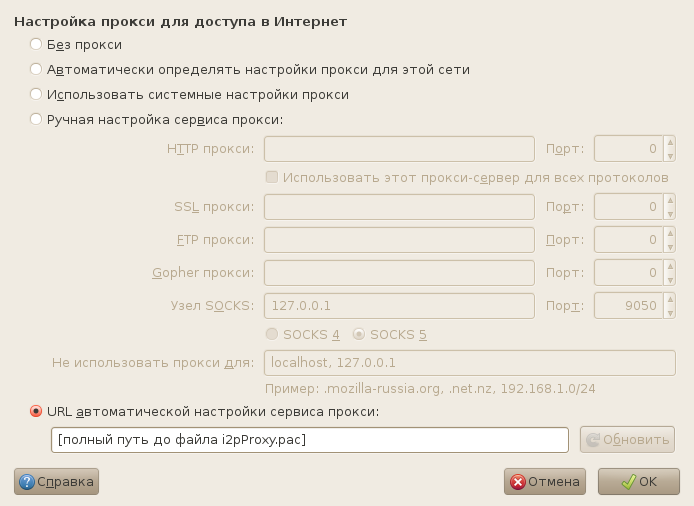

Способ i: посложнее и получше:

В папке установки клиента в папке scripts есть файл i2pProxy.pac.

В настройках браузера ищем строку для ввода адреса автоконфигурации прокси-сервера:

Firefox:

Способ ii: попроще, но похуже

В настройках браузера ставим адрес прокси-сервера: 127.0.0.1 порт 4444.

Способ хуже тем, что если вы захотите вернуться в обычный интернет, вам придётся вернуть эту настройку.

Сравнение с другими сетями

Если вы имеете представление о сети Tor и о меш-сетях вроде Yggdrasil Network, после всего сказанного об I2P не имеет большого смысла говорить, чем они различаются. Это абсолютно разные концепции. Однако для начинающих читателей приведу несколько основных пунктов.

Начнем с Tor: Во-первых, он сильно привязан к корневым серверам конторы, к которым осуществляется стартовое обращение для построения рисунка сети. В I2P это явно указанные в коде ресиды, которые можно сменить на свои, либо просто использовать уже готовые адресные книги, отталкиваясь от которых роутер продолжит работу, вовсе минуя стартовые узлы.

Во-вторых, по мнению компетентных пользователей, Tor изначально и до сих пор принадлежит АНБ, поэтому относительно него не стоит строить иллюзий. В-третьих, Тor имеет более простую архитектуру туннелей и меньше возможностей их конфигурации. В-четвертых, Тор изначально предполагает проксирование в обычный интернет, а в I2P это возможно только при дополнительной конфигурации соответствующих узлов и туннелей к ним. Этот пункт по настроению можно отнести к минусам I2P, но мы не согласимся.

Про Yggdrasil и аналогичные меш-сети: подобные разработки ориентируются на легкость развертки, скорость передачи данных и самоорганизацию. Трафик внутри Yggdrasil искусственно не путается, сеть имеет простой и интуитивно понятный рисунок.

Пользователи имеют устойчивые двунаправленные зашифрованные туннели, и чем короче — тем лучше. Как видно, у I2P с Тором совсем мало общего, а с распространенными меш-сетями и того меньше. Разве что I2P может свободно работать через Yggdrasil (поддержка в i2pd с версии 2.36.0). Через Тор тоже, кстати говоря. На этом, пожалуй, все.

Эффективное возвышение над повседневностью

Для пользователей, склонных к рецидивам аморального поведения тоже выделили несколько углов. Это, например, великий и категорически запрещенный, но живой трекер The Pirate Bay, едва не единолично разоривший индустрию физических музыкальных носителей.

Перед тем как окунуться в главные (и насквозь пиратские, разумеется) библиотеки сети, собравшимся у экранов стоит ознакомиться с монструозным оборотом объемов «Флибусты» и ее ответвлений.

Пару лет назад в слабо криминальной сети I2P все-таки заработала новая площадка — масштабная Silk Road Reloaded. Она с легкостью заняла нишу закрытой в 2022 году классической платформы для продажи наркотиков Silk Road, работавшей через Tor. Крупнейший в своем роде форум перебрался в куда более анонимное пространство, где, к слову, обитают и российские аналоги.

🥇 хостинг для любых целей. анонимный хостинг в prohoster | prohoster

В настоящее время предлагается огромное количество разновидностей хостингов – в зависимости от целей владельца сайта, да и вообще от его назначения. Так, например, в настоящее время выделяют следующие виды хостингов сайтов:

- Анонимный хостинг. Вообще, что это такое и зачем он нужен? Особенно таким вопросом задаются те, кто имеет дело с криптовалютой, ведь там достаточно важно оставаться анонимным. Как правило, работа хостинга ведется через I2P. На нашем же хостинге, мы не просим вас предоставлять нам сканы ваших паспортов, или любых других документов для подтверждения личности, а так-же не разглашаем ваши персональные данные третьим лицам. По этому наш хостинг можно назвать анонимным.

- Нормальный хостинг. Что подразумевается под этим понятием? Это обычный хостинг на выгодных условиях для владельца сайта. Он необходим для полноценного физического размещения сайта на полноценном сервере. Доступное количество памяти (как физической, так и оперативной), высокая скорость работы – это главные составляющие нормального хостинга для сайта.

- Бизнес хостинг. Если Вы решили создать собственный продающий сайт, который реализует ту или иную услугу/товар, то Вам нужен бизнес хостинг. Должна обеспечиваться высокая скорость работы сайта и достаточно количество дискового пространства для реализации деятельности. И именно подобный хостинг позволяет осуществить все это.

- Мощный хостинг. А это зачем? Например, Вы являетесь владельцем большого и объемного сайта, крупный, с большим количеством страниц, форумов и другого. Для такого сайта необходим мощный хостинг с большим количеством дискового пространства, высокой скоростью работы и другими преимуществами.

В любом случае, в независимости от того, какой вид хостинга Вам необходим, важно найти компанию, которая сможет предложить все это, более того, которая сможет выполнить эти условия – без обмана, с особой выгодой для каждого клиента.

Специализированная компания Prohoster – это штат настоящих специалистов своего дела, которые ценят каждого клиента, предлагая надежный и разнообразный хостинг для сайтов.

5 главных причин заказать хостинг в Prohoster

Разнообразие тарифных планов. Вы можете подобрать любой интересующий Вас – исходя из индивидуальных особенностей, потребностей сайта. В любом случае, мы гарантируем демократичные цены для Вас. Более того, мы предлагаем триальный период любого тарифного плана на 2 недели!

Уникальность комплексного решения. Вы заранее начали поиск хостинга, но еще не создали сайт? Благодаря профессиональной компании Prohoster Вы можете воспользоваться совершенно бесплатно конструктором сайтов. В нем есть необходимый функционал, дизайн, шаблоны – все для Вашего сайта!

Высокая степень защиты. Благодаря применению особой технологии фильтрации, Вы можете не волноваться за сохранность своих данных на сайте и более того – за его работоспособность.

Выдача бесплатного SSL-сертификата. Вы можете заказать у нас хостинг и получить этот сертификат «безопасности» совершенно бесплатно!

Удобство в обращении. Вам будет очень легко разбираться в панели управления, потому что она разработана настоящими специалистами своего дела.

Закажите хостинг для своего сайта у нас прямо сейчас

!